软件测试-安全测试XSS跨站脚本漏洞

2.1 XSS跨站脚本漏洞的概念

#软件测试没有经验怎么入行

#软件测试面试题

#软件测试自学路线

#软件测试简历

#软件测试骗局

#软件测试培训班

#软件测试找工作现状

#测试工程师

#软件测试工程师

系统程序没有对用户提交的变量中的代码进行过滤或转换,在用户输入页面可插入 JavaScript、 Active等恶意脚本。

2.2 XSS攻击大致上分为两类:

一类是反射型XSS,又称【非持久型XSS】

一类是储存型XSS,也就是【持久型XSS】

什么是反射型XSS?

攻击相对于访问者而言是一次性的,具体表现在我们把我们的恶意脚本通过url的方式传递给了服务器,而服务器则只是不加处理的把脚本“反射”回访问者的浏览器而使访问者的浏览器执行相应的脚本。也就是说想要触发漏洞,需要访问特定的链接才能够实现。

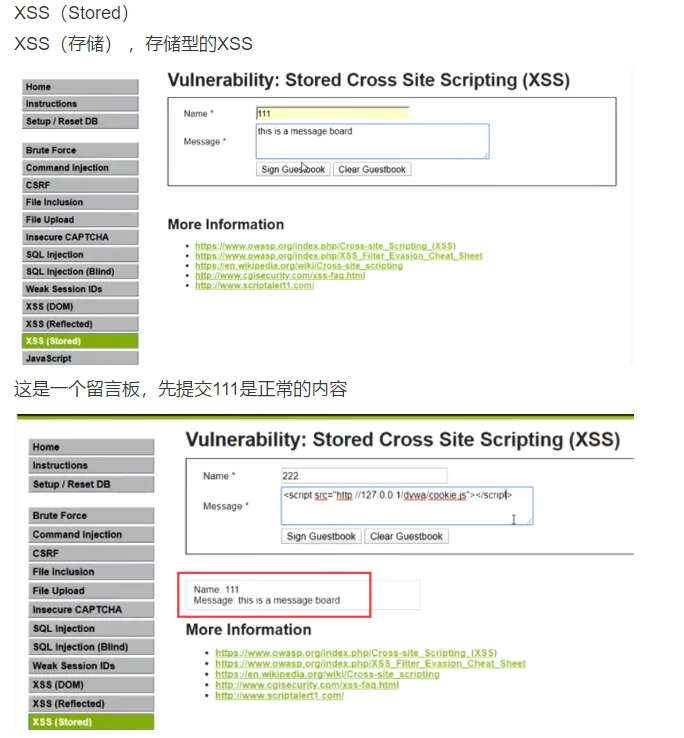

什么是储存型XSS?

它与反射型XSS最大的不同就是服务器再接收到我们的恶意脚本时会将其做一些处理。

例如储存到数据库中,然后当我们再次访问相同页面时,将恶意脚本从数据库中取出并返回给浏览器执行。这就意味着只要访问了这个页面的访客,都有可能会执行这段恶意脚本,因此储存型XSS的危害会更大。

以下文章中会提到的留言板的例子,那通常就是储存型XSS。当有人在留言内容中插入恶意脚本时,由于服务器要像每一个访客展示之前的留言内容,所以后面的访客自然会接收到之前留言中的恶意脚本而不幸躺枪。

这个过程一般而言只要用户访问这个界面就行了,不像反射型XSS,需要访问特定的URL。

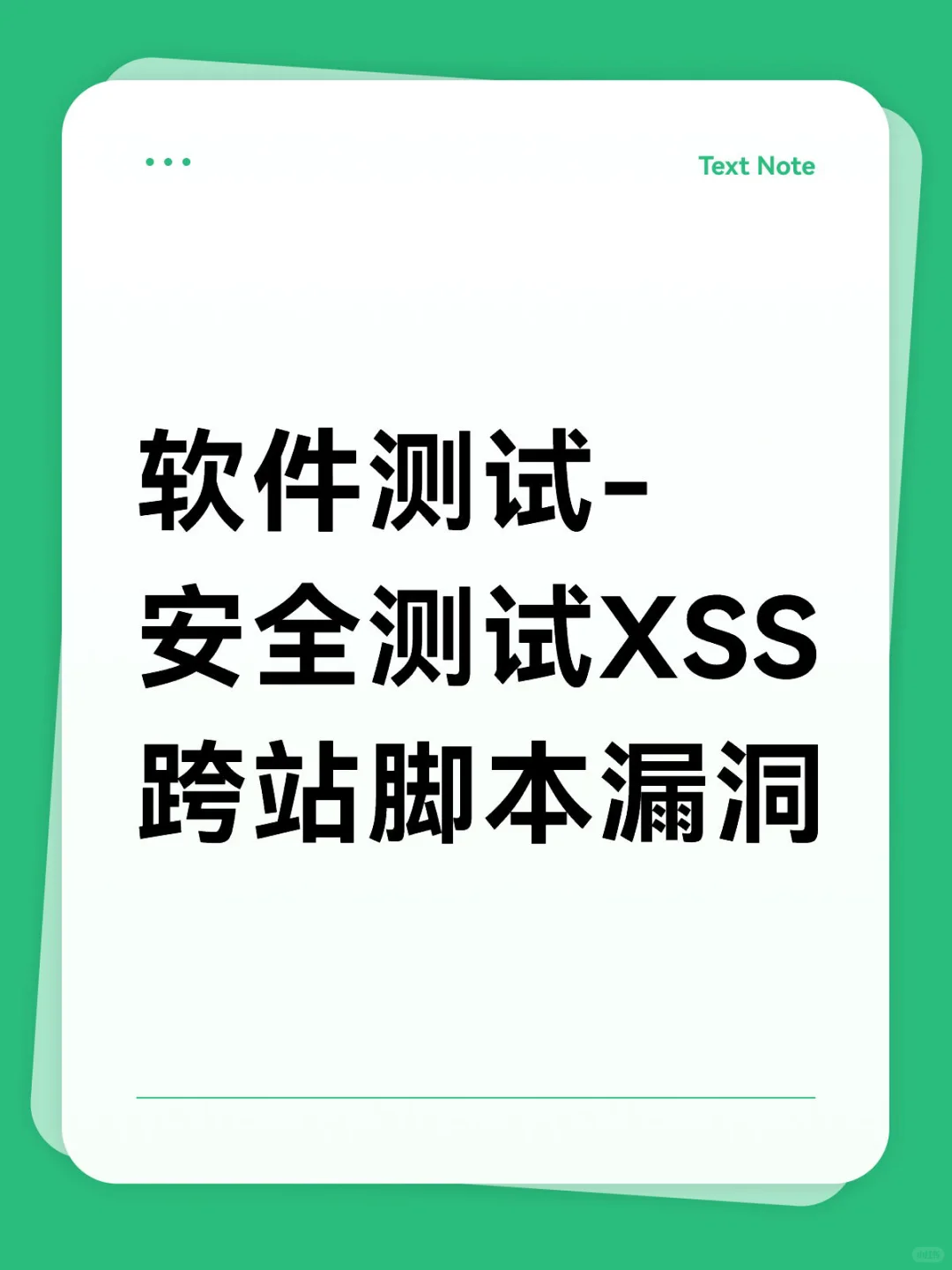

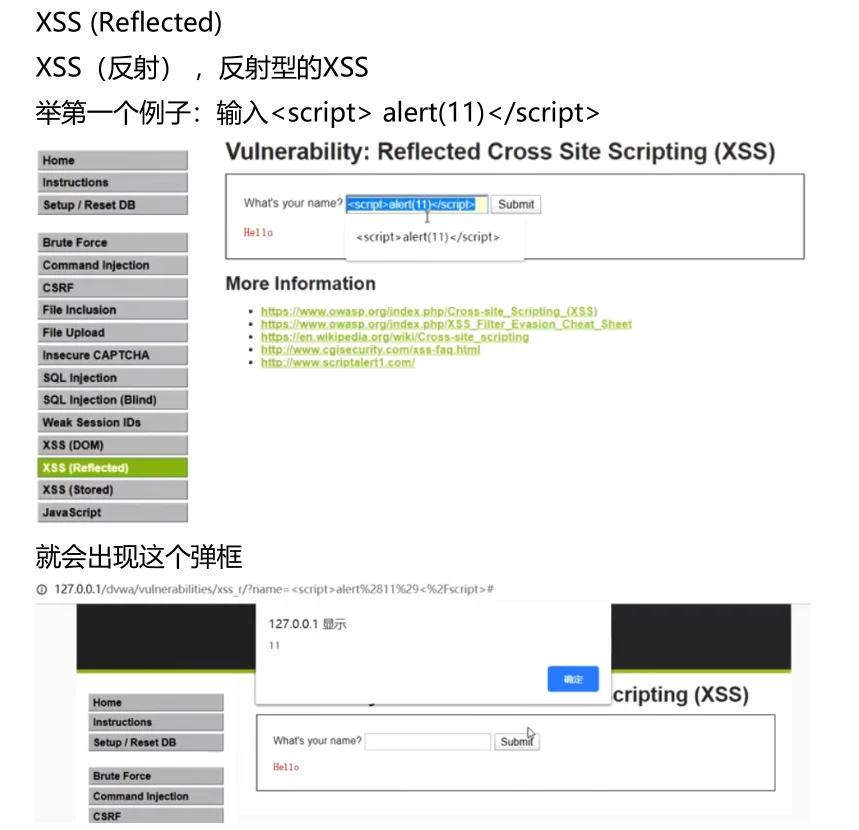

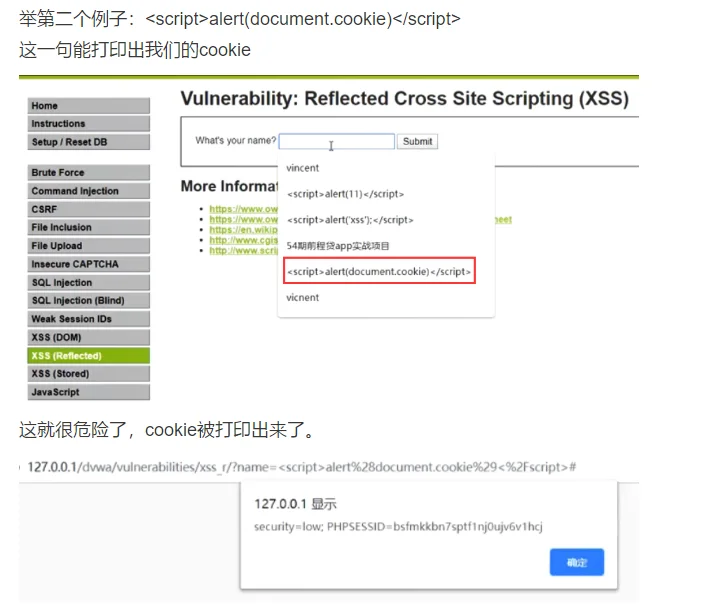

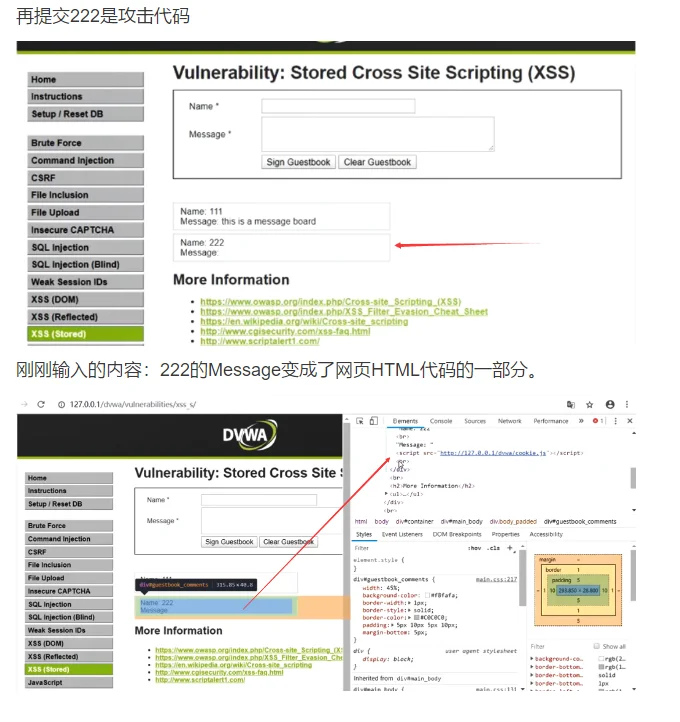

2.3 举例说明

图片2

图片3

图片4

图片5

2.4 实战操作

图片6

#软件测试没有经验怎么入行

#软件测试面试题

#软件测试自学路线

#软件测试简历

#软件测试骗局

#软件测试培训班

#软件测试找工作现状

#测试工程师

#软件测试工程师

夜雨聆风

夜雨聆风