一篇搞懂安卓SO文件:逆向小白也能上手的修改教程

一、 什么是SO层文件?(大白话版)

SO文件就是安卓里的动态链接库文件,后缀是 .so ,相当于电脑上的 .dll 文件。

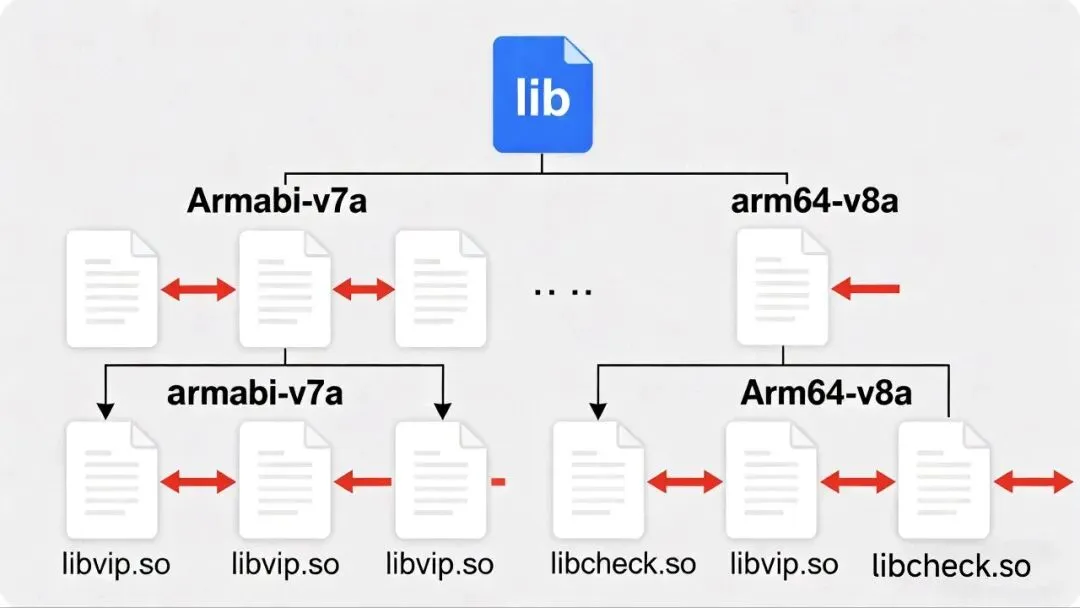

它是用C/C++语言编译出来的二进制文件,不是咱们能直接看懂的Java代码,一般藏在安卓安装包(APK)的 lib/armeabi-v7a 、 lib/arm64-v8a 这些文件夹里。

作用就是给APP提供核心功能支持,比如加密解密、音视频处理、会员权限校验——很多APP会把关键的会员验证逻辑放在这里,因为比Java代码难破解得多。

二、 看不懂SO文件怎么办?

SO文件是二进制的,直接打开就是一堆乱码,小白看不懂太正常了!想搞懂它,得用专门工具+学基础思路,步骤如下:

1. 先装工具:必备两款核心工具

– IDA Pro:安卓逆向圈最常用的SO文件分析神器,能把二进制的SO文件“反编译”成汇编代码(虽然还是有点难懂,但至少能看到逻辑步骤);

– Ghidra:免费的替代工具,功能和IDA差不多,适合小白先练手,不用花钱。

2. 学基础常识:不用精通汇编,记几个关键就行

– 汇编里的 cmp (比较)、 mov (赋值)、 ret (返回)是高频指令,比如 cmp eax, 1 就是“比较eax寄存器的值是不是1”;

– 找函数名:比如SO里如果有 checkVip 、 isMember 这种名字的函数,大概率就是会员校验的核心;

– 看不懂汇编?可以用工具的伪代码功能(IDA和Ghidra都有),它能把汇编翻译成接近C语言的伪代码,比如 if (isVip == 1) { return true; } ,这样就好懂多了。

三、 怎样知道会员功能在SO层文件里?

教你3个小白也能上手的判断方法,按顺序试:

1. 看Java代码里的调用痕迹

用 MT管理器 或 jadx 打开APK,搜索Java代码里的关键词: System.loadLibrary 、 native 。

– 比如Java代码里有 native boolean isVip(); ,说明这个会员判断方法是调用SO文件里的函数实现的;

– 再看 System.loadLibrary(“xxx”) ,这里的 xxx 就是SO文件的名字(比如 libvip.so ),直接去 lib 文件夹找对应的SO就行。

2. 搜关键词定位

用 MT管理器 的全文搜索功能,在APK里搜和会员相关的词: 会员 、 VIP 、 isVip 、 member 。

– 如果搜索结果里,这些关键词对应的代码是 native 方法,那肯定在SO里;

– 如果搜不到Java代码里有相关判断,大概率也藏在SO里。

3. 简单测试验证

1. 定位会员校验函数:在IDA里找字符串/交叉引用,或用Frida hook关键函数。

2. 修改逻辑:把校验返回值改成true(如 mov r0, #1 ),或NOP掉跳转。

3. 重新打包签名:用MT替换修改后的SO,对齐签名后安装测试。

– 如果打开会员功能时APP闪退,或者提示“会员校验失败”,说明这个SO文件和会员功能有关;

– 注意:别乱删,先备份APK!

四、 会员功能在SO层里,怎么看?怎么改?(小白实操版)

核心思路:用IDA/Ghidra打开SO→找到会员校验函数→修改判断逻辑→重新打包SO,一步一步来,超详细:

电脑版:

第一步:提取SO文件

1. 用 MT管理器 打开目标APK,进入 lib 文件夹,找到和会员相关的SO文件(比如 libcheck.so );

2. 把SO文件复制到手机内存,再传到电脑上(因为电脑上的IDA/Ghidra操作更方便)。

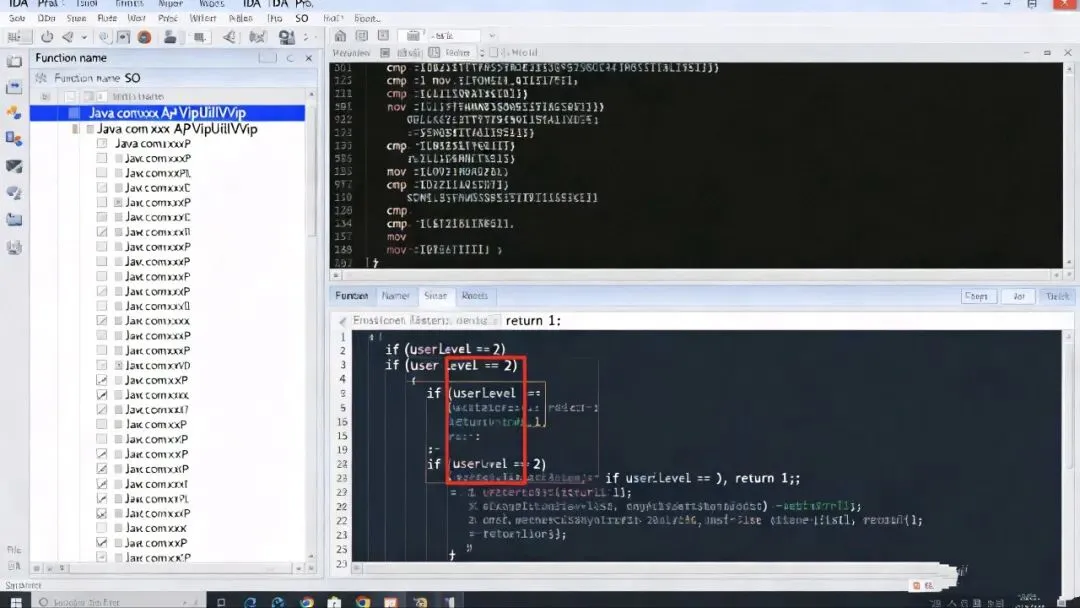

第二步:用IDA Pro打开SO,找到核心函数(关键!)

1. 电脑安装IDA Pro,打开IDA,选择刚才的SO文件,默认设置点“OK”,等待IDA加载完成;

2. 加载完后,看IDA左边的Function name(函数名列表),直接搜关键词: vip 、 member 、 check 、 isVip ;

– 比如找到一个叫 Java_com_xxx_app_VipUtil_isVip 的函数,名字里带 isVip ,还带包名,基本就是它了!

3. 双击这个函数名,右边会显示汇编代码,再按 F5 键,IDA会生成伪代码——这一步是小白的救星!

– 伪代码里找关键判断:比如 if (userLevel == 2) { return 1; } else { return 0; } ,意思是“用户等级是2就是会员,否则不是”。

第三步:修改SO文件的判断逻辑(小白友好版)

改SO有两种方法,推荐新手用方法1,简单不易出错:

方法1:修改汇编指令,直接让函数返回“是会员”

1. 在IDA里,找到伪代码对应的汇编行,比如原来的汇编是:

plaintext

cmp r0, #1 ; 比较r0寄存器的值是不是1

bne loc_1234 ; 如果不是,跳转到loc_1234(返回非会员)

mov r0, #1 ; 如果是,返回1(是会员)

2. 我们要做的是让它不管什么情况都返回1:

– 右键点击 bne loc_1234 这一行,选择 Edit → Patch program → Assemble ;

– 把 bne loc_1234 改成 mov r0, #1 (意思是直接给r0赋值1);

– 改完后,点击 Apply 保存修改。

方法2:修改十六进制(备用,新手慎试)

如果IDA改不了,用 010 Editor (十六进制编辑器)打开SO文件:

1. 先在IDA里看要修改的汇编对应的十六进制值(比如 bne 对应的十六进制是 D1 );

2. 在010 Editor里搜索这个十六进制值,把它改成 mov r0, #1 对应的十六进制(比如 2001 );

3. 保存修改。

第四步:保存修改后的SO,重新打包APK

1. 在IDA里,选择 File → Produce file → Create DEX file ?错!是 Create ELF file (因为SO是ELF格式),保存修改后的SO文件;

2. 回到 MT管理器 ,删除原APK里的旧SO文件,把修改后的新SO文件复制到原来的 lib 文件夹里;

3. 对修改后的APK进行签名(MT管理器有一键签名功能,必须签名!否则安装不了);

4. 安装签名后的APK,打开会员功能,测试是否生效!

手机端:

用这款SO编辑工具就可以,能省掉之前没这款工具时候的很多步骤下载Ghidra、Hex编辑器的步骤,它集成了反汇编、函数搜索、指令修改等核心功能,是手机端逆向SO的便捷工具(本工具是由mt论坛:zylcm5 大佬开发),

链接:

https://share.feijipan.com/s/eUViCQzm

(复制浏览器打开下载或则复制到小飞机下载)

具体操作步骤如下:

一、第一步:加载目标SO文件

1. 点击界面上的加载SO按钮,找到你从APK里提取的SO文件(比如 libcheck.so )并选中。

2. 等待工具加载完成,加载后会自动解析SO的函数列表和反汇编指令,“反汇编视图”会显示出地址、机器码、指令等内容。

二、第二步:定位会员校验函数

1. 用函数搜索或顶部的搜索函数名输入框,搜关键词: vip 、 member 、 check 、 isVip 。

2. 也可以点击所有字符串,查找“会员”“VIP”等相关字符,从字符串定位到对应的函数地址。

3. 找到疑似校验函数后,点击进入,就能看到该函数的汇编指令(机器码+指令行)。

三、第三步:修改会员校验指令

1. 在反汇编视图里,找到关键判断指令(比如 cmp 比较指令、 bne 跳转指令)。

2. 长按要修改的指令行,选择修改指令(或直接编辑机器码),把原指令改成 mov r0, #1 (让函数直接返回“是会员”)。

– 32位ARM: mov r0, #1 对应的机器码是 2001

– 64位ARM: mov r0, #1 对应的机器码是 2801

3. 修改完成后,点击保存SO,把修改后的SO文件导出到手机文件夹。

四、第四步:替换SO并打包签名

1. 打开MT管理器,进入目标APK的 lib 架构文件夹(如 arm64-v8a ),删除原SO。

2. 把保存的修改后SO复制进去,对APK一键签名,安装测试即可。

避坑提醒

1. 若加载SO后显示0个函数,大概率是SO有简单加密/混淆,或工具暂不支持该SO的架构,可先换MT管理器的Hex编辑模式试试。也就是十六进制

2. 改指令时只改关键判断行,别乱改其他指令,否则会导致SO损坏、APP闪退。

五、 小白必看的避坑指南

1. SO文件有架构区别: armeabi-v7a 是32位, arm64-v8a 是64位,手机是64位就改64位的SO,改32位没用;

2. 遇到加固的SO怎么办:如果APK加了360加固、梆梆加固,SO文件是被加密的,得先脱壳!脱壳后才能拿到真实的SO文件(脱壳可以用 FDex2 、 Frida 这些工具,新手先学简单脱壳);

3. 改完闪退怎么办:大概率是改错了汇编指令,比如改了不该改的地方,回到so编辑器(电脑版回到IDE)重新对比原汇编,只改关键的判断行;

4. 别碰违法的APP😏:逆向自己的APP或者开源APP练手可以,别去破解付费APP搞盈利,违法的!

夜雨聆风

夜雨聆风