安卓手机文件分析取证(WI-FI名称)

0x01 描述

嫌疑人在疑似犯罪时连接过一个WI-FI,分析取证文件找到该WI-FI

0x02 个人理解

在安卓手机中常见的系统文件往往可以溯源到很多用户的私密信息,对于这题来说我们应该了解连接的wi-fi保存地址;分析wi-fi存储地址,找到wi-fi名。

0x03 解题过程

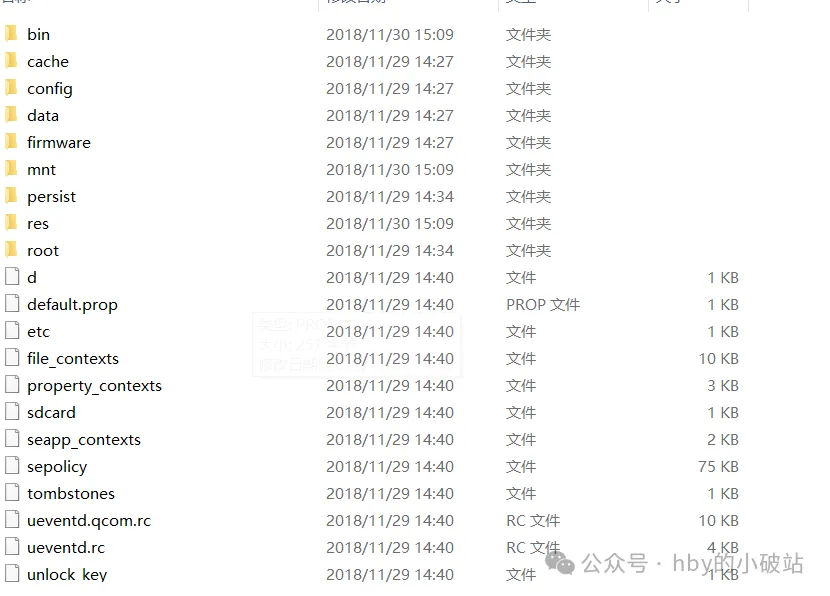

打开文件简单遍历一下目录内容

首先我们需要简单了解一下安卓WiFi文件的存储位置

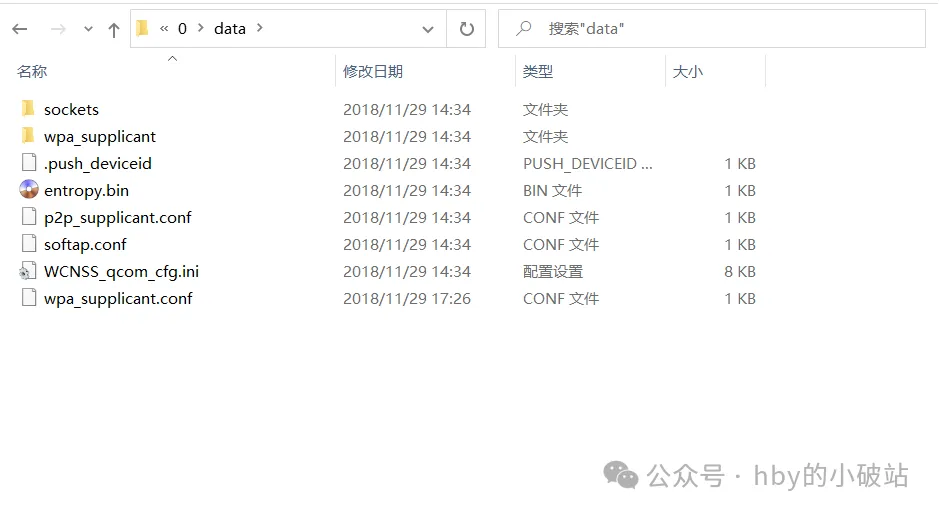

data/misc/wifi/wpa_supplicant.conf然后我们去data目录下遍历,可惜的是根目录下的data目录下没有发现任何文件

这是因为安卓手机一般底层是Linux系统,而根目录一般只有root权限的用户才能编辑,而手机厂家为了避免这个问题,一般我们在使用手机时都是普通用户对其操作所以我们应该找user下的data文件夹

经过遍历目录,我找到了user下的wpa文件。路径如下

手机取证\手机取证\mnt\shell\emulated\0\data使用notepad++打开

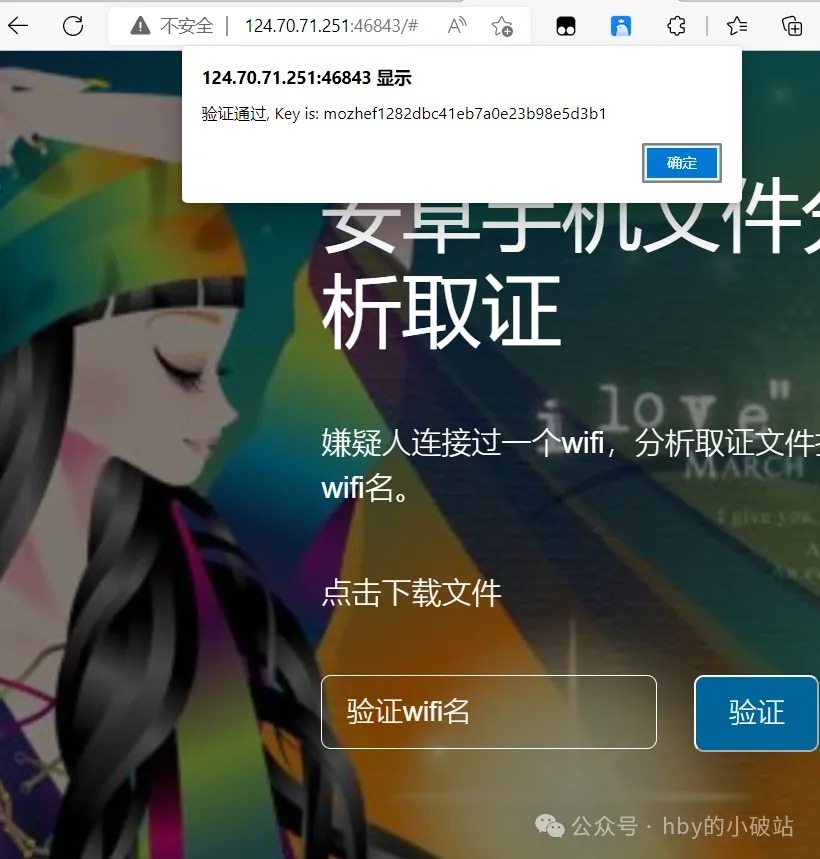

成功找到wifiname

123

0x04 wpa_supplicant.conf 理解

wpa_supplicant是Linux系统下一个非常强大的无线网卡管理程序。Google搜素到的它似乎不支持WPA2和AES,其实不然,参考它的文档可以发现,WPA2只是RSN的别名,而AES也是CCMP的一部分,所以它们的支持完全是没有问题的。

它的文档看上去非常复杂,其实非常简单,首先我们看一下取证这题的conf

ctrl_interface=/data/misc/wifi/sockets

disable_scan_offload=1

driver_param=use_p2p_group_interface=1

update_config=1

device_name=2014813

manufacturer=Xiaomi

model_name=2014813

model_number=2014813

serial_number=47e4efd4

device_type=10-0050F204-5

config_methods=physical_display virtual_push_button

p2p_disabled=1

p2p_no_group_iface=1

network={

ssid="123"

psk="714825219"

key_mgmt=WPA-PSK

}

ssid :接入点名称,这个没事好说的

network=是无线接入点的具体配置,一般的无线接入点可以用wpa_passphrase来生成

psk是加密后的密码,用wpa_passphrase自动生成

key_mgmt= 认证密钥管理协议

配置链接:

https://blog.csdn.net/qq_43804080/article/details/100739897

https://cloud.tencent.com/developer/article/1643149

0x01 背景介绍

分析取证文件找到嫌疑人使用的陌陌ID号码,了解陌陌ID记录在什么地方;

0x02 解题

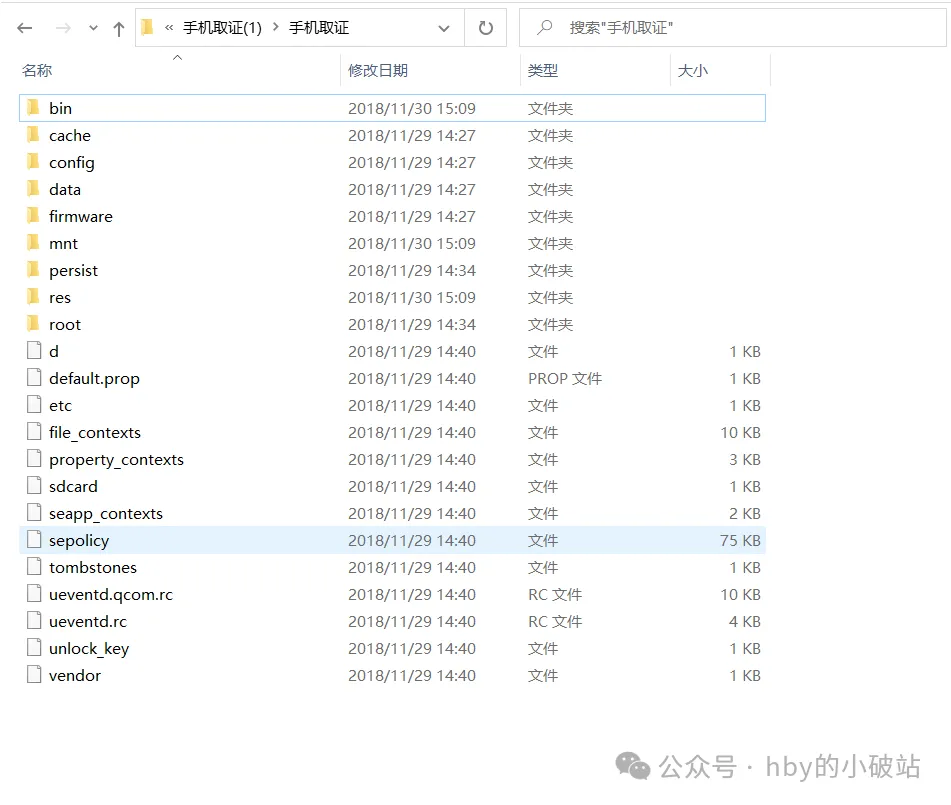

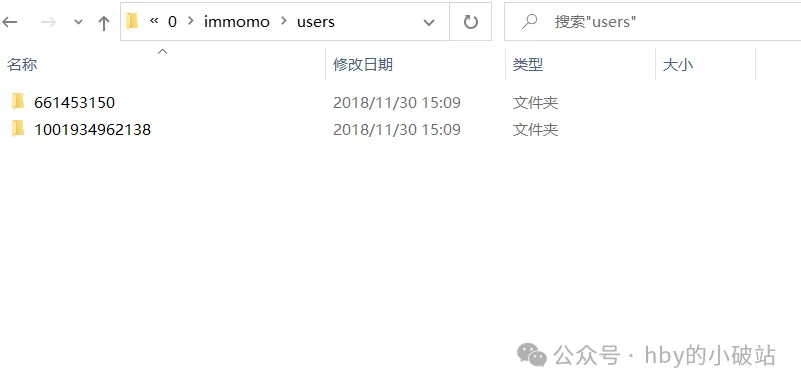

首先看目录,简单扫一下

进入目录

手机取证(1)\手机取证\mnt\shell\emulated\0\immomo\users

验证id

注:具体思路参考之前博客,有具体的思路总结

0x02:安卓手机文件分析取证(陌陌ID号)

夜雨聆风

夜雨聆风