【转载】【BurpSuite插件推荐】微信小程序一键提取API、敏感信息–jaysenwxapkg

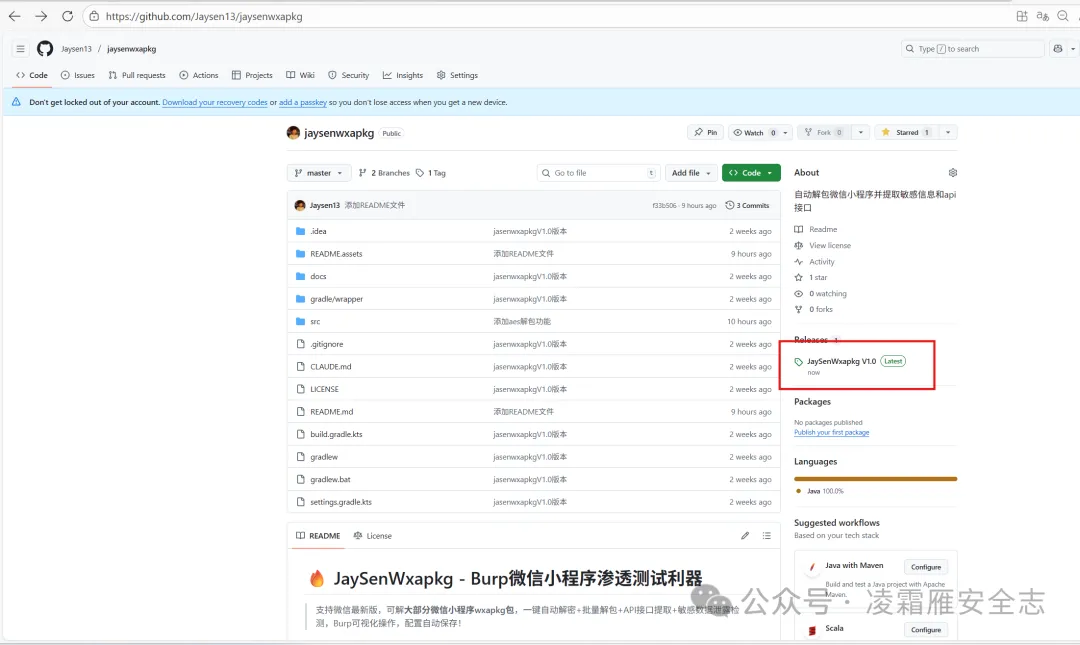

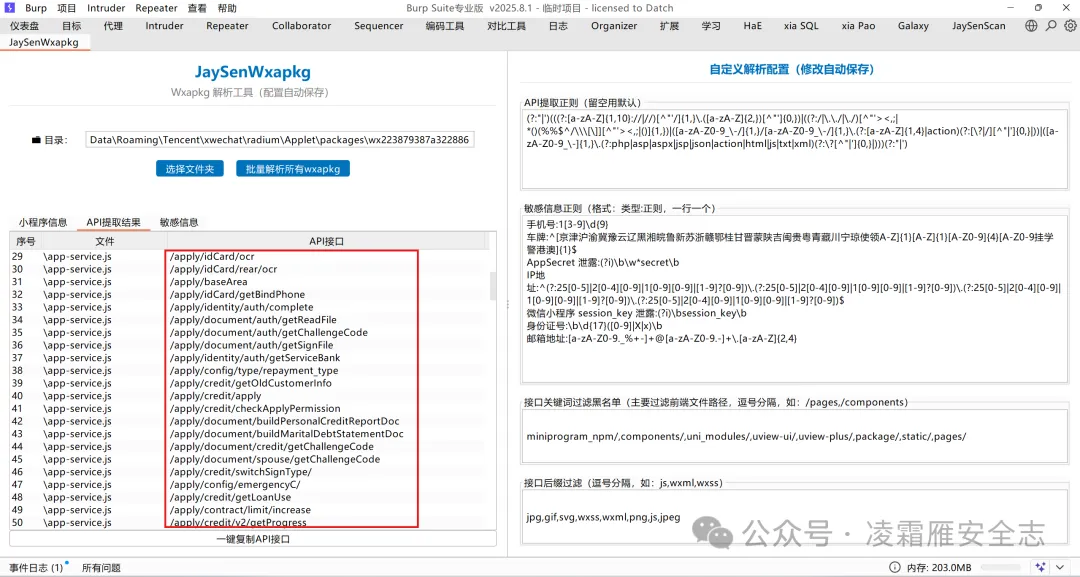

以前老版本的微信很多师傅都登不上了,目前市面上也好像没有针对微信新版本的小程序反编译解包并提取敏感信息的插件,jaysenwxapkg 就是一款基于burp api 2025.8开发的插件

项目地址:

https://github.com/Jaysen13/jaysenwxapkg

0x01 插件使用

-

访问项目仓库,下载最新版 jar 包 -

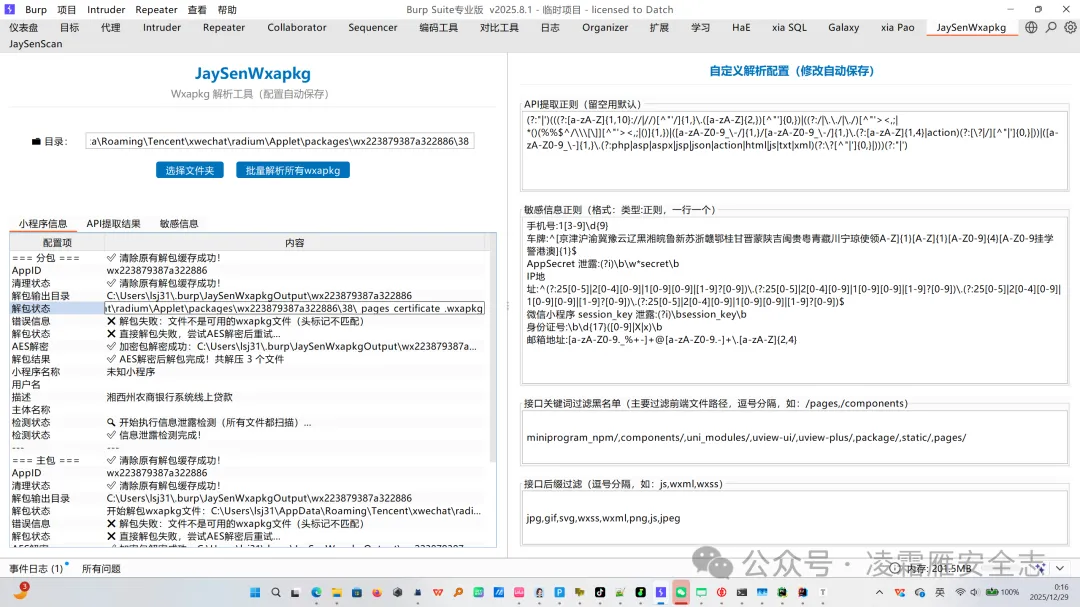

打开 BurpSuite → 「Extender」→ 「Add」→ 选中 jar 包

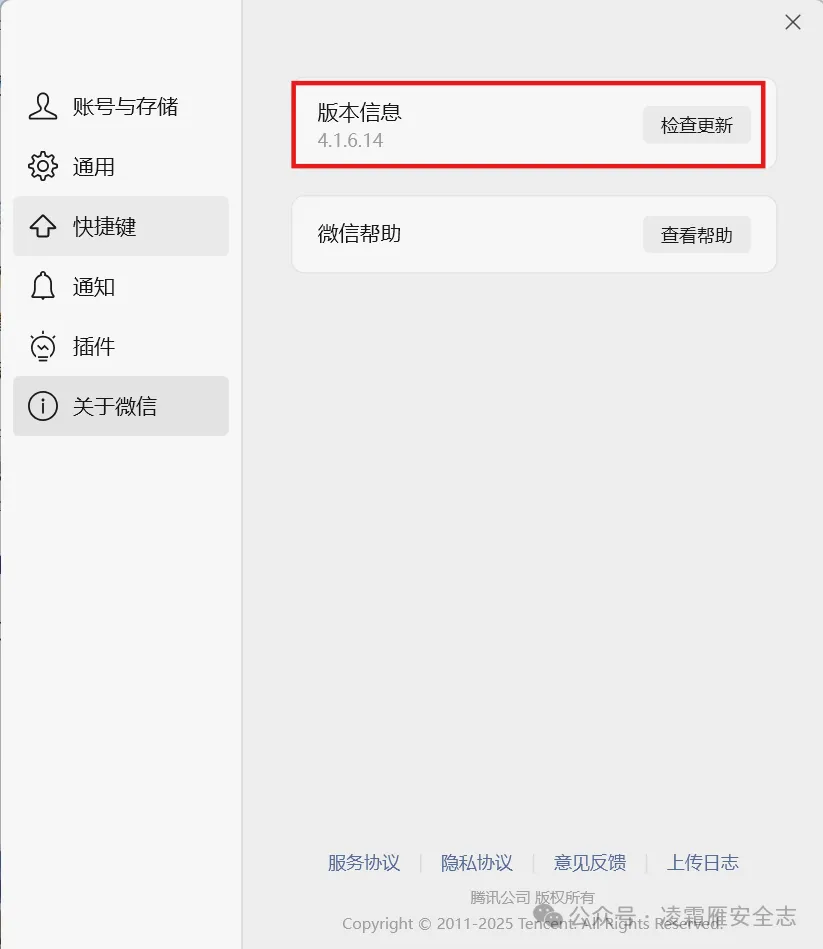

可以查看我目前是微信最新版本:4.1.6.14

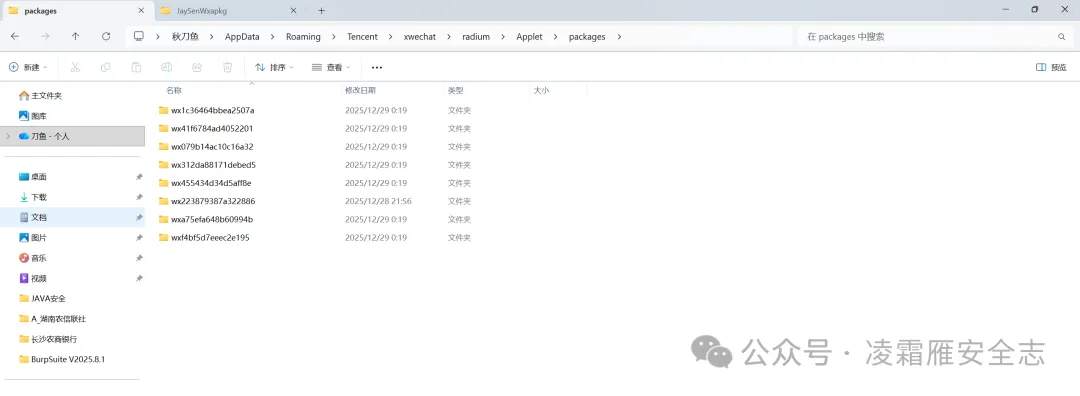

微信最新版(测试版本 所有4版本亲测可用)的小程序包默认藏在这里:

C:\Users\你的用户名\AppData\Roaming\Tencent\xwechat\radium\Applet\packages\找不到的可以全局findsomething搜索一下packages

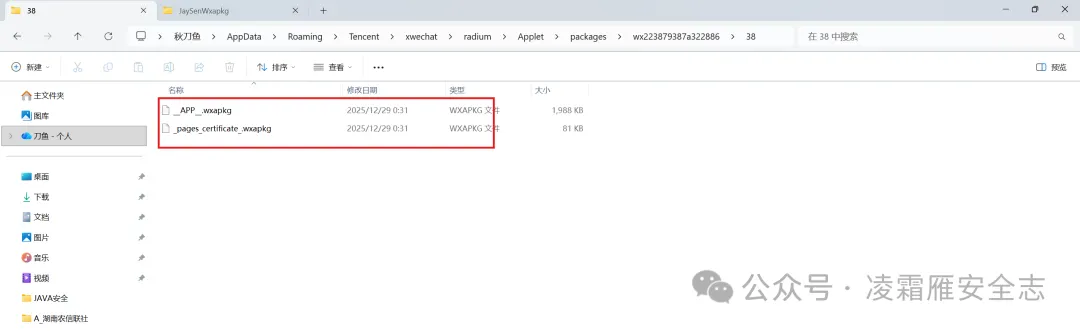

每个子文件夹对应一个小程序,主包、子包全在这,像这样👇

这里会有很多包,每一个包代表一个小程序,部分包还存在多个wxapkg文件,由于不知道哪个包是哪个小程序,先全部删除

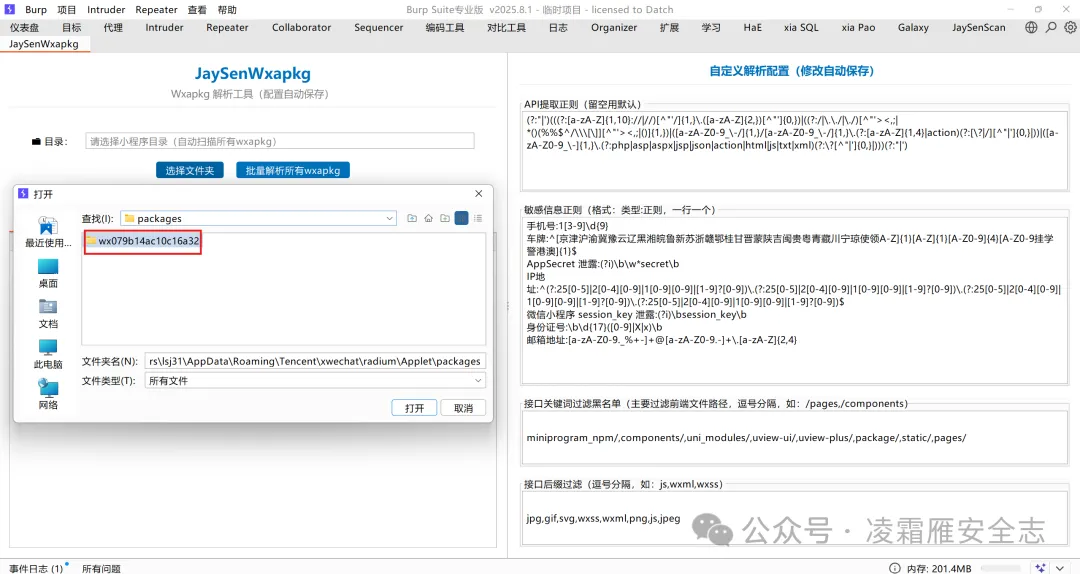

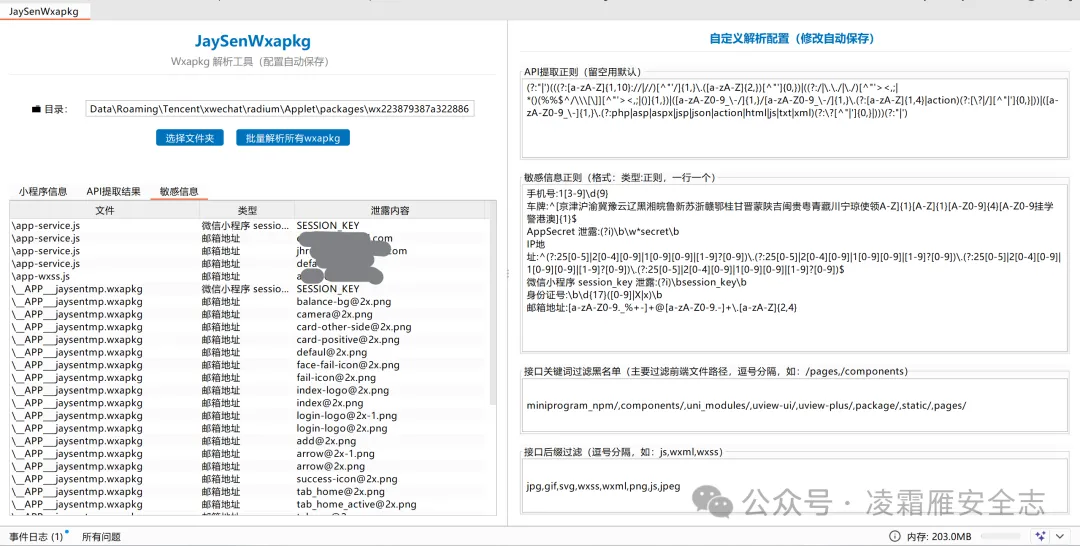

打开需要提取信息的小程序后,在插件选择小程序的文件默认首先打开以下路径:

C:\Users\你的用户名\AppData\Roaming\Tencent\xwechat\radium\Applet\packages\

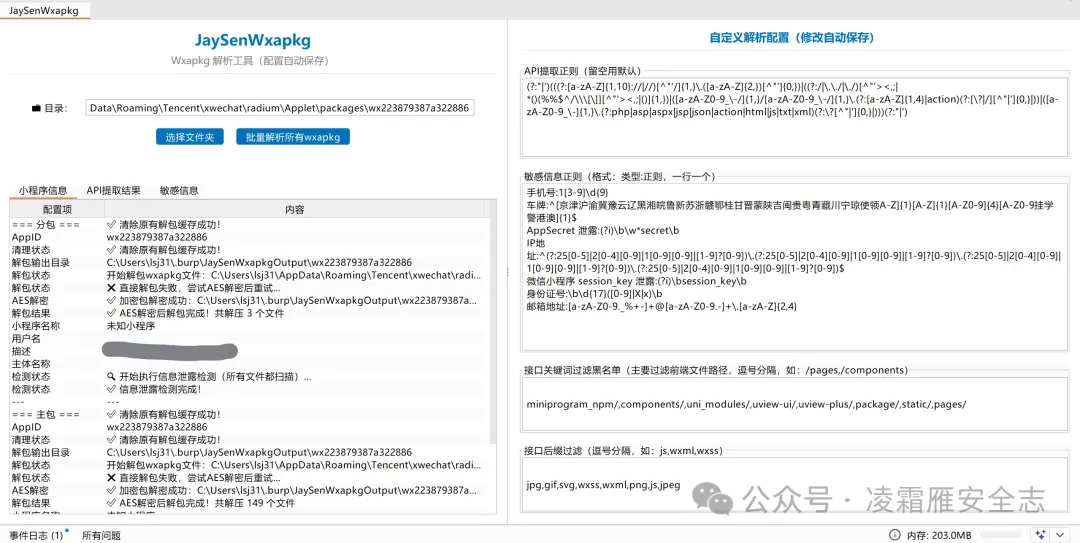

点击【批量解析所有wxapkg包】即可解密该小程序的所有主包和子包,并提取信息,像这样👇

C:\Users\你的用户名\.burp\JaySenWxapkgOutput

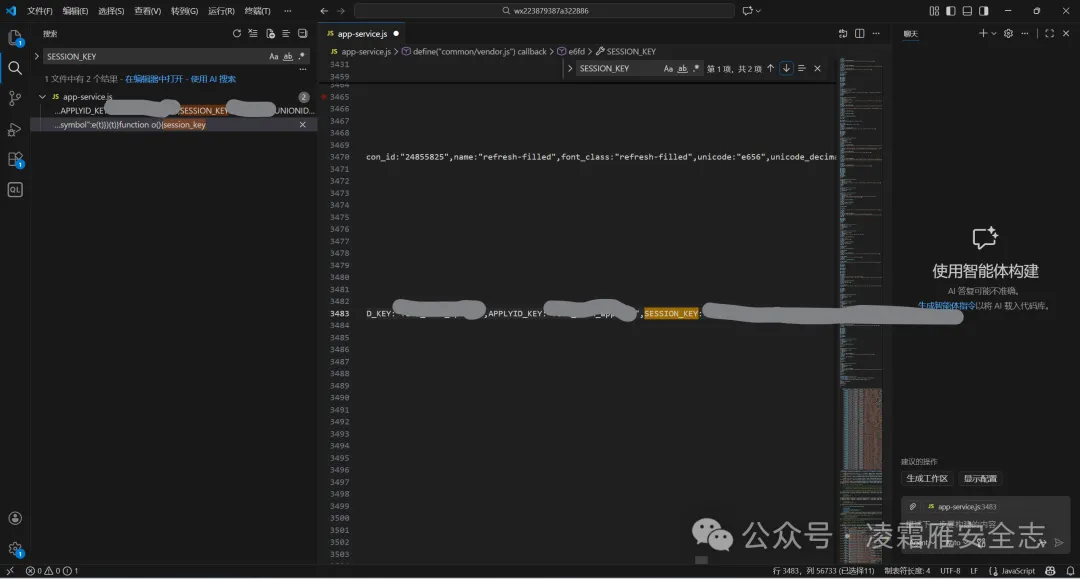

可以用编译器打开该目录搜索刚刚提取的铭感信息解包后的文件内容

0x02 插件配置示例

敏感信息正则示例

手机号:1[3-9]\d{9}车牌:^[京津沪渝冀豫云辽黑湘皖鲁新苏浙赣鄂桂甘晋蒙陕吉闽贵粤青藏川宁琼使领A-Z]{1}[A-Z]{1}[A-Z0-9]{4}[A-Z0-9挂学警港澳]{1}$AppSecret 泄露:(?i)\b\w*secret\bIP地址:^(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])$微信小程序 session_key 泄露:(?i)\bsession_key\b身份证号:\b\d{17}([0-9]|X|x)\b邮箱地址:[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,4

API接口提取正则示例

(?:"|')(((?:[a-zA-Z]{1,10}://|//)[^"'/]{1,}\.([a-zA-Z]{2,})[^"']{0,})|((?:/|\.\./|\./)[^"'><,;| *()(%%$^/\\\[\]][^"'><,;|()]{1,})|([a-zA-Z0-9_\-/]{1,}/[a-zA-Z0-9_\-/]{1,}\.(?:[a-zA-Z]{1,4}|action)(?:[\?|/][^"|']{0,}|))|([a-zA-Z0-9_\-]{1,}\.(?:php|asp|aspx|jsp|json|action|html|js|txt|xml)(?:\?[^"|']{0,}|)))(?:"|')前缀/后缀黑名单示例

-

前缀黑名单:

/pages/,/components/,/static/,/uni_modules/,uview-ui/-

后缀黑名单:

jpg,gif,svg,wxss,wxml,png,js,jpeg【免责与授权声明】

本文旨在进行安全技术研究、提升安全防御意识,所有内容仅限于授权环境下的测试与学习。

请务必遵守《网络安全法》及相关法律法规。 文中涉及的漏洞信息及利用方法,严禁用于任何未授权的非法测试与攻击。任何个人或组织因不当使用本文内容而触犯法律,均需自行承担全部责任。

安全之路,始于责任,忠于技术。愿与各位同仁共筑更安全的数字世界。

夜雨聆风

夜雨聆风