没经费、没设备、没源码、没维保:我是如何整改WEB漏洞?

没经费、没设备、没源码、没维保。 这种“四无”局怎么破? 今天,分享一个不花一分钱就让web应用高危漏洞尽可能消失的硬核实战方案。

PART 01

那就在船外围筑起一道“防波堤”。

在Windows环境下,免费好用的waf少,我选择的是OpenResty (Nginx + Lua)。架构很简单,但位置很关键。把OpenResty直接放在最前端,作为反向代理网关,所有流量不管你是正常用户,还是漏扫工具,必须先过 Lua这一关。

✨ 功能点

– 🚧 网关层防护,不侵入业务系统

– 🔥 支持规则热加载,无需重启Nginx

– 🧠 行为识别 + 计数封禁

– 🧾 攻击日志可审计、可追溯

– 🔐 IP 黑名单集中管理

– 🧪 内置蜜罐响应(可选)

– 🛠 无第三方依赖,纯OpenResty实现

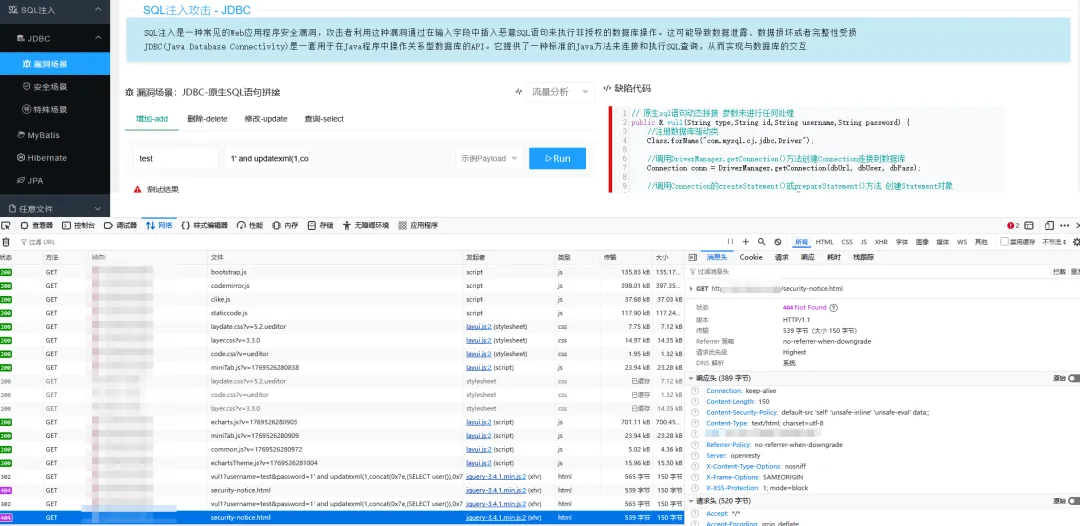

靶场测试,基本上都能拦截。

所有的流量必须先经过这层网关,经过Lua逻辑的高性能清洗后,干净的流量才转发给后端的“破烂应用”。

🧩 结构如下

├── conf/

│ ├── nginx.conf

│ └── lua/

│ ├── waf.lua

│ ├── waf_rules.json

│ ├── waf_config.json

│ └── waf_whitelist.json

├── logs/

│ ├── access.log

│ ├── attack.log

│ └── error.log

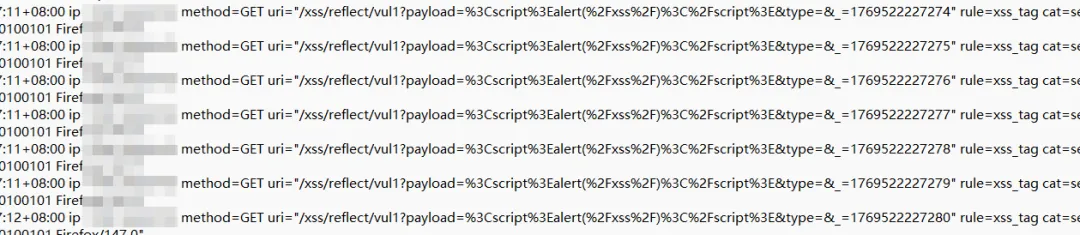

attack.log日志记录

PART 02

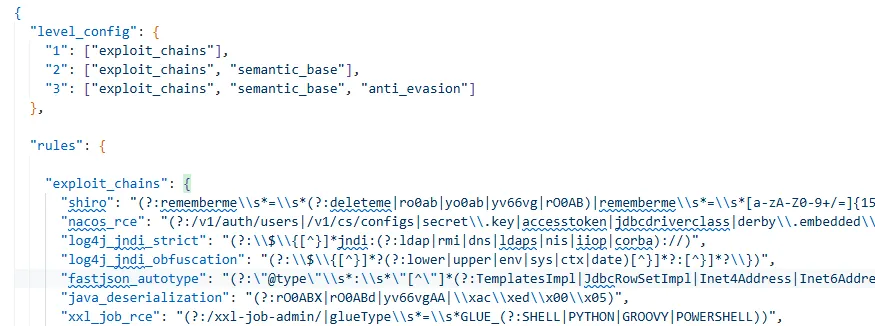

在整改实战中,缝合了一套版核心逻辑。它专门针对“整改单”上的顽疾:

1. 强特征“秒杀”:针对Nday漏洞

对于扫描报告里最常见的Log4j、Fastjson反序列化,不需要评分,直接“秒杀”。在Lua中写了深度清洗逻辑,进行URL编码、Hex编码,甚至在SQL语句里塞注释,都会被影子清洗还原并拦截。并对规则进行了分级。

2. 行为评分制:对抗自动化扫描

有些漏扫工具会模拟正常请求。通过Lua的共享内存,给每个IP建立了风险档案。

3. 虚拟补丁

这是应付安全检查的关键。针对某些特定路径的漏洞,在网关层直接写死规则,相当于给应用打了一层“透明补丁”,不需要动一行业务代码。

PART 03

为了让这套东西在Windows上稳如老狗,部署脚本资料都整理好了,包括:

-

lua脚本

-

配置文件

-

nginx.conf

-

详细介绍README.MD

注意:这是临时的应对方案,不能完全拦截攻击,针对防护规则,直接修改规则文件即可。每个系统的情况不一样,如需使用,请查看文档,调整里面相关配置,确认不影响业务后再部署至生产环境。

获取方式:

关注本公众号,在后台回复关键字:

【 WAF 】

即可获取下载链接,一键临时整改!

夜雨聆风

夜雨聆风