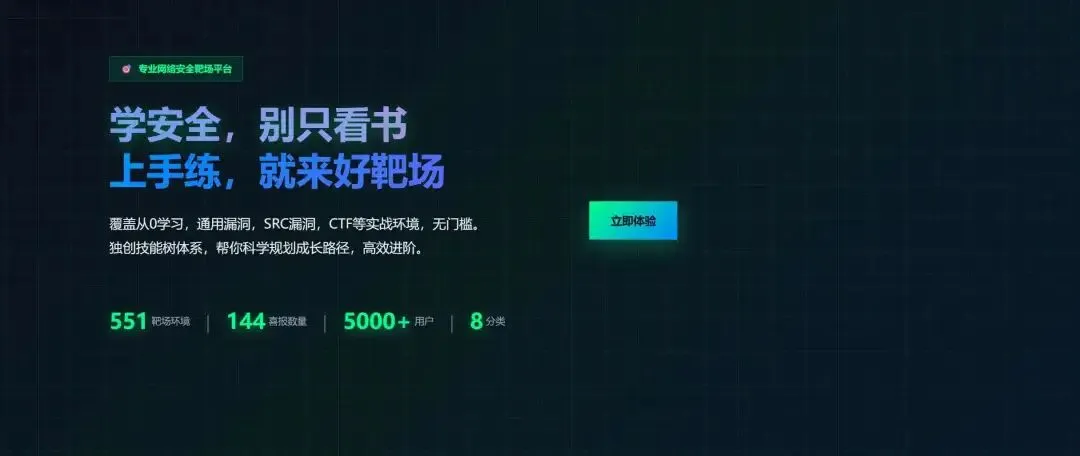

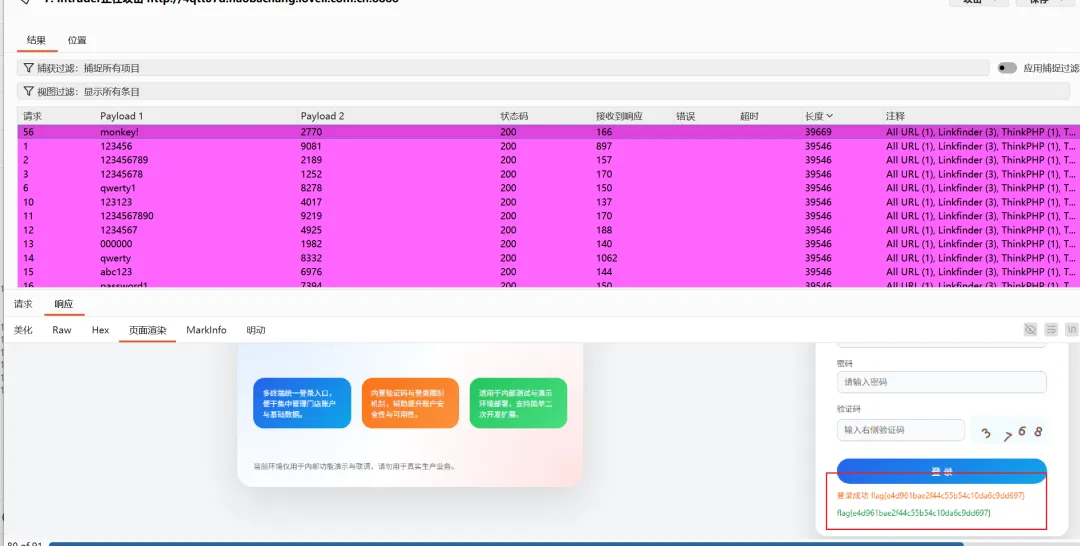

告别手输验证码!这款Burp插件+OCR神技,轻松搞定登录框爆破

01

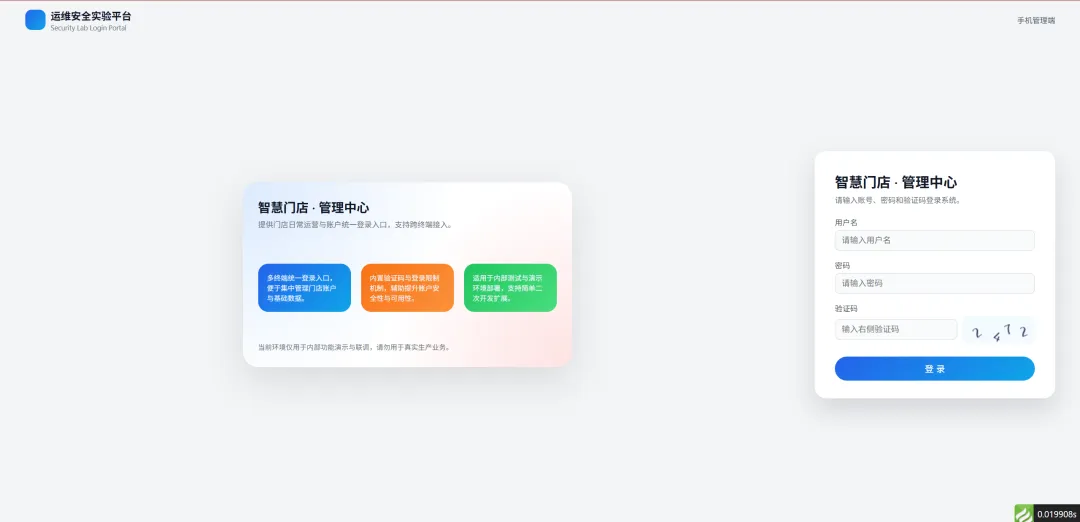

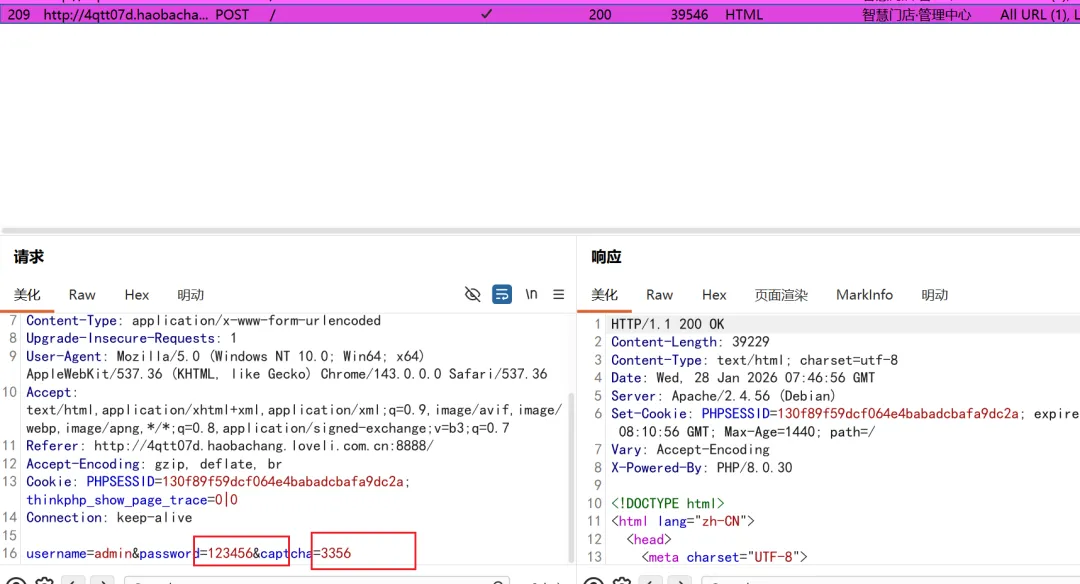

在日常的渗透测试或SRC挖掘中,后台登录框往往是我们关注的重点。为了防止暴力破解,开发人员通常会加上图形验证码(Captcha)作为防御手段。

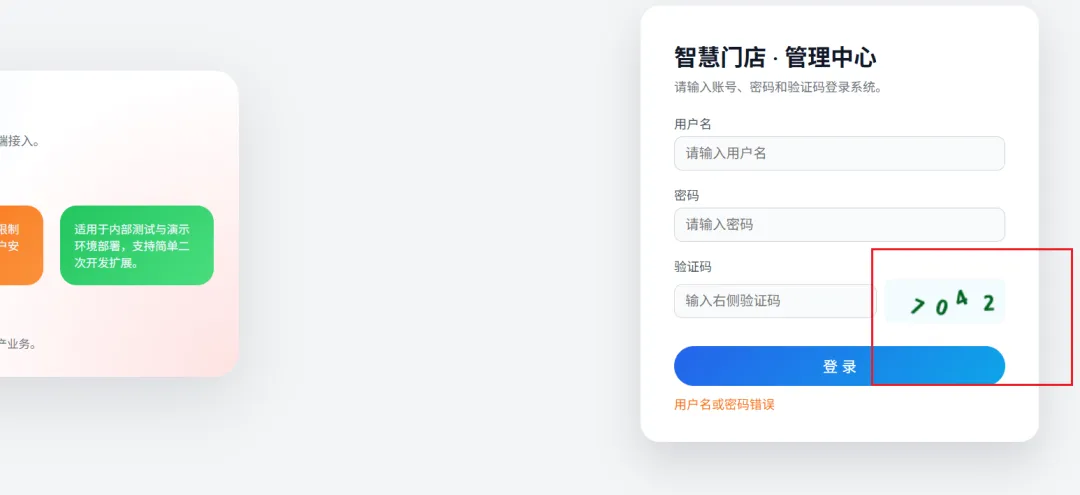

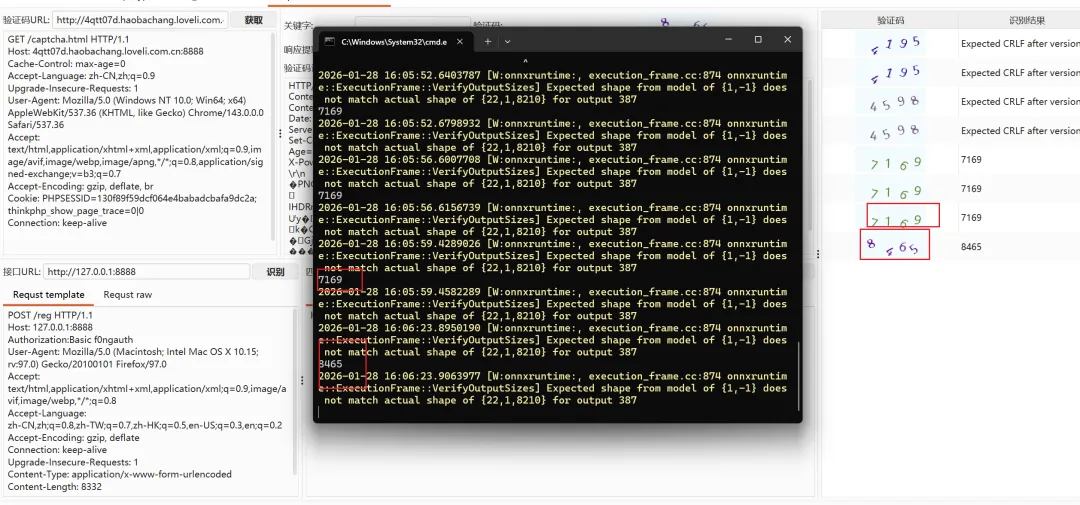

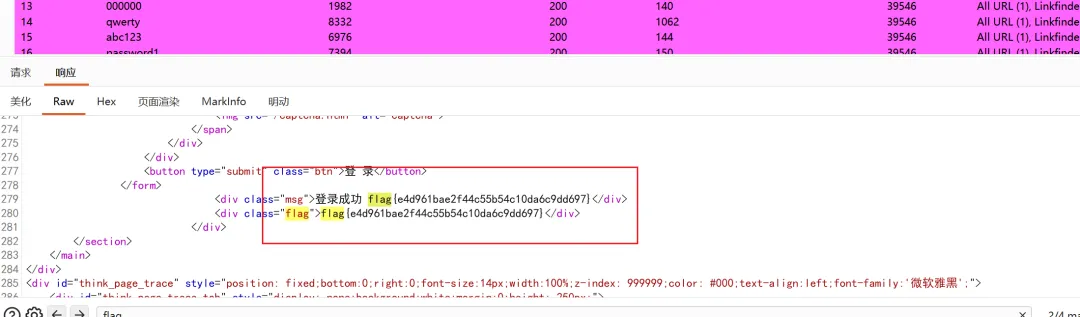

但在实战中,我们经常发现许多网站的验证码设计存在逻辑缺陷。比如:验证码过于简单、未强制刷新、甚至可以通过OCR技术轻松识别。一旦验证码被自动化工具识别,后台的账号密码保护就形同虚设。

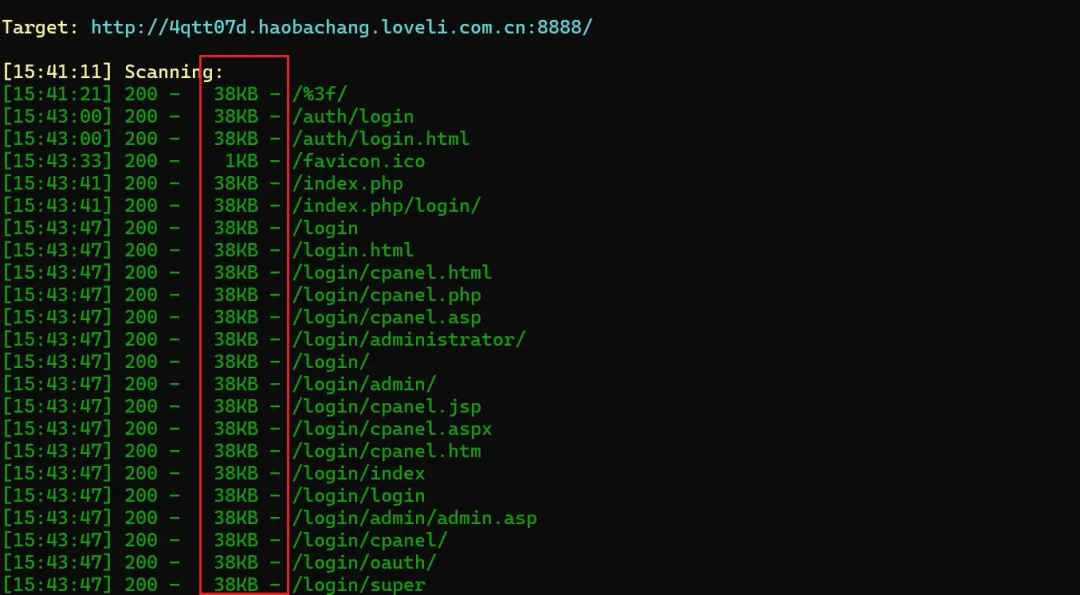

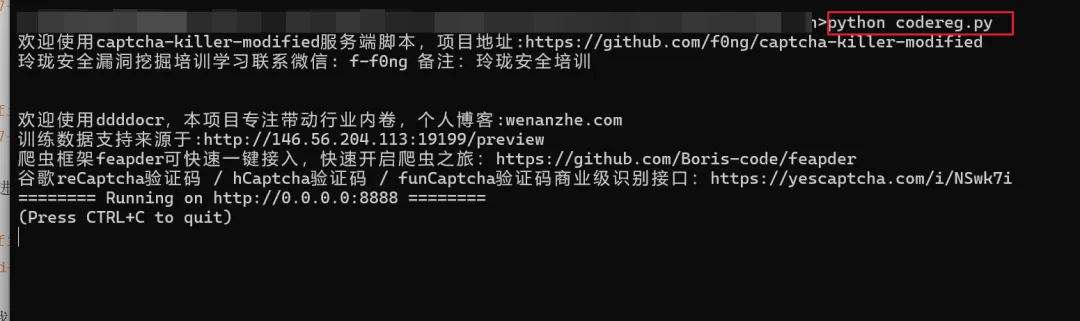

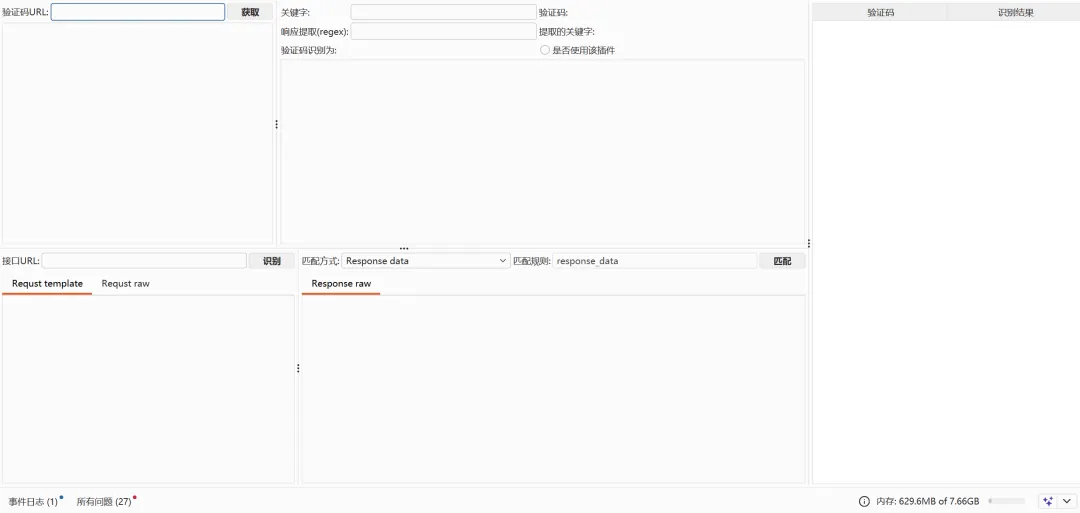

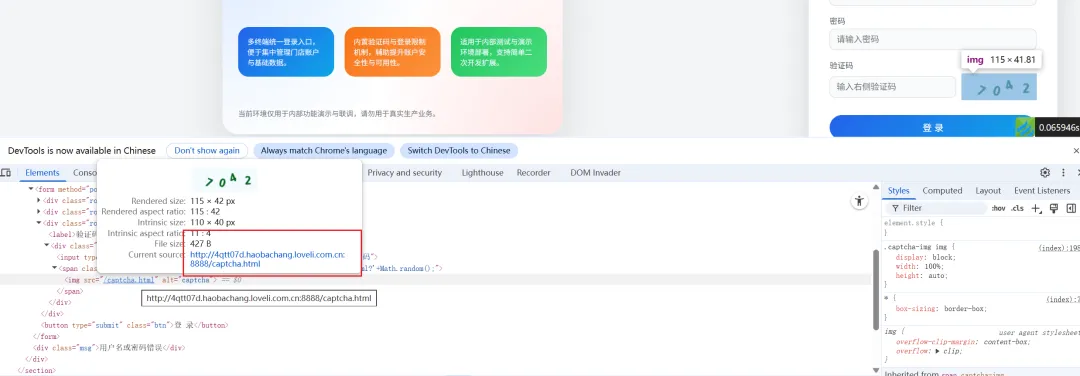

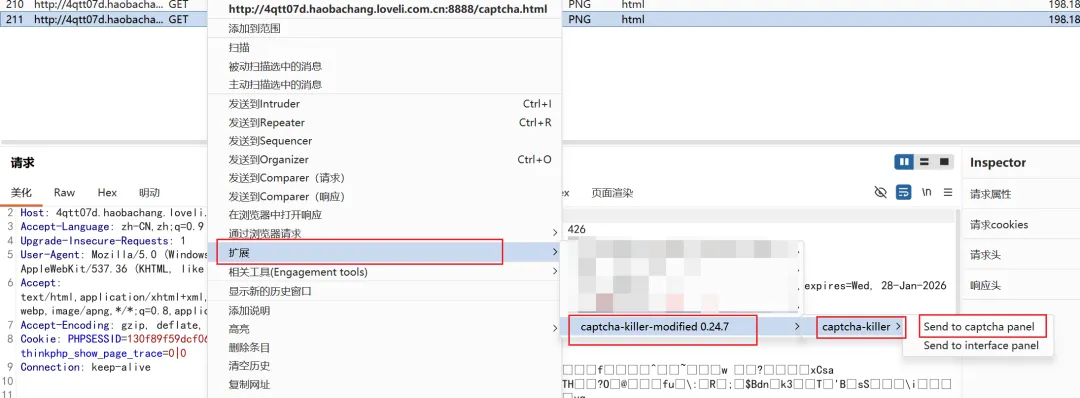

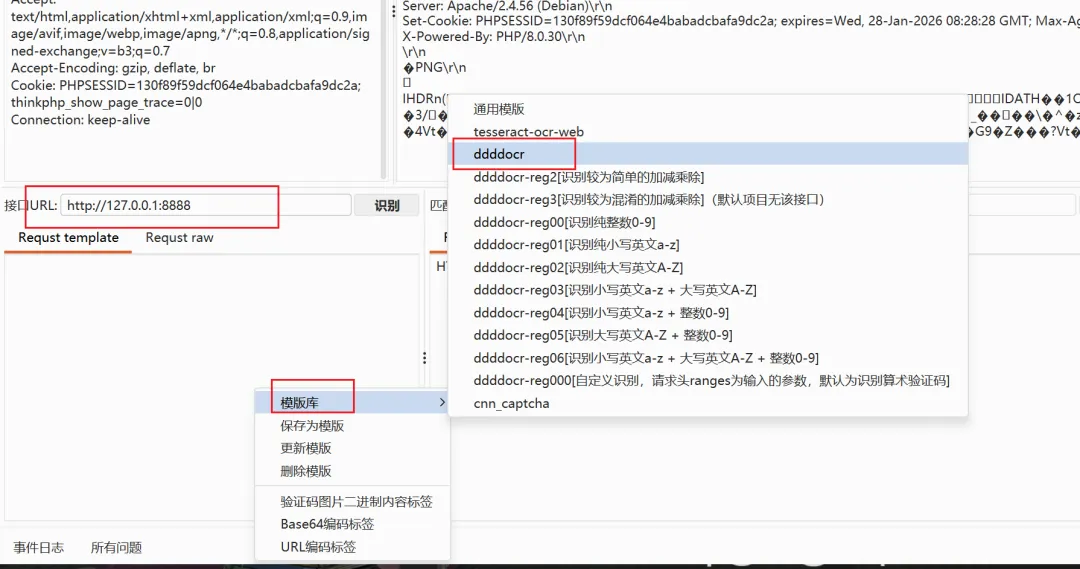

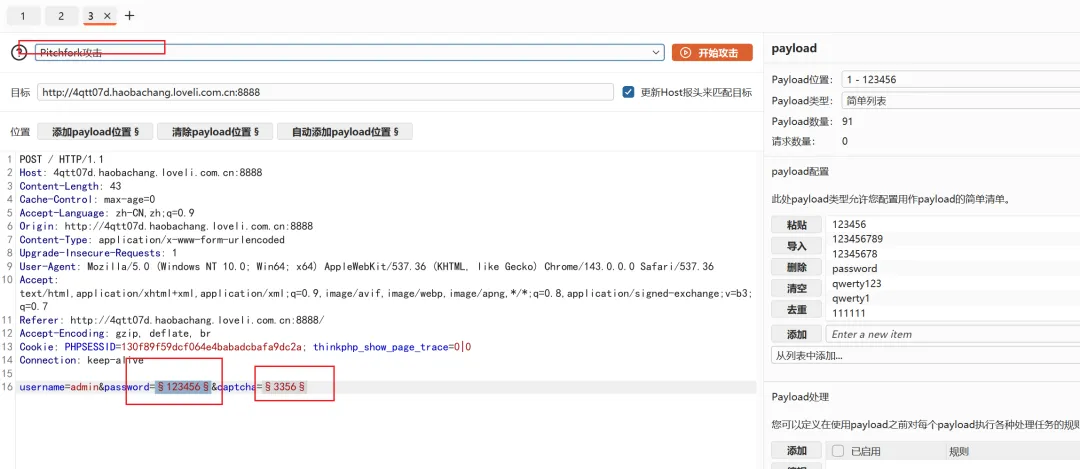

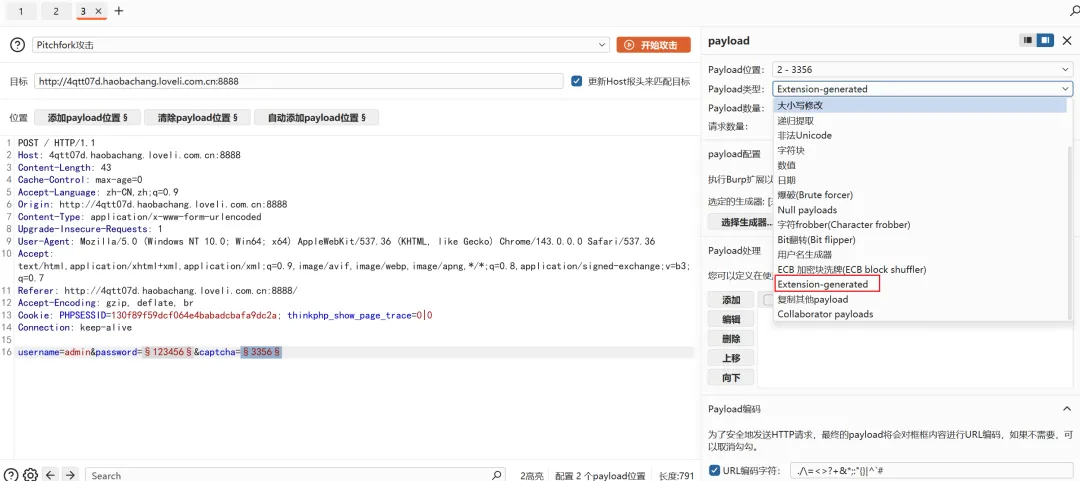

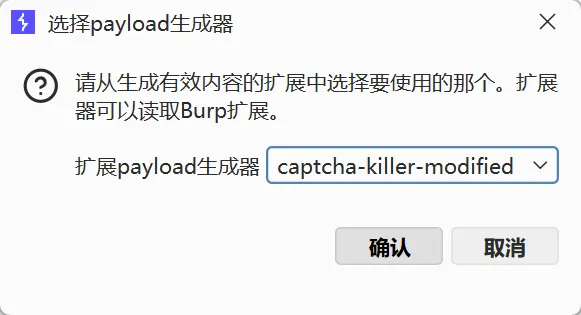

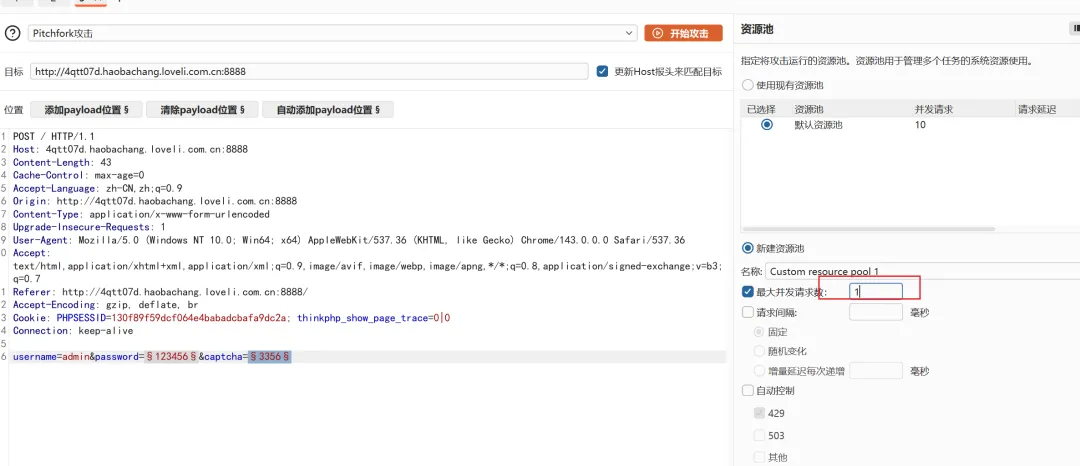

传统的爆破方式遇到验证码往往需要人工介入,效率极低。今天就给师傅们分享一款Burp Suite的神级插件 —— captcha-killer-modified,配合 ddddocr 识别库,实现全自动化的验证码识别与账号爆破。

02

-

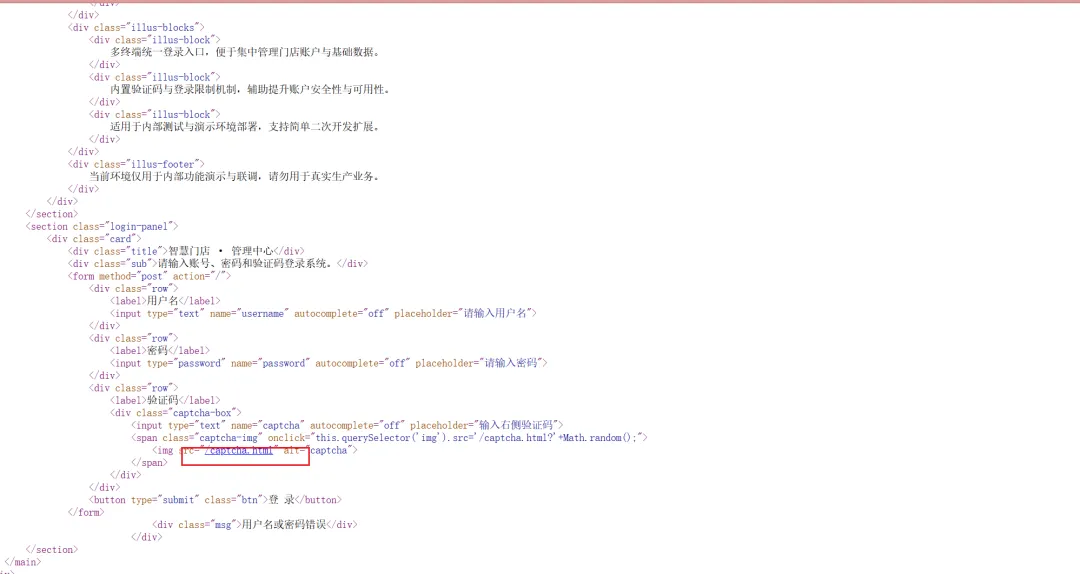

验证码复杂度极低 : 如果验证码仅仅是简单的4位数字或纯字母,且背景无干扰线、无噪点,OCR工具(如Tesseract或ddddocr)可以轻松达到95%以上的识别率 。

-

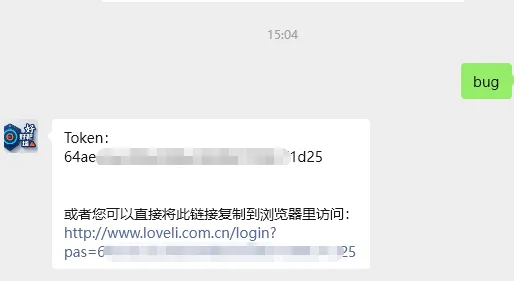

验证码可重复使用 : 这是最常见的逻辑漏洞。服务器生成的验证码在验证一次后未立即失效,导致攻击者可以用同一个验证码(如6688)无限次尝试不同的密码 。

-

无请求频率限制 : 服务器未对单个IP或Session的验证请求做限制,导致攻击者可以利用自动化脚本在极短时间内进行数万次尝试 。

-

Session未绑定 : 验证码与用户的 PHPSESSID 没有强绑定,导致验证码可以跨会话复用 。

03

-

BurpSuite :抓包与发包的核心工具。

-

captcha-killer-modified :这是一款基于原始captcha-killer修改的插件,它可以获取验证码图片,发送给识别接口,并将识别结果自动填入Payload中 。

-

codereg.py(基于ddddocr) :后端识别服务。利用 ddddocr 这个强大的开源库,搭建一个本地Web接口,接收图片并返回识别出的文字 。

04

05

06

-

提升验证码复杂度:

-

长度至少4位以上,使用“大小写字母+数字+特殊字符”的混合字符集 。

-

关键点:图片必须添加干扰线、噪点、字符扭曲或粘连效果,增加OCR识别的难度

-

强制“一次一验”:

-

验证码生成后必须与用户的 PHPSESSID 强绑定 。

-

最核心的防御:验证码无论验证成功还是失败,必须立即失效,禁止二次使用 。

-

限制请求频率:

-

对单个IP或Session设置阈值(如1分钟内最多错误5次),超过则封禁或强制等待 。

-

在必要时引入更高级的行为式验证码(如滑块、点选),防止简单的脚本自动化 。

夜雨聆风

夜雨聆风