协议级绕过WAF | Burp插件工具

0x00 背景

前几天日站的时候,遇到了一个反序列漏洞存在waf,于是写了一个一键绕过waf的工具。

渗透测试中,WAF经常拦截我们的Payload。本文介绍一种字符编码绕过技术,并开源Burp插件实现一键Fuzz。

0x01 原理

核心思路:WAF无法解析的编码,后端服务器却能解析。

正常请求 (UTF-8) 编码后请求 (IBM037)┌─────────────────┐ ┌─────────────────┐│ <script>alert │ → │ [EBCDIC字节流] │└────────┬────────┘ └────────┬────────┘ ↓ ↓ WAF ✗ 拦截 WAF ✓ 放行 ↓ 后端解码执行

0x02 支持的编码

| 类型 | 编码 | 说明 |

|---|---|---|

| EBCDIC | IBM037, IBM500, IBM1026 | 最有效,多数WAF不支持 |

| Unicode | UTF-16, UTF-16BE/LE, UTF-32 | 多字节使正则失效 |

| 其他 | ISO-8859-1, Windows-1252 | 特殊字符处理 |

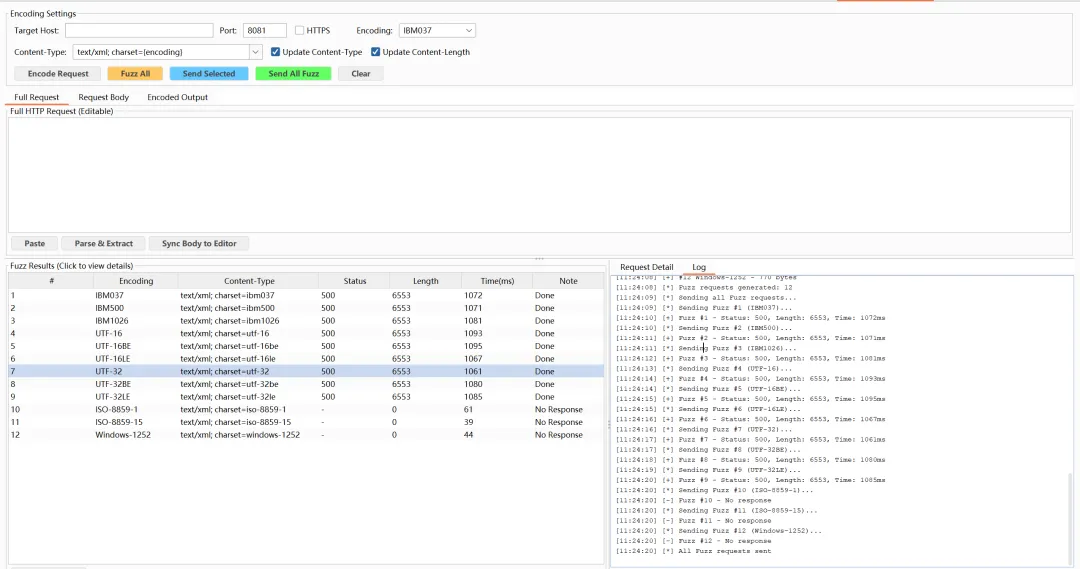

0x03 插件功能

-

12种编码一键Fuzz

-

自动更新Content-Type/Length

-

批量发送,响应对比

-

右键菜单集成

0x04 安装

-

下载 Jython:https://www.jython.org/download

-

Burp → Extender → Options → 设置Jython路径

-

Extender → Add → Python → 选择

waf_bypass_burp.py

0x05 使用

-

Repeater右键 →

WAF Bypass Encoder→Send to Panel -

点击

Fuzz All生成编码变体 -

点击

Send All Fuzz批量发送 -

对比响应判断绕过效果

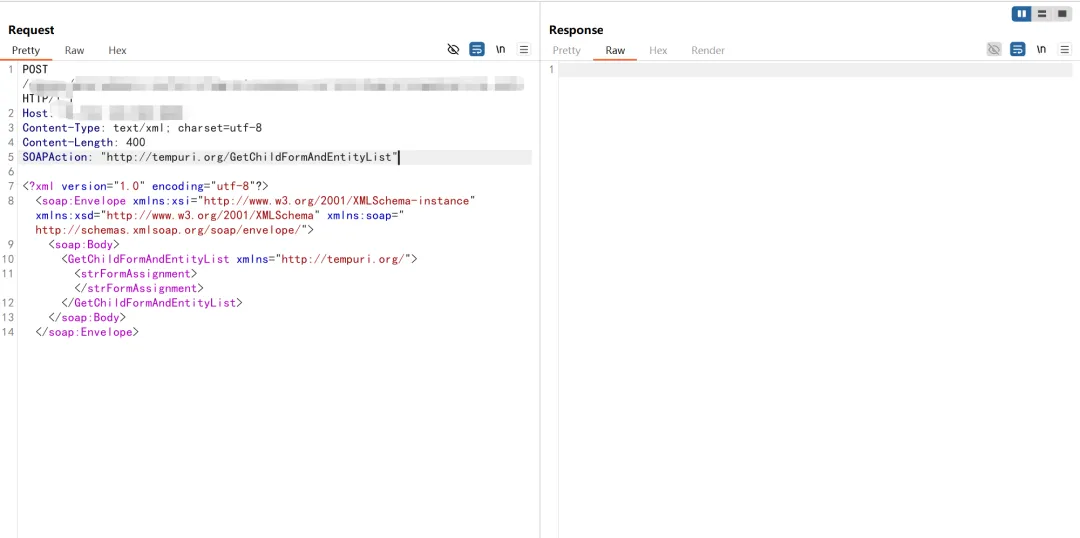

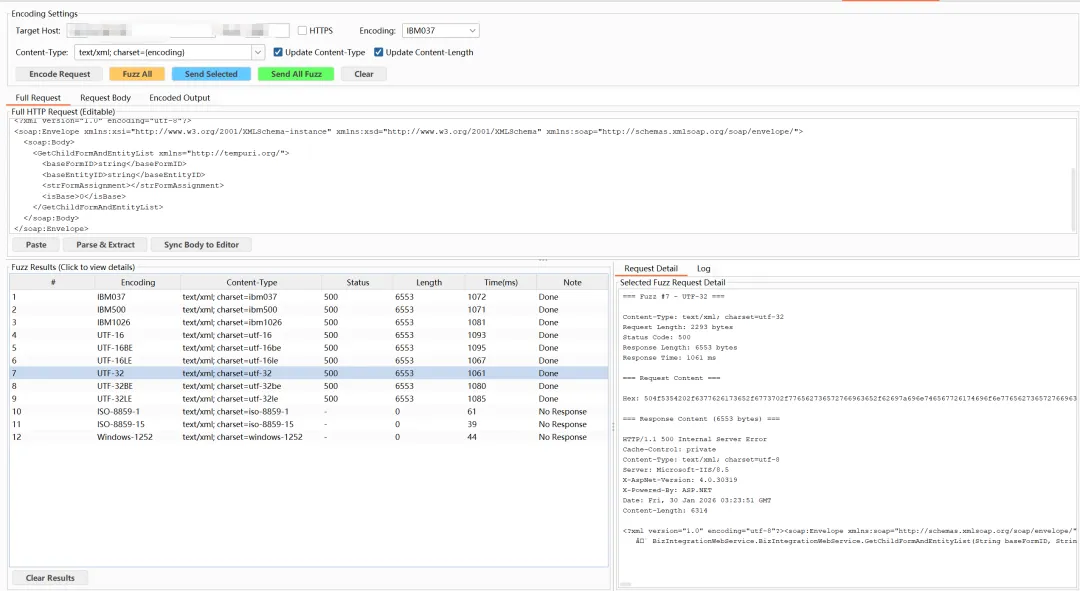

0x06 实战案例

目标:某系统反序列化漏洞

waf检测strFormAssignment关键字,发送请求无响应

想深入学习安全技术?

欢迎加入我们的安全技术知识星球!

在这里,你可以:

-

🔥 第一时间获取最新的安全漏洞和攻击技术分析

-

📚 系统学习从基础到高级的安全攻防知识

-

💡 实战案例分享真实的渗透测试和漏洞挖掘经验

-

🤝 技术交流与安全大牛和同行深度讨论

-

🎯 工具分享获取各种安全工具的详细使用教程

-

📖 独家资料包括漏洞报告、技术文档、学习路线图

限时优惠:前 100 名加入的伙伴,享受特别价格!

安全技术日新月异,只有持续学习才能跟上节奏。加入我们,一起在安全路上成长!🚀

夜雨聆风

夜雨聆风