高效出洞必备浏览器插件

1

gogo75

书站的未授权漏洞,忆校园青春阅edu证书站的未授权漏洞,忆校园青春

点击蓝字 关注我 共筑信息安全

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任!

1

背景

本次实战的案例,源于某高校的人脸采集系统,听着都感觉危害很大,因为全是敏感信息,如身份证、人脸等,拿到就是高危漏洞。从无账号到登录系统,靠的就是fuzz,详细的过程见实战过程。

2

实战过程

通过一系列的信息收集,高校的人脸采集系统引起了作者注意,为什么?因为有敏感信息。

连Hunter、Fofa都没索引到这个系统,作者靠灯塔拿到了,灯塔确实好使,关键还免费,需要的师傅可以文末获取下载链接!

系统的首页如下图,可以看到,只用一个登录按钮。

看下findsomething,也没有找到“注册”功能相关的关键字,同时也跑了下接口,并无接口未授权问题。

本次案例的关键操作来了,首先抓包观察下登录系统的数据包情况,随意输入账号密码,点击登录。

可以看到登录的数据包中有个login关键字,秉着试试的心态!

作者将login改为register,惊喜时刻,注册账号成功。

使用注册成功的账号登录系统。

可以看到获取到了身份凭证。

登录到了个人信息首页。

任意用户注册账号漏洞拿下,这个fuzz操作确实有点妙。都登录系统,肯定得把全量的功能测一遍,一般可以测试sql注入、越权、文件上传等漏洞。

co

点击蓝字 关注我 共筑信息安全

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息、工具等造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任!

1

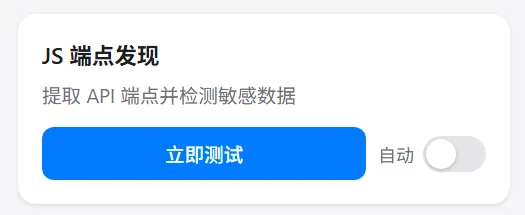

工具概述

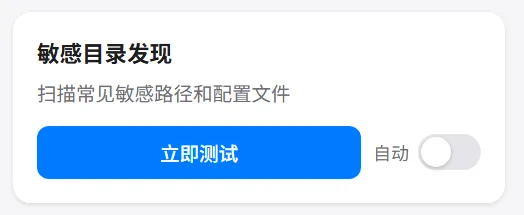

2. 敏感目录发现

*扫描常见敏感路径(Swagger、Actuator、Git 泄露等)

*检测配置文件泄露(.git、.svn、.DS_Store)

*发现备份文件(www.zip、backup.zip 等)

*检测中间件管理页面(Tomcat、Druid、Nacos 等)

*一键测试:每个路径后有测试按钮

*漏洞弹窗提醒

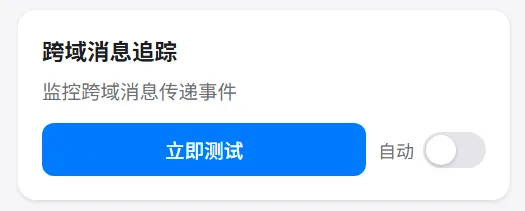

4. 跨域消息追踪

*监控跨域消息传递事件

*捕获消息数据、来源和源

*记录所有事件的时间戳

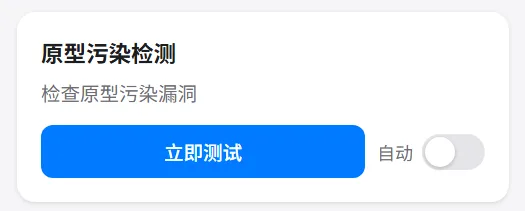

5. 原型污染检测

*测试 URL 参数的原型污染漏洞

*生成多种载荷变体

*报告脆弱参数

*漏洞弹窗提醒

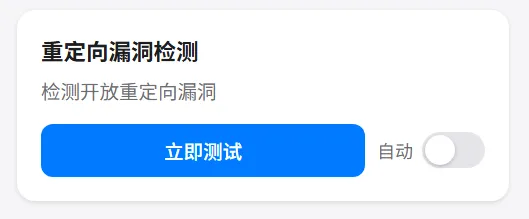

6. 重定向漏洞检测

*检测开放重定向漏洞(Open Redirect)

*分析 URL 参数名和参数值

*自动解码(URL 编码、双重编码)

*识别危险协议(javascript:、data:)

*生成测试 payload

*漏洞弹窗提醒

安装方法

*打开 Chrome 并访问 chrome://extensions/

*启用右上角的”开发者模式”

*点击”加载已解压的扩展程序”

期待您的关注

往期好文推荐

下载方式:关注公众号,回复“260203”获取工具下载链接

入交流群请扫码:

夜雨聆风

夜雨聆风