AI逆向分析APP工具 jadx-ai-mcp

APP分析自动化-jadx-mcp工具

引言

APP逆向的过程以前往往是通过手动分析,借助静态或者动态调试分析工具,定位APP关键函数、功能点,进而进行Hook或者注入,这种方式往往由于经验等的限制,效率不高,而且现在的MCP工具很火,例如IDA的MCP工具辅助我们逆向分析二进制文件,而Jadx工具也有大佬开发出对应的MCP插件,借助AI进行自动化分析,提高APP的测试效率,降低代码理解能力。

准备工具

Jadx:https://github.com/skylot/jadxjadx-ai-mcp:https://github.com/zinja-coder/jadx-ai-mcpCursor、Trea等配套AI辅助工具

安装配置

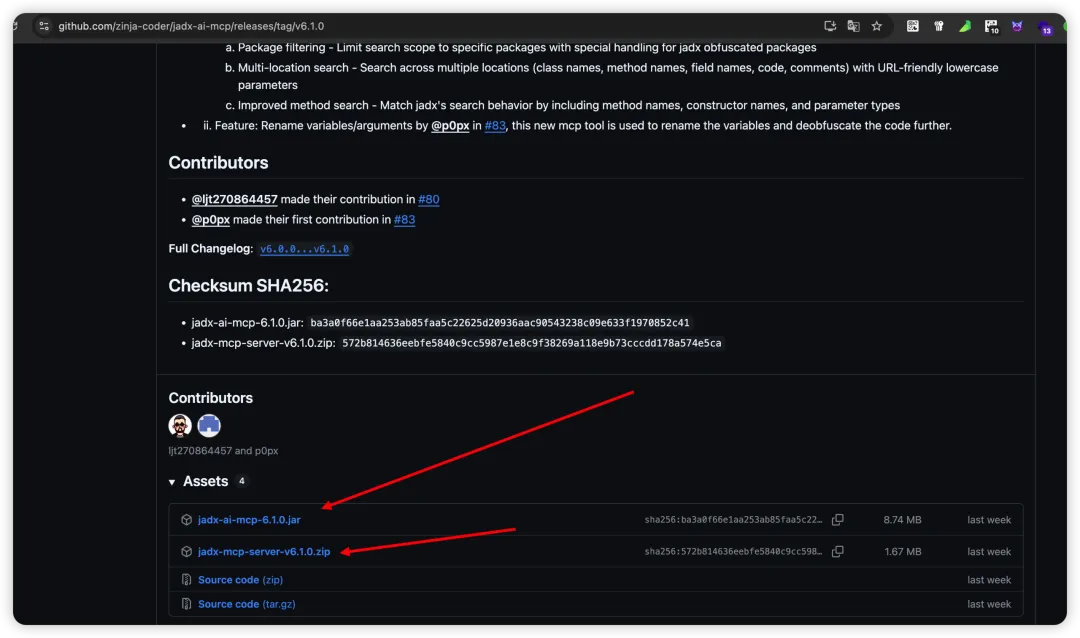

下载Releases包

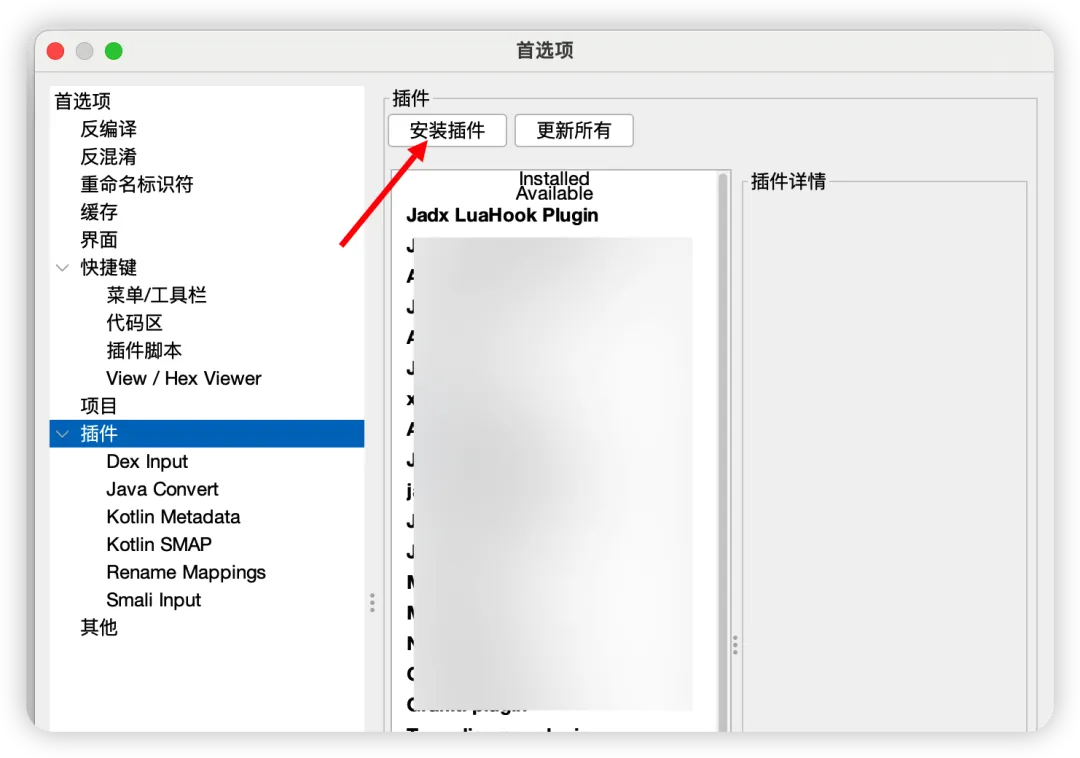

Jadx安装jadx-ai-mcp工具,首选项-插件-安装插件,选择对应的jadx-ai-mcp-6.1.0.jar包安装即可

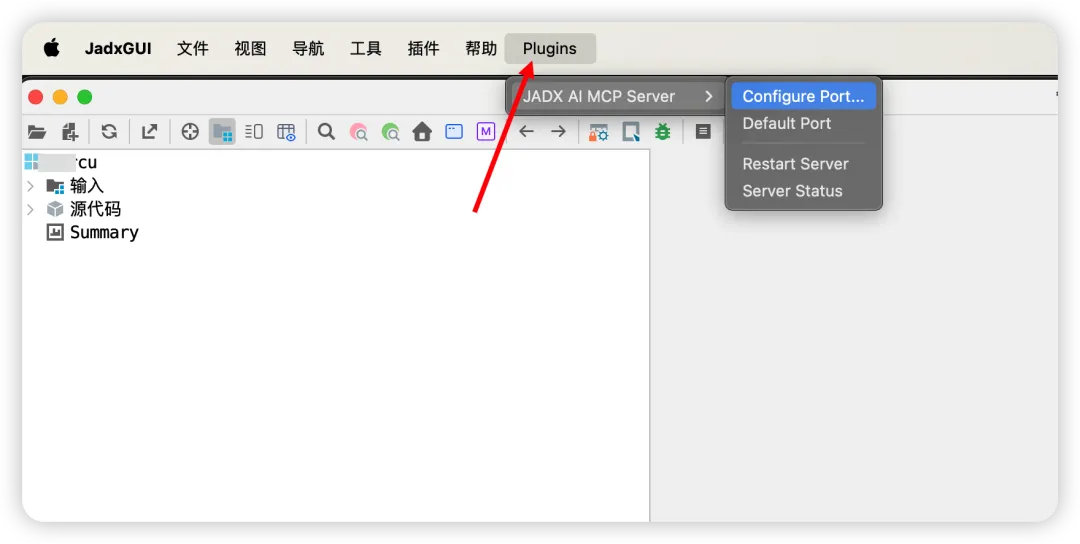

拖入APP源代码之后,出现Plugins按钮,显示Jadx Ai MCP Server已成功开启

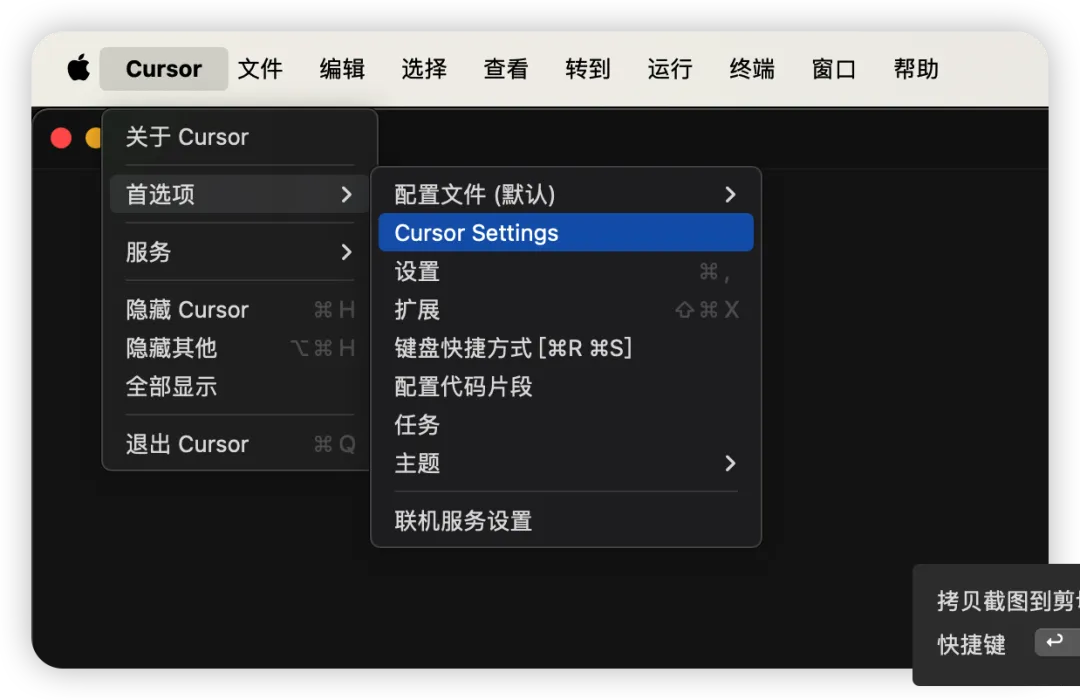

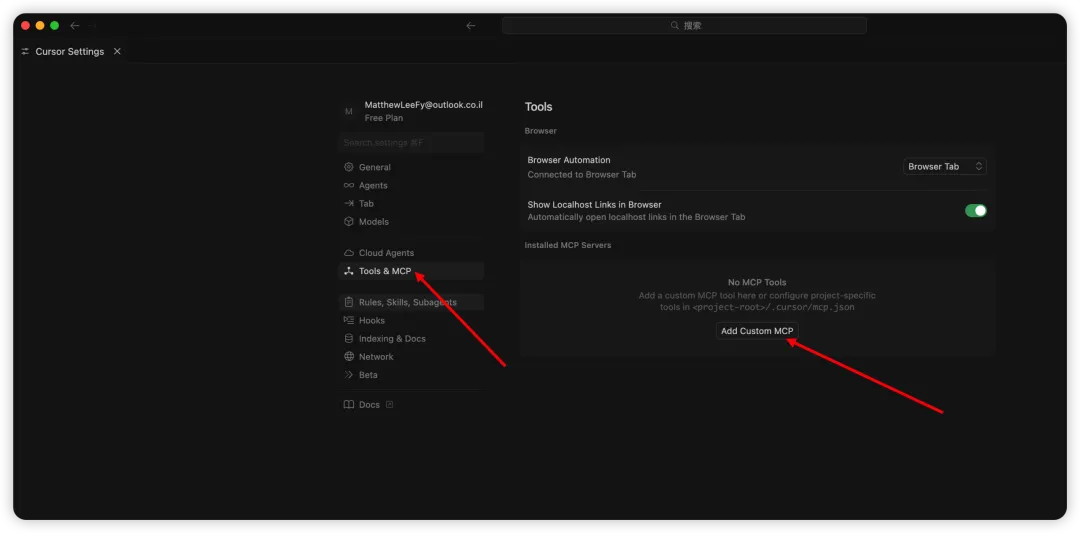

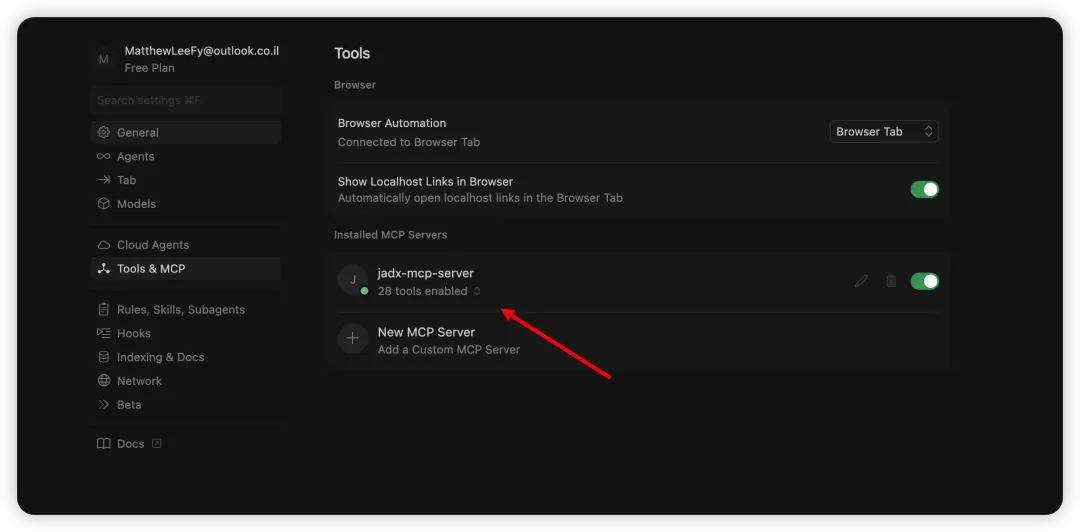

配置Cursor

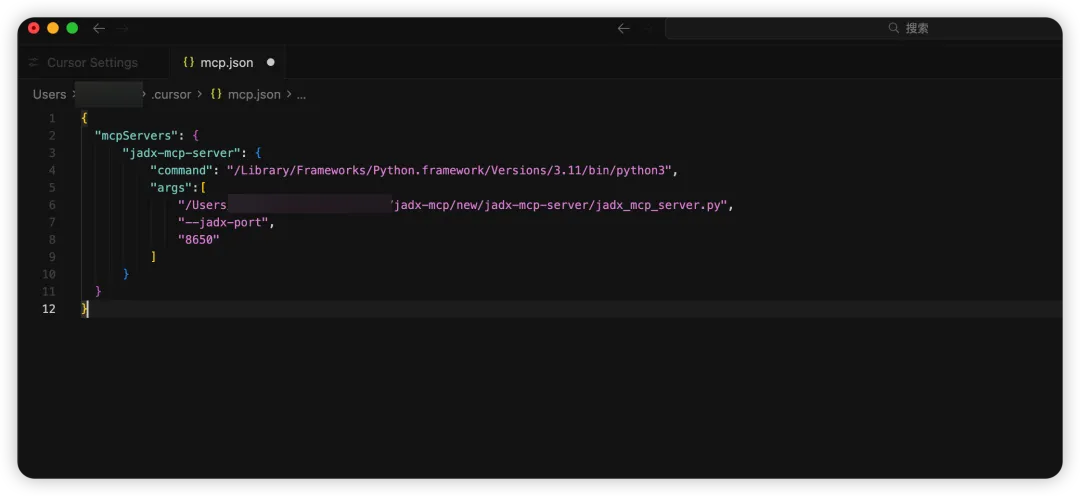

配置mcp.json文件

{"mcpServers": {"jadx-mcp-server": {"command": "/Library/Frameworks/Python.framework/Versions/3.11/bin/python3","args":["/Users/XXXX/jadx-mcp/new/jadx-mcp-server/jadx_mcp_server.py","--jadx-port","8650"]}}}

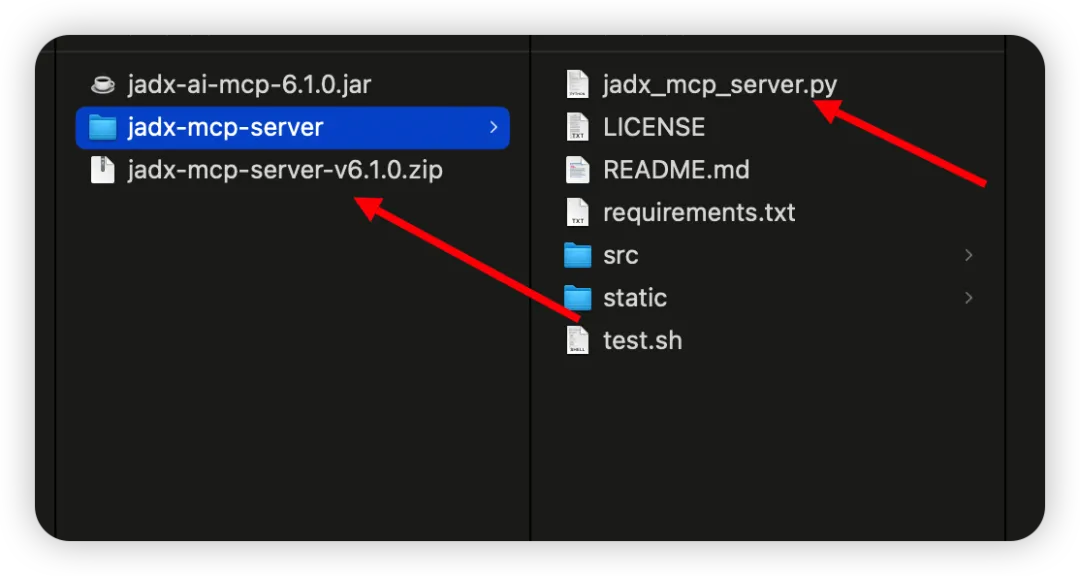

–command配置为python3运行路径–args配置server.py文件,github-Releases下载jadx-mcp-server-v6.1.0.zip

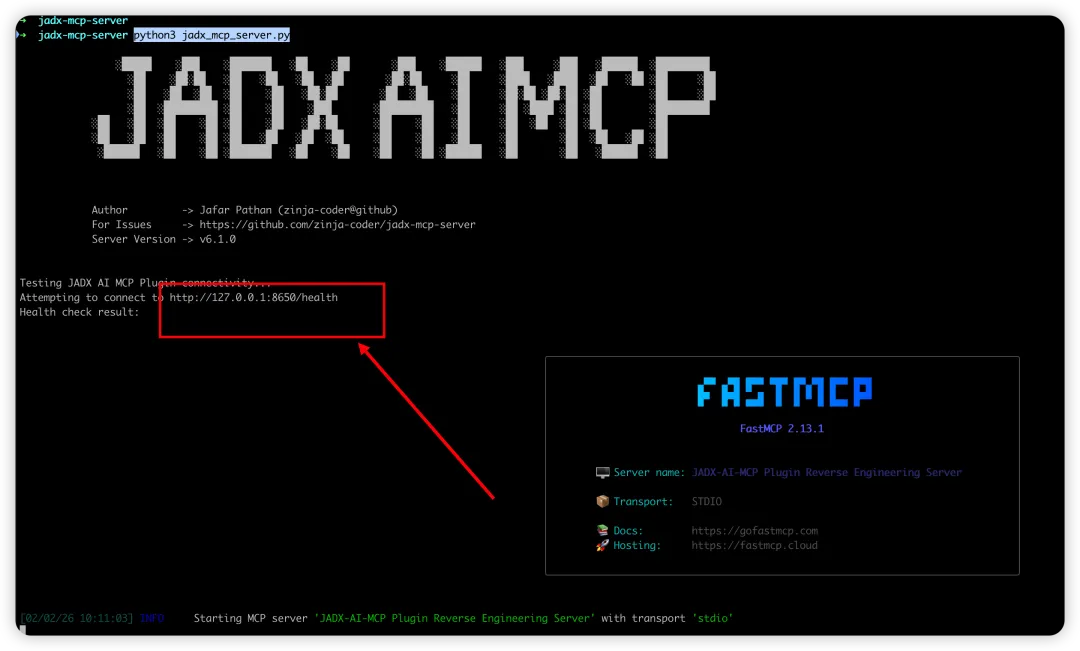

安装python环境依赖pip3 install -r requirements.txtpython3 jadx_mcp_server.py,测试server文件运行正常,jadx-port端口配置8650

保存-退出

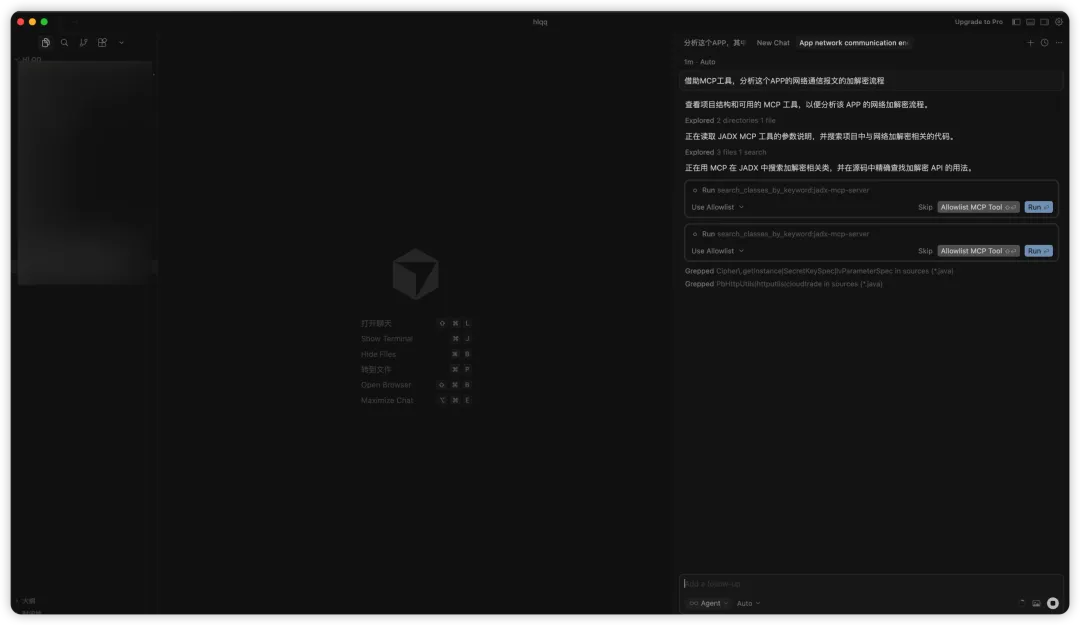

运行分析

在jadx打开要分析的APPcursor-Agent窗口,输入:借助MCP工具,分析这个APP的网络通信报文的加解密流程AI开始借助jadx-mcp工具进行自动化分析

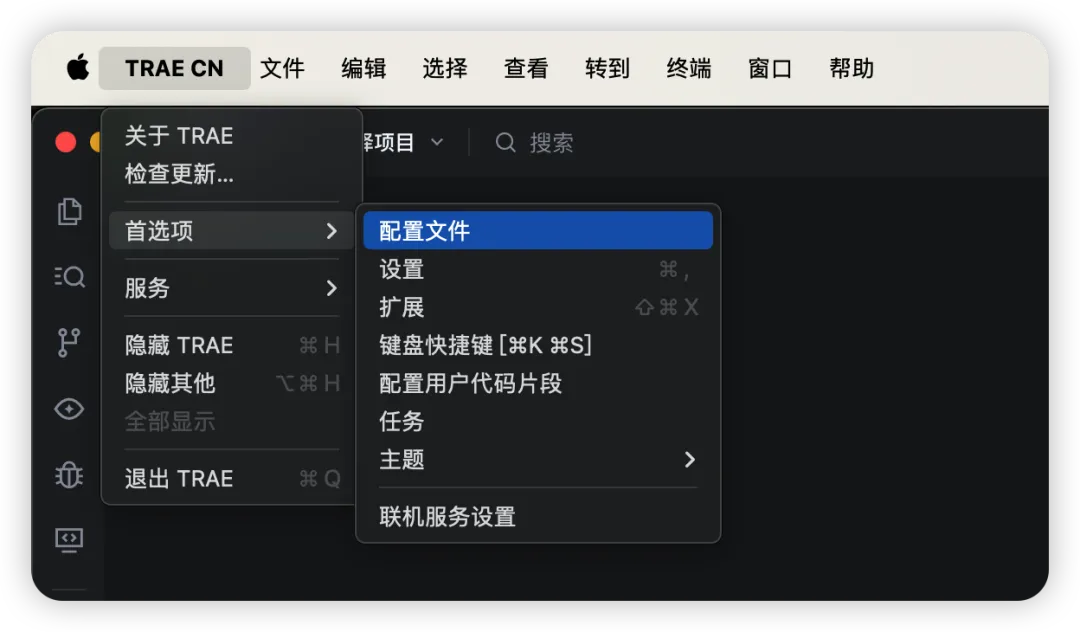

配置Trea

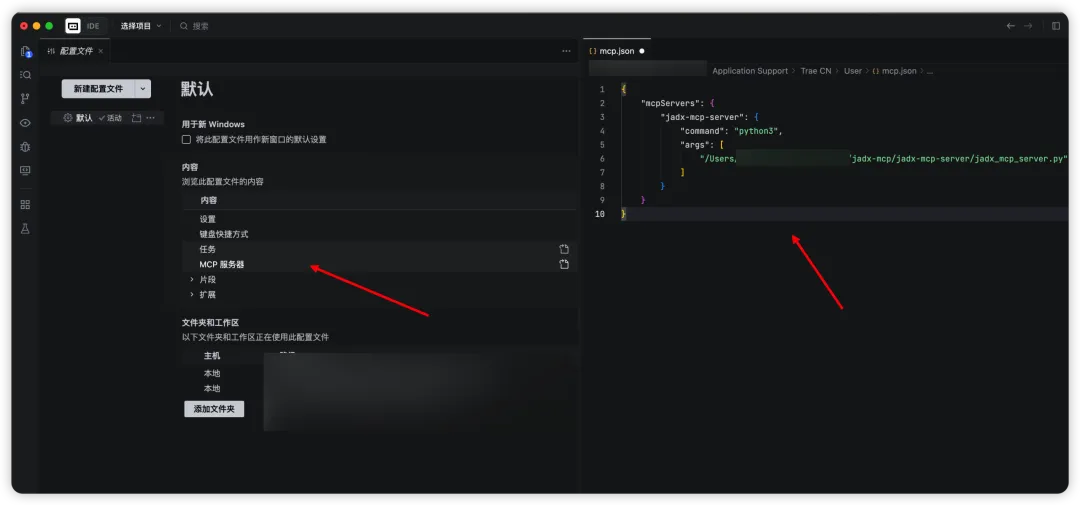

配置mcp.json文件

{"mcpServers": {"jadx-mcp-server": {"command": "python3","args": ["/Users/XXX/tools/jadx-mcp/jadx-mcp-server/jadx_mcp_server.py"]}}}

–command配置为python运行环境–args配置为jadx_mcp_server.py物理路径

编辑并保存mcp.json文件

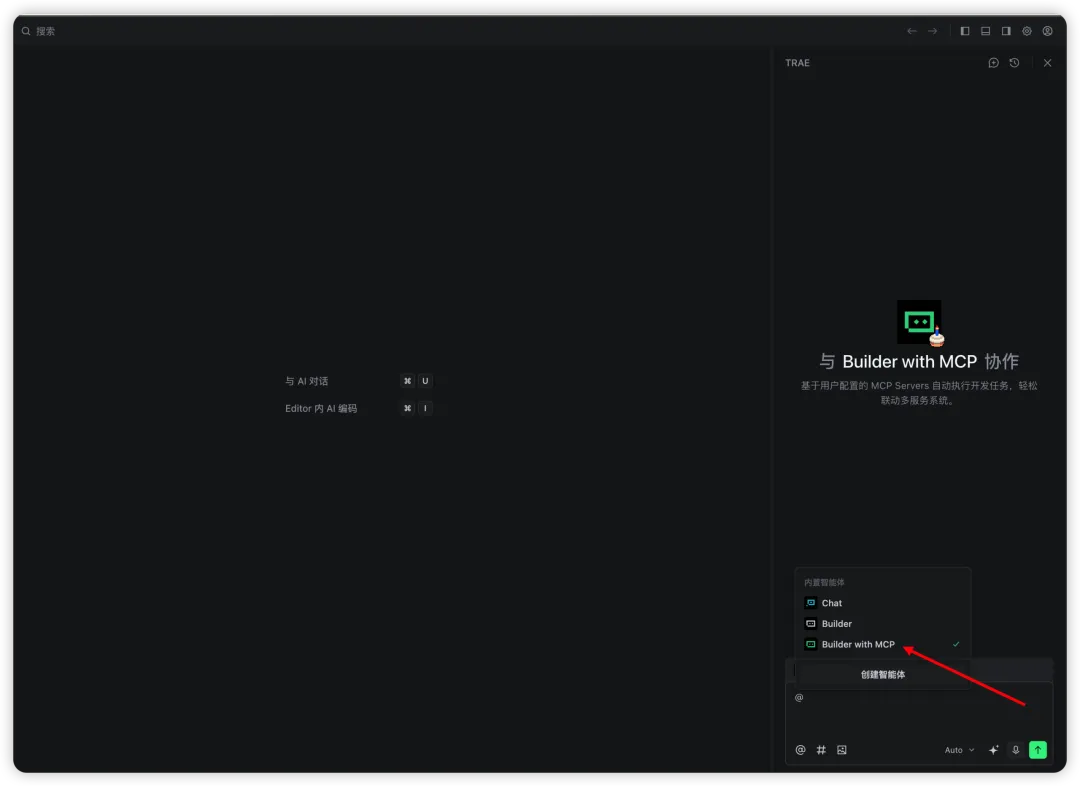

选择MCP智能体

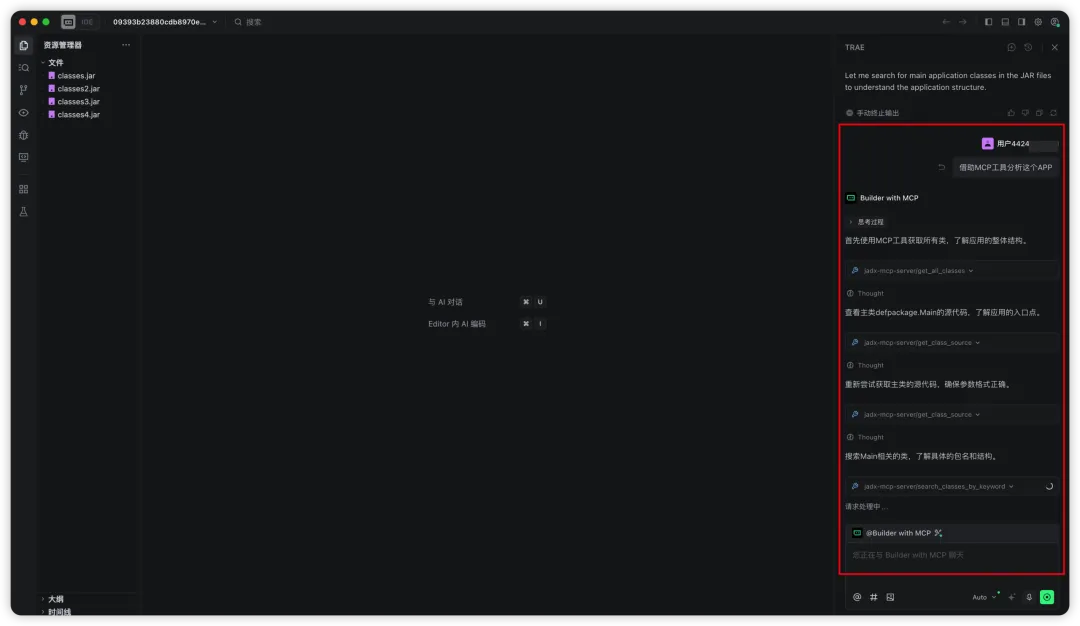

运行分析

Jadx打开分析的目标APP测试:借助MCP工具分析这个APPAI开始借助jadx-mcp工具进行自动化分析

免责说明

本公众号提供的信息仅供学习和研究之用,不支持非法活动。使用者自行承担所有风险和责任。本公众号不对因使用相关信息造成的任何损失负责。

本文所有工具获取

工具下载链接,公众号回复0202

如果我分享的内容可以帮到你,欢迎一键三连(点赞+关注+星标)

夜雨聆风

夜雨聆风