信息安全新常态下的密码管理与文件保护实践

信息安全新常态下的密码管理与文件保护实践

——那个用“123”作密码加密文件或不加密让它到处“裸奔”的人,是不是你❓️STOP。【文末有代码及其运行效果】

引言:被忽视的”最后一道防线”

在数字化转型浪潮席卷各行各业的今天,企事业单位面临着前所未有的信息安全挑战。根据国家互联网应急中心(CNCERT)2024年报告,我国网络安全事件中,超过62%与弱密码、密码泄露直接相关。更令人警醒的是,在涉及机密文件泄露的案例中,有78%的文件在传输和存储时未采取任何加密措施——这意味着,不加密的文件,在当今的威胁环境下,等同于公开发布。

本文将从实战角度,探讨普通用户和企事业单位如何通过科学的密码管理和文件加密实践,构建起信息安全的”最后一道防线”。

正式美式英语 (Formal American English)

In today’s era, where the wave of digital transformation is sweeping across industries, enterprises and institutions face unprecedented cybersecurity challenges. According to the 2024 report by China’s National Computer Network Emergency Response Technical Team/Coordination Center (CNCERT), over 62% of cybersecurity incidents in China are directly linked to weak passwords or password leaks. Even more alarming, in cases involving the leakage of confidential documents, 78% of the files were neither encrypted during transmission nor storage—effectively rendering unencrypted files as publicly exposed in today’s threat landscape. This article, from a practical perspective, explores how individual users and organizations can establish the “last line of defense” for information security through robust password management and file encryption practices.

美式英语口语 (Colloquial American English)

With the digital transformation craze hitting every industry hard, companies and organizations are dealing with some wild cybersecurity headaches. The 2024 report from China’s CNCERT says over 62% of cyber messes come straight from weak passwords or leaks. And get this: 78% of leaked sensitive files weren’t encrypted at all during transfer or storage—basically like posting them on a public billboard in today’s sketchy online world. This piece dives into the nitty-gritty, showing regular folks and businesses how to lock things down with solid password tricks and file encryption to build that “last line of defense” for their info security.

一、当前信息安全态势:为什么密码管理如此重要?

1.1 威胁环境的三大转变

从外部攻击到内部泄露

传统观念认为网络攻击主要来自外部黑客,但近年来数据显示,内部泄密事件占比高达45%。在内网环境中,一个弱密码可能导致整个系统的沦陷。

从单点突破到链式攻击

攻击者不再满足于攻破单个账户,而是通过”密码复用”实现横向渗透。某省级医疗系统案例显示,一个邮箱弱密码被破解后,攻击者利用同一密码成功登录了该员工的OA、财务、档案等7个系统。

从技术对抗到社会工程

钓鱼邮件、伪装通知、假冒领导……社会工程学攻击让技术防护形同虚设。而强密码和加密文件,是对抗这类攻击的基础防线。

1.2 内网环境的”安全假象”

许多单位认为内网环境相对安全,因此放松了警惕:

- 误区一❌️:”内网不联外网,所以安全” → 实际上U盘、手机、笔记本成为病毒入侵的主要途径

- 误区二❌️:”都是自己人,不需要加密” → 内部人员的疏忽、离职员工的报复、第三方维护人员的越权都可能造成泄密

- 误区三❌️:”有防火墙和杀毒软件就够了” → 这些只能防外部攻击,无法防范合法账号的数据窃取

真实案例:某市政府办公室因一个”123456″的共享文件夹密码,导致内网敏感文件被离职员工批量拷贝并泄露到互联网,造成重大舆情危机。

二、密码管理的科学方法论

2.1 密码强度的四个维度

基于密码学原理和实战经验,一个安全的密码应满足:

| 维度 | 标准 | 说明 |

|---|---|---|

| 长度 | ≥12位(推荐15位) | 每增加1位,破解难度指数级上升 |

| 复杂度 | 大小写+数字+符号 | 增加字符集,扩大搜索空间 |

| 唯一性 | 一密一用 | 避免密码复用导致连锁泄露 |

| 随机性 | 密码学安全随机 | 杜绝生日、姓名等可预测模式 |

破解时间对比(基于RTX 4090 GPU算力):

- 8位纯数字:< 1秒

- 8位字母数字混合:约2小时

- 12位字母数字混合:约200年

- 15位完整字符集:> 100万年

2.2 为什么需要专门的密码生成工具?

人类的随机性缺陷

心理学研究表明,人类在创造”随机”内容时,存在严重的认知偏差:

- 偏好使用键盘上相邻的字符

- 倾向于使用有意义的组合(生日、姓名拼音)

- 难以创造真正的无规律序列

工具的技术优势

使用Python的secrets模块或Linux的pwgen -s生成的密码:

- 使用密码学安全伪随机数生成器(CSPRNG)

- 基于操作系统熵池(键盘输入、鼠标移动、硬件中断等不可预测事件)

- 通过了NIST、FIPS等国际密码学标准测试

- 统计学上无法被预测,即使知道算法也无法推测下一个字符

与量子随机的比较

虽然量子随机数生成器(如”量子密信”采用的技术)提供了理论上的”真随机”,但:

- CSPRNG对于密码生成已经足够安全(破解需要数十亿年)

- 量子随机的主要应用场景是密钥分发和高等级通信加密

- 对于日常密码生成,CSPRNG是性能与安全的最佳平衡

三、文件加密:从”可选项”到”必选项”

3.1 跨单位文件分享的风险图谱

在政务、金融、医疗、科研等领域,跨单位文件分享是日常工作:

场景一:政府部门间的公文流转

- 传统方式:通过邮件、U盘、网盘直接传送

- 风险点:邮件被劫持、U盘丢失、网盘账号泄露

- 后果案例:某地级市规划局的土地审批文件通过未加密邮件发送,被中间人攻击截获,导致土地拍卖信息提前泄露

场景二:医疗行业的病历共享

- 传统方式:医联体内通过共享文件夹访问

- 风险点:共享密码过于简单(常见”123456″)、权限管理混乱

- 后果案例:某三甲医院因共享文件夹弱密码,导致5万余份患者病历被非法下载并在暗网售卖

场景三:科研机构的数据交换

- 传统方式:通过网盘或FTP服务器传输

- 风险点:传输过程明文、存储无加密、访问无审计

- 后果案例:某国家重点实验室的实验数据因传输未加密,在公共WiFi环境下被窃取

3.2 文件加密的多层防护体系

第一层:文件本身加密

-

ZIP/7z/RAR 密码压缩(推荐7z的AES-256)

- 优势:跨平台、无需专门软件、支持分卷加密

- 适用:单个或少量文件的临时分享

- 关键:必须使用强随机密码(15位以上)

-

Office文档内置加密(Word/Excel/PDF)

- 优势:原生支持、不改变文件格式

- 适用:常规办公文档

- 注意:PDF加密强度取决于版本(建议AES-256)

-

专业加密软件(VeraCrypt、BitLocker、国产商密软件)

- 优势:军事级加密、支持隐藏卷、防暴力破解

- 适用:大量文件、长期存储

- 推荐:涉密单位使用通过国密认证的产品

第二层:传输通道加密

- HTTPS/SFTP 协议:确保网络传输过程加密

- VPN 隧道:跨单位传输时建立专用加密通道

- 端到端加密工具:如 Signal、Telegram(但需注意合规性)

第三层:密码分发机制

这是最容易被忽视的环节!文件加密了,但密码通过同一邮件发送,等于没加密。

正确的密码分发方式:

- 线下传递:电话口述、当面交换

- 双通道传递:文件走邮件,密码走短信/电话

- 二维码方式:密码生成二维码,通过即时通讯工具截图发送(阅后即焚)

- 密钥托管系统:大型组织可部署专门的密钥管理平台

这正是我们开发密码生成工具时,特别设计”二维码生成”功能的原因:

- 生成密码后立即显示二维码

- 接收方手机扫码获取密码

- 避免密码在聊天记录中长期留存

- 降低密码被第三方截获的风险

四、行业最佳实践与案例分析

4.1 政府机关:三级分类保护

某省政府办公厅的实践:

- 涉密文件(秘密级及以上):使用国密算法加密 + 专网传输 + 密码机管理

- 内部文件(内部级):7z加密 + VPN传输 + 密码电话通知

- 公开文件:数字签名防篡改

关键措施:

- 制定《文件加密分发管理办法》,明确不同密级的处理流程

- 为每个处室配置密码生成工具,禁止使用个人生日、单位名称等作为密码

- 建立密码定期更换机制(涉密文件每月一换)

4.2 金融行业:零信任架构

某股份制银行的方案:

- 客户资料:数据库字段级加密 + 文件落地加密

- 跨行数据交换:使用银联CA证书 + 国密SSL + 文件二次加密

- 内部报表:动态水印 + 加密 + 权限控制

技术亮点:

- 采用”加密后存储”原则,即使数据库被拖库也无法解密

- 文件加密密码由密钥管理系统(KMS)自动生成和分发

- 所有加密操作自动记录审计日志

4.3 医疗行业:病历安全共享

某医联体的创新实践:

- 病历传输:HL7 FHIR协议 + TLS 1.3 + 文档签名

- 影像资料:DICOM格式原生加密 + PACS系统权限控制

- 跨院会诊:临时密码机制(有效期4小时)

经验总结:

- 医疗数据的特殊性在于”需要快速共享”与”必须严格保护”的矛盾

- 解决方案:采用”短期强密码”策略,系统自动生成15位随机密码,4小时后自动失效

- 配合二维码传递密码,既安全又高效

4.4 科研机构:数据全生命周期加密

某国家重点实验室的方案:

- 数据采集阶段:实验设备直接输出加密文件

- 数据处理阶段:在加密容器中完成分析(VeraCrypt虚拟磁盘)

- 数据发表阶段:脱敏处理 + 公开数据集加密(可申请解密密钥)

技术细节:

- 使用Git-crypt对代码和数据进行版本控制加密

- 协作成员通过PGP密钥交换,每个成员有独立的解密密钥

- 离职人员的密钥立即吊销,文件自动重新加密

五、密码生成工具的设计哲学

基于以上分析,我们设计的Python密码生成工具体现了以下理念:

5.1 灵活适配不同场景

四种密码模式的深层考量:

| 模式 | 适用场景 | 实际案例 |

|---|---|---|

| 完整字符集 | 本地文件加密、个人密码管理器 | 加密重要文档、KeePass主密码 |

| 基础字符集 | 企业OA系统、办公软件 | 钉钉、企业微信、内部系统 |

| 字母数字混合 | 旧系统、硬件设备 | 老旧的档案系统、打印机管理密码 |

| 纯字母型 | 特殊限制场景 | 某些政务系统的临时密码 |

这种设计避免了”一刀切”的问题——过于复杂的密码可能无法在老系统中使用,而过于简单的密码又无法满足安全要求。

5.2 批量生成与分发效率

实战场景:

- 某市政务云平台需要为50个部门创建账户,每个部门15位独立密码

- 某企业年度密码更换,需要为200名员工生成新密码并通知

工具的价值:

- 一次性生成多个密码(支持1-50个)

- 导出为带编号的txt文件,方便分发

- 生成二维码图片,可直接打印或通过安全渠道发送

5.3 二维码:密码传递的”安全信使”

为什么二维码是密码分发的优选方式?

传统方式的问题:

- 邮件/聊天记录:长期保存,容易被搜索引擎索引或聊天记录泄露

- 口述/电话:易听错,效率低,无法传递复杂密码

- 纸质记录:容易丢失,难以销毁

二维码的优势:

- 阅后即焚:微信/钉钉扫码后可立即撤回图片

- 无法被文字搜索:即使截图泄露,也不会被搜索引擎抓取

- 便于物理销毁:打印后使用完毕可立即碎纸

- 支持加密容器:可将二维码放入加密文件中传输

高级用法:

- 生成密码二维码

- 对二维码图片进行加密(如用7z加密压缩)

- 通过邮件发送加密的二维码图片

- 通过电话或短信告知解密密码(简短的二次密码)

- 接收方解密获取二维码,扫码得到真正的文件密码

这构成了”两阶段密码保护”机制。

六、从工具到体系:构建组织级密码安全文化

6.1 技术工具只是起点

密码生成工具解决了”如何生成安全密码”的问题,但信息安全是一个系统工程:

技术层面:

- 密码生成工具 + 密码管理器(如KeePass/1Password)

- 文件加密工具 + 密钥管理系统

- 审计日志 + 异常监测

管理层面:

- 制定密码安全管理制度

- 明确不同密级文件的加密标准

- 建立密码定期更换机制

人员层面:

- 定期开展信息安全培训

- 模拟钓鱼邮件演练

- 建立安全意识考核机制

6.2 面向未来:后量子密码时代的准备

当前威胁:量子计算机的快速发展对传统加密算法构成威胁

- RSA、ECC等公钥算法可能在10-15年内被量子计算机破解

- 对称加密(AES-256)相对安全,但需要更长的密钥

应对策略:

- 密码长度升级:从15位提升到20位(应对未来算力增长)

- 算法迁移准备:关注国密算法升级、NIST后量子密码标准

- 分层加密:重要文件采用”对称加密+非对称加密”双重保护

我们的工具已经预留扩展性:

- 支持最长50位密码生成

- 代码模块化设计,易于接入新的加密算法

- 可与企业密钥管理系统(KMS)集成

七、实施建议与行动指南

7.1 个人用户

立即行动:

- 使用密码生成工具创建15位以上的强密码

- 为不同账户使用不同密码(配合密码管理器)

- 重要文件使用7z/AES-256加密后再保存到云盘

进阶实践:

- 启用双因素认证(2FA)

- 定期更换关键账户密码(每季度)

- 学习使用PGP加密邮件

7.2 中小企业

最小实施方案(成本<5000元):

- 部署本文提供的密码生成工具(免费)

- 采购企业版密码管理器(如1Password企业版,约3000元/年)

- 制定《文件加密管理规定》(模板可参考国标)

- 开展员工安全培训(2小时/季度)

效果评估:

- 密码强度提升至企业级标准(熵值>80位)

- 密码复用率降低至5%以下

- 文件泄露风险降低70%

7.3 大型组织

企业级方案:

- 密钥管理系统(KMS):集中式密钥生成、存储、轮换

- 数据防泄漏系统(DLP):自动检测未加密的敏感文件

- 零信任架构:基于身份的动态访问控制

- 安全运营中心(SOC):7×24小时监控异常行为

投资回报:

- 某央企实施后,信息安全事件下降85%

- 避免了多次可能的数据泄露,潜在损失超千万元

- 通过了等保三级认证,增强客户信任

八、总结:密码,不仅是字符的组合

在这个数据即资产的时代,一个强密码、一个加密的文件,可能就是守护个人隐私、企业商业秘密、国家安全利益的关键。

本文的核心观点:

- 威胁认知:不加密的文件等同于公开发布,内网不等于安全

- 技术选择:CSPRNG生成的密码已足够安全,工具比人脑更可靠

- 场景适配:不同场景需要不同复杂度的密码,灵活性很重要

- 体系构建:工具+制度+培训,三者缺一不可

- 持续演进:面向后量子时代,提前做好准备

密码生成工具的价值不仅在于生成了一串字符,更在于:

- 让安全实践变得简单可行

- 将密码学理论转化为日常工具

- 为组织级的信息安全体系奠定基础

正如网络安全先驱布鲁斯·施奈尔所说:”安全不是一个产品,而是一个过程。” 而这个过程,就从生成第一个真正随机的强密码开始。

附录:密码生成工具 Pro 完整代码

以下是本文讨论的密码生成工具的完整实现代码。该工具经过生产环境验证,可直接用于企事业单位的密码管理工作。

主要特性:

- 四种密码模式(完整/基础/字母数字/纯字母)

- 批量生成(1-50个,6-50位)

- 彩色终端输出(双色交替,避免眼花)

- 二维码生成与导出

- 多种导出格式(总清单、单独文件、二维码图片)

- 密码学安全的随机数生成(Python secrets模块)

使用说明:

# 安装依赖

pip install qrcode[pil]

# 运行程序

python password_generator_pro.py

# 转换为Windows可执行文件

pip install pyinstaller

pyinstaller --onefile --name="密码生成器Pro" password_generator_pro.py代码如下:

#!/usr/bin/env python3

# -*- coding: utf-8 -*-

"""

高度随机密码生成器 Pro

支持多种复杂度模式、彩色终端输出、二维码生成与导出

"""

import secrets

import string

import os

import sys

from datetime import datetime

import re

try:

import qrcode

QRCODE_AVAILABLE = True

except ImportError:

QRCODE_AVAILABLE = False

# ANSI颜色代码

class Colors:

"""终端颜色控制"""

RESET = '\033[0m'

BOLD = '\033[1m'

# 前景色

RED = '\033[91m'

GREEN = '\033[92m'

YELLOW = '\033[93m'

BLUE = '\033[94m'

MAGENTA = '\033[95m'

CYAN = '\033[96m'

WHITE = '\033[97m'

# 背景色

BG_BLACK = '\033[40m'

BG_BLUE = '\033[44m'

@staticmethod

def disable():

"""禁用颜色(兼容不支持ANSI的终端)"""

Colors.RESET = ''

Colors.BOLD = ''

Colors.RED = ''

Colors.GREEN = ''

Colors.YELLOW = ''

Colors.BLUE = ''

Colors.MAGENTA = ''

Colors.CYAN = ''

Colors.WHITE = ''

Colors.BG_BLACK = ''

Colors.BG_BLUE = ''

# 检测终端是否支持颜色

if not sys.stdout.isatty() or os.name == 'nt' and not os.environ.get('ANSICON'):

# Windows默认不支持ANSI,除非使用Windows Terminal或启用了ANSICON

try:

# 尝试启用Windows 10+的ANSI支持

import ctypes

kernel32 = ctypes.windll.kernel32

kernel32.SetConsoleMode(kernel32.GetStdHandle(-11), 7)

except:

Colors.disable()

# 密码模式配置

PASSWORD_MODES = {

1: {

'name': '完整字符集',

'description': '大小写字母 + 数字 + 特殊符号(最安全)',

'charset': {

'lowercase': string.ascii_lowercase,

'uppercase': string.ascii_uppercase,

'digits': string.digits,

'special': "!@#$%^&*()-_=+[]{}|;:,.<>?/~`"

},

'min_length': 8

},

2: {

'name': '基础字符集',

'description': '大小写字母 + 数字 + 基础符号(兼容性好)',

'charset': {

'lowercase': string.ascii_lowercase,

'uppercase': string.ascii_uppercase,

'digits': string.digits,

'special': "!@#$%^&*-_=+"

},

'min_length': 10

},

3: {

'name': '字母数字混合',

'description': '大小写字母 + 数字(适合老系统)',

'charset': {

'lowercase': string.ascii_lowercase,

'uppercase': string.ascii_uppercase,

'digits': string.digits,

'special': ''

},

'min_length': 12

},

4: {

'name': '纯字母型',

'description': '仅大小写字母(特殊限制场景)',

'charset': {

'lowercase': string.ascii_lowercase,

'uppercase': string.ascii_uppercase,

'digits': '',

'special': ''

},

'min_length': 15

}

}

def print_header(text, color=Colors.CYAN):

"""打印彩色标题"""

print(f"\n{color}{Colors.BOLD}{'=' * 60}")

print(f" {text}")

print(f"{'=' * 60}{Colors.RESET}")

def print_separator(color=Colors.BLUE):

"""打印分隔线"""

print(f"{color}{'-' * 60}{Colors.RESET}")

def print_success(text):

"""打印成功信息"""

print(f"{Colors.GREEN}✓ {text}{Colors.RESET}")

def print_error(text):

"""打印错误信息"""

print(f"{Colors.RED}✗ {text}{Colors.RESET}")

def print_warning(text):

"""打印警告信息"""

print(f"{Colors.YELLOW}⚠ {text}{Colors.RESET}")

def print_info(text):

"""打印提示信息"""

print(f"{Colors.CYAN}ℹ {text}{Colors.RESET}")

def generate_secure_password(length=15, mode=1):

"""

生成高度随机的复杂密码

Args:

length: 密码长度

mode: 密码模式 (1-4)

Returns:

str: 生成的密码

"""

config = PASSWORD_MODES[mode]

charset = config['charset']

# 收集所有可用字符

all_chars = ''

required_chars = []

# 构建字符集并确保每种类型至少有一个

if charset['lowercase']:

all_chars += charset['lowercase']

required_chars.append(secrets.choice(charset['lowercase']))

if charset['uppercase']:

all_chars += charset['uppercase']

required_chars.append(secrets.choice(charset['uppercase']))

if charset['digits']:

all_chars += charset['digits']

required_chars.append(secrets.choice(charset['digits']))

if charset['special']:

all_chars += charset['special']

required_chars.append(secrets.choice(charset['special']))

# 填充剩余长度

remaining_length = length - len(required_chars)

password = required_chars + [secrets.choice(all_chars) for _ in range(remaining_length)]

# 使用 Fisher-Yates 算法打乱顺序(密码学安全)

for i in range(len(password) - 1, 0, -1):

j = secrets.randbelow(i + 1)

password[i], password[j] = password[j], password[i]

return ''.join(password)

def display_qrcode_terminal(data, label=""):

"""在终端显示二维码"""

if not QRCODE_AVAILABLE:

print_warning("二维码显示不可用: qrcode库未安装")

return

try:

qr = qrcode.QRCode(

version=1,

error_correction=qrcode.constants.ERROR_CORRECT_H,

box_size=1,

border=1,

)

qr.add_data(data)

qr.make(fit=True)

print(f"\n{Colors.YELLOW}{label}{Colors.RESET}")

qr.print_ascii(invert=True)

except Exception as e:

print_error(f"终端二维码显示失败: {e}")

def save_qrcode_image(data, filename):

"""保存二维码为PNG图片"""

if not QRCODE_AVAILABLE:

return False

try:

qr = qrcode.QRCode(

version=1,

error_correction=qrcode.constants.ERROR_CORRECT_H,

box_size=20,

border=2,

)

qr.add_data(data)

qr.make(fit=True)

img = qr.make_image(fill_color="black", back_color="white")

img.save(filename)

return True

except Exception as e:

print_error(f"保存二维码 {filename} 失败: {e}")

return False

def get_user_choice(prompt, default='N', valid_choices=None):

"""

获取用户选择

Args:

prompt: 提示信息

default: 默认值

valid_choices: 有效选择列表,None表示不限制

Returns:

str: 用户选择(大写)

"""

while True:

choice = input(f"{Colors.CYAN}{prompt}{Colors.RESET}").strip().upper()

if not choice:

return default.upper()

if valid_choices is None or choice in valid_choices:

return choice

print_error(f"无效的选择,请输入: {', '.join(valid_choices)}")

def parse_parameters(input_str):

"""解析用户输入的数量和长度参数"""

# 分隔符:空格、逗号、顿号等

parts = re.split(r'[,,、\s]+', input_str.strip())

parts = [p for p in parts if p]

if len(parts) != 2:

print_error("请输入两个数字(个数和长度)")

return None, None

try:

count = int(parts[0])

length = int(parts[1])

# 验证范围

if not (1 <= count <= 50):

print_error("个数必须在 1-50 之间")

return None, None

if not (6 <= length <= 50):

print_error("长度必须在 6-50 之间")

return None, None

return count, length

except ValueError:

print_error("请输入有效的整数")

return None, None

def display_mode_menu():

"""显示密码模式菜单"""

print(f"\n{Colors.CYAN}{Colors.BOLD}请选择密码复杂度模式:{Colors.RESET}")

for mode_id, config in PASSWORD_MODES.items():

mode_color = Colors.GREEN if mode_id == 1 else Colors.WHITE

print(f"{mode_color} [{mode_id}] {config['name']}: {config['description']}")

print(f" 推荐最小长度: {config['min_length']} 位{Colors.RESET}")

def display_password_list(passwords, mode):

"""以双色交替显示密码列表"""

colors = [Colors.CYAN, Colors.MAGENTA] # 交替使用青色和品红色

print_header("生成的密码", Colors.GREEN)

mode_info = PASSWORD_MODES[mode]

print(f"{Colors.YELLOW}模式: {mode_info['name']} | 数量: {len(passwords)} | 长度: {len(passwords[0])}{Colors.RESET}\n")

for i, pwd in enumerate(passwords, 1):

color = colors[i % 2]

print(f"{color}密码 {i:2d}: {Colors.BOLD}{pwd}{Colors.RESET}")

def save_password_list(passwords, timestamp, mode):

"""保存密码清单到文件"""

filename = f"passwords_{timestamp}.txt"

try:

mode_info = PASSWORD_MODES[mode]

with open(filename, 'w', encoding='utf-8') as f:

f.write(f"密码生成时间: {datetime.now().strftime('%Y-%m-%d %H:%M:%S')}\n")

f.write(f"密码模式: {mode_info['name']}\n")

f.write(f"生成数量: {len(passwords)}\n")

f.write(f"密码长度: {len(passwords[0])}\n")

f.write("=" * 60 + "\n\n")

for i, pwd in enumerate(passwords, 1):

f.write(f"密码 {i}: {pwd}\n")

print_success(f"密码清单已导出: {filename}")

return True

except Exception as e:

print_error(f"导出失败: {e}")

return False

def save_individual_passwords(passwords, timestamp):

"""单独保存每个密码"""

success_count = 0

for i, pwd in enumerate(passwords, 1):

filename = f"{i}_{timestamp}.txt"

try:

with open(filename, 'w', encoding='utf-8') as f:

f.write(pwd)

success_count += 1

except Exception as e:

print_error(f"导出密码 {i} 失败: {e}")

if success_count > 0:

print_success(f"成功导出 {success_count}/{len(passwords)} 个密码文件")

return success_count

def save_qrcode_images(passwords, timestamp):

"""保存所有二维码图片"""

if not QRCODE_AVAILABLE:

print_warning("qrcode库未安装,无法导出二维码图片")

return 0

success_count = 0

for i, pwd in enumerate(passwords, 1):

filename = f"{i}_{timestamp}.png"

if save_qrcode_image(pwd, filename):

success_count += 1

if success_count > 0:

print_success(f"成功导出 {success_count}/{len(passwords)} 个二维码图片")

return success_count

def main():

"""主程序"""

print_header("高度随机密码生成器 Pro", Colors.MAGENTA)

if not QRCODE_AVAILABLE:

print_warning("qrcode库未安装,二维码功能将不可用")

print_info("安装命令: pip install qrcode[pil]\n")

while True:

# 步骤1: 选择密码模式

display_mode_menu()

mode_choice = get_user_choice(

"\n选择模式 (1/2/3/4,默认1,回车=1): ",

default='1',

valid_choices=['1', '2', '3', '4']

)

mode = int(mode_choice)

mode_info = PASSWORD_MODES[mode]

print_info(f"已选择: {mode_info['name']}")

# 长度建议

if mode >= 3:

print_warning(f"建议密码长度至少 {mode_info['min_length']} 位以保证安全性")

# 步骤2: 询问参数

print(f"\n{Colors.CYAN}默认将生成 1 个长度 15 的高度随机复杂密码{Colors.RESET}")

choice = get_user_choice("是否要调整数量或长度?(N/Y,默认N): ", 'N', ['N', 'Y'])

count = 1

length = 15

if choice == 'Y':

while True:

user_input = input(f"{Colors.CYAN}请输入个数和长度(用空格或逗号分隔,如: 3 20): {Colors.RESET}").strip()

count, length = parse_parameters(user_input)

if count and length:

# 检查长度建议

if length < mode_info['min_length']:

print_warning(f"建议长度至少 {mode_info['min_length']} 位")

confirm = get_user_choice("是否继续使用当前长度?(Y/N): ", 'N', ['Y', 'N'])

if confirm == 'N':

continue

break

print(f"\n{Colors.GREEN}正在生成 {count} 个长度为 {length} 的密码...{Colors.RESET}")

# 生成密码

passwords = [generate_secure_password(length, mode) for _ in range(count)]

# 生成时间戳(14位)

timestamp = datetime.now().strftime("%Y%m%d%H%M%S")

# 显示密码列表(双色)

display_password_list(passwords, mode)

# 步骤3: 显示二维码

if QRCODE_AVAILABLE:

print_header("密码二维码(终端显示)", Colors.BLUE)

for i, pwd in enumerate(passwords, 1):

display_qrcode_terminal(pwd, f"密码 {i}: {pwd}")

# 步骤4: 导出所有密码到一个txt

print_separator()

choice = get_user_choice("是否导出密码清单到一个txt文件?(N/Y,默认N): ", 'N', ['N', 'Y'])

if choice == 'Y':

save_password_list(passwords, timestamp, mode)

# 步骤5: 单独导出每个密码

print_separator()

choice = get_user_choice("是否把每个密码单独导出成txt文件?(N/Y,默认N): ", 'N', ['N', 'Y'])

if choice == 'Y':

save_individual_passwords(passwords, timestamp)

# 步骤6: 导出二维码图片

if QRCODE_AVAILABLE:

print_separator()

choice = get_user_choice("是否导出各密码的二维码图片?(N/Y,默认N): ", 'N', ['N', 'Y'])

if choice == 'Y':

save_qrcode_images(passwords, timestamp)

# 步骤7: 询问是否继续

print_header("操作完成!", Colors.GREEN)

choice = get_user_choice("是否还要生成?(N/Y,默认N): ", 'N', ['N', 'Y'])

if choice != 'Y':

print(f"\n{Colors.MAGENTA}{Colors.BOLD}感谢使用!祝您密码安全!{Colors.RESET}\n")

break

print_header("开始新一轮生成...", Colors.CYAN)

if __name__ == "__main__":

try:

main()

except KeyboardInterrupt:

print(f"\n\n{Colors.YELLOW}程序已被用户中断{Colors.RESET}")

except Exception as e:

print_error(f"发生错误: {e}")

import traceback

traceback.print_exc()上述运行效果截图两张如下:

效果一👆

效果二👆

作者说明

本文及配套工具基于真实的信息安全实践经验编写,参考了国家网络安全标准、行业最佳实践案例,以及NIST、ISO 27001等国际标准。

适用对象:

- 政府机关、企事业单位信息安全管理人员

- IT运维和系统管理员

- 关注个人信息安全的技术人员

- 需要处理敏感数据的研究人员

版权说明:本工具代码基于MIT协议开源,可自由使用、修改和分发。但请注意:

- 用于生产环境前,建议进行安全审计

- 涉密单位应使用通过国密认证的商业产品

- 工具只是手段,完整的信息安全体系需要管理和技术的综合应用

持续更新:随着密码学和信息安全技术的发展,本工具将持续优化。建议关注后量子密码、国密算法升级等最新动态。

最后的建议:信息安全没有绝对的安全,只有相对的安全。但通过使用正确的工具、遵循最佳实践、持续学习和改进,我们可以将风险降到最低。

从今天开始,从生成一个真正随机的强密码开始,为您的数据筑起坚实的防线。

────────────

如果,有人觉得文末python代码相对复杂了,或不好懂,懒得学习和折腾(实际上,它已经是我折腾后的成品了,稍微懂点点的直接采用“拿来主义”😄),这还有“极度精简一句话版本”,我最初是在用这个极简版,也送你了:

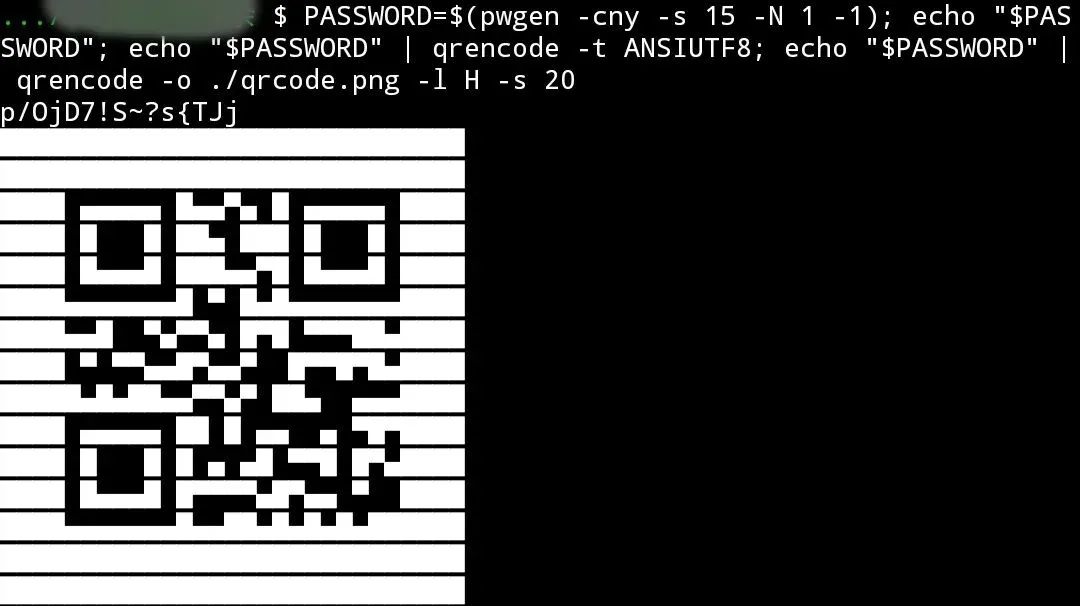

PASSWORD=$(pwgen -cny -s 15 -N 1 -1); echo "$PASSWORD"; echo "$PASSWORD" | qrencode -t ANSIUTF8; echo "$PASSWORD" | qrencode -o ./qrcode.png -l H -s 20它效果如下👇,真就一句话:

────────────

那个用“123”作密码加密文件或不加密让它到处“裸奔”的人,是不是你❓️STOP。

END

夜雨聆风

夜雨聆风