【工具】Burp自动化SSRF检测插件

声明!本文章所有的工具分享仅仅只是供大家学习交流为主,切勿用于非法用途,如有任何触犯法律的行为,均与本人及团队无关!!!

往期推荐:

公众号:

公众号后台回复auto-ssrf即可获取工具

项目描述

Auto-SSRF是一款基于BurpSuite MontoyaApi的自动SSRF漏洞探测插件, 捕获BurpSuite 流经Passive Audit、Proxy、Repeater的流量进行SSRF漏洞探测分析。

https://github.com/banchengkemeng/Auto-SSRF

运行原理

-

捕获参数中存在URL链接特征的请求包 -

参数值替换为BurpSuite Collaborator的payload(类似DNSLOG) -

重新发包, 并监听BurpSuite Collaborator -

如果BurpSuite Collaborator收到目标站点发出的请求(HTTP请求),则疑似存在SSRF漏洞 -

手动确认

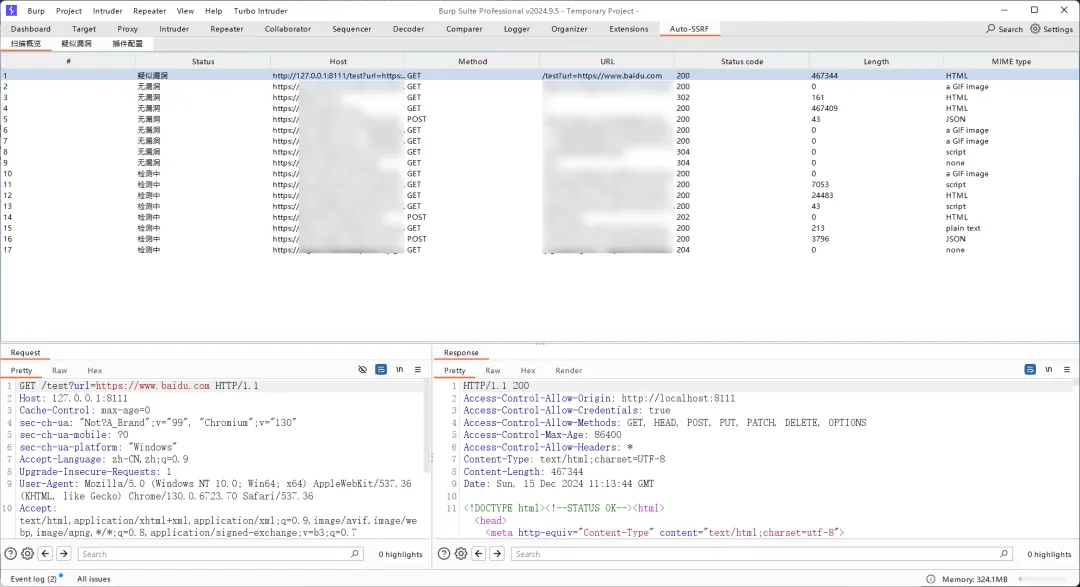

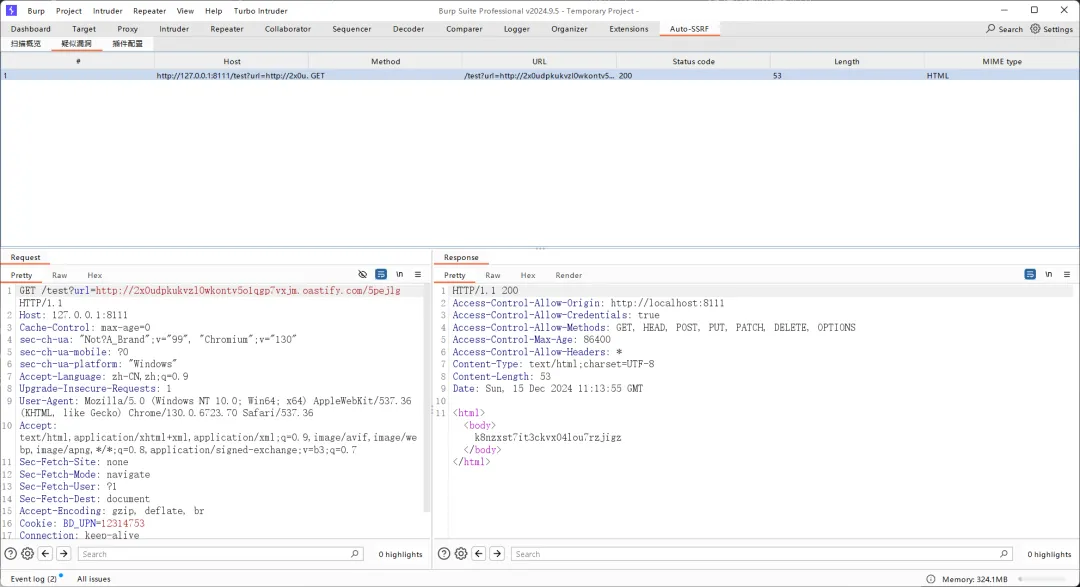

使用截图

使用截图

疑似漏洞模块

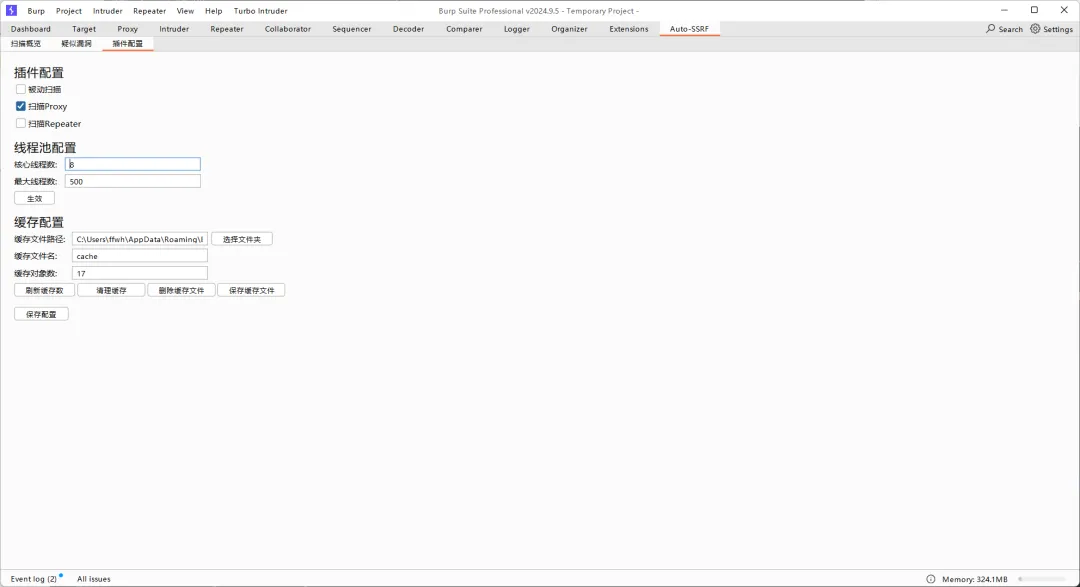

插件配置模块

注意事项

-

仅支持新版支持Montoya API的Burp Suite, 大概是2023.3之后的版本

问题点

Q: 插件配置中的被动扫描、扫描Proxy等等指什么?

A: 插件捕获BurpSuite流量的区域

-

被动扫描 指BurpSuite本身的被动扫描器 -

Proxy 指所有通过BurpSuite的MITM的流量,在Tab栏 Proxy – Http history中可以看到这些流量 -

Repeater 指所有在BurpSuite Repeater中发送的流量

Q: 插件配置中的缓存配置是干什么的?

A: 插件使用重复流量过滤器,来防止扫描重复的流量影响效率和结果展示。已被扫描过的请求会放到缓存中,第二次扫描时插件发现该请求在缓存中已存在, 则会放弃扫描。由于缓存是存储在内存中的, 重启BurpSuite时缓存会丢失, 所以插件提供了缓存持久化机制, 可以将缓存对象序列化后存储到指定的文件中, 下次启动时插件自动将缓存对象从文件加载到内存。

Q: 最下面的那个保存配置有什么用?

A: 插件的配置也是存储在内存中的, 重启BurpSuite时会丢失, 保存配置按钮用来将配置存储到文件中, 下次启动时自动读取文件来恢复配置。

包含功能点

-

[x] 插件的启动/关闭取决于BurpSuite的被动扫描状态 -

[x] 支持扫描Proxy、Repeater -

[x] 可疑点使用dnslog探测 -

[x] 线程池大小可配置 -

[x] 支持JSON请求体的扫描 -

[x] 支持XML请求体的扫描 -

[x] 重复流量过滤 -

[x] 重复流量过滤器的缓存持久化 -

[x] 配置持久化 -

[ ] 接入SRC厂商提供的SSRF靶子 -

[ ] 探测127.0.0.1消除误报 -

[ ] 自动 Bypass

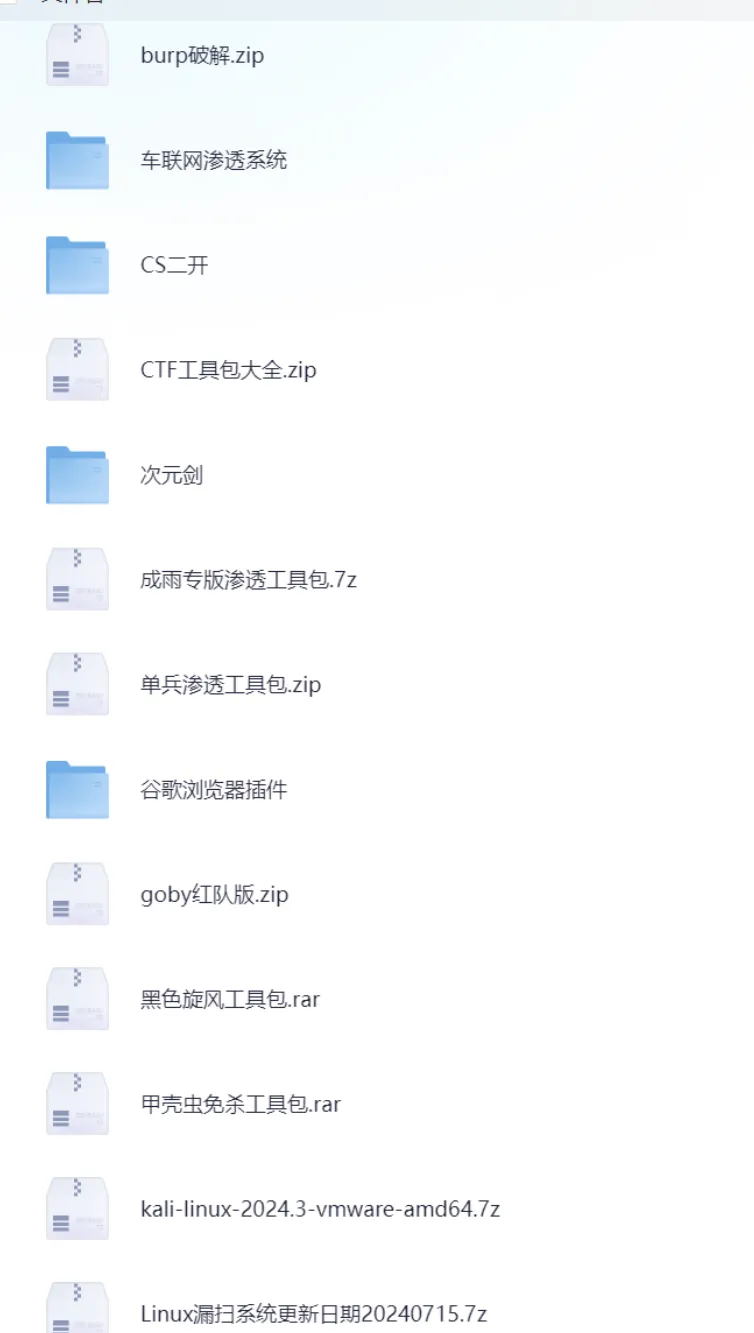

知识星球

可以加入我们的知识星球,包含cs二开,甲壳虫,渗透工具,SRC案例分享,POC工具等,还有很多src挖掘资料包

夜雨聆风

夜雨聆风