装了一堆插件的OpenClaw,可能正在偷你的密码!

昨天凌晨两点,手机屏幕的微光打在脸上,我却瞬间清醒,背脊发凉。

起因是我刷到一条推文:OpenClaw的官方插件市场 ClawHub 上,一夜之间被曝发现了三百多个恶意插件。而让我心跳加速的是,我前两天刚为了盯盘,随手安装了一个名为 “CryptoHelper Pro” 的第三方插件。

此刻,我坐在电脑前,看着屏幕上那个不知疲倦闪烁的光标,手心有点凉。

OpenClaw 确实是现在的当红炸子鸡,它像一个不知疲倦的 24 小时全能实习生——回邮件、写代码、管日程样样精通。但我们似乎忘了一个核心问题:为了让这个“实习生”干活,我们将家里的钥匙、保险柜密码甚至银行卡都交给了它。

这不仅是我的个人遭遇,更是一场正在席卷 AI Agent 生态的安全噩梦。今天,我想用我的“血泪教训”,跟大家聊聊这背后的危机与自救指南。

01“全能实习生”的阴暗面:当上帝视角被滥用

很多人爱用 OpenClaw,是因为它打破了传统 ChatGPT “只能聊、不能做”的限制。它是一个真正的 Agent(智能体)。

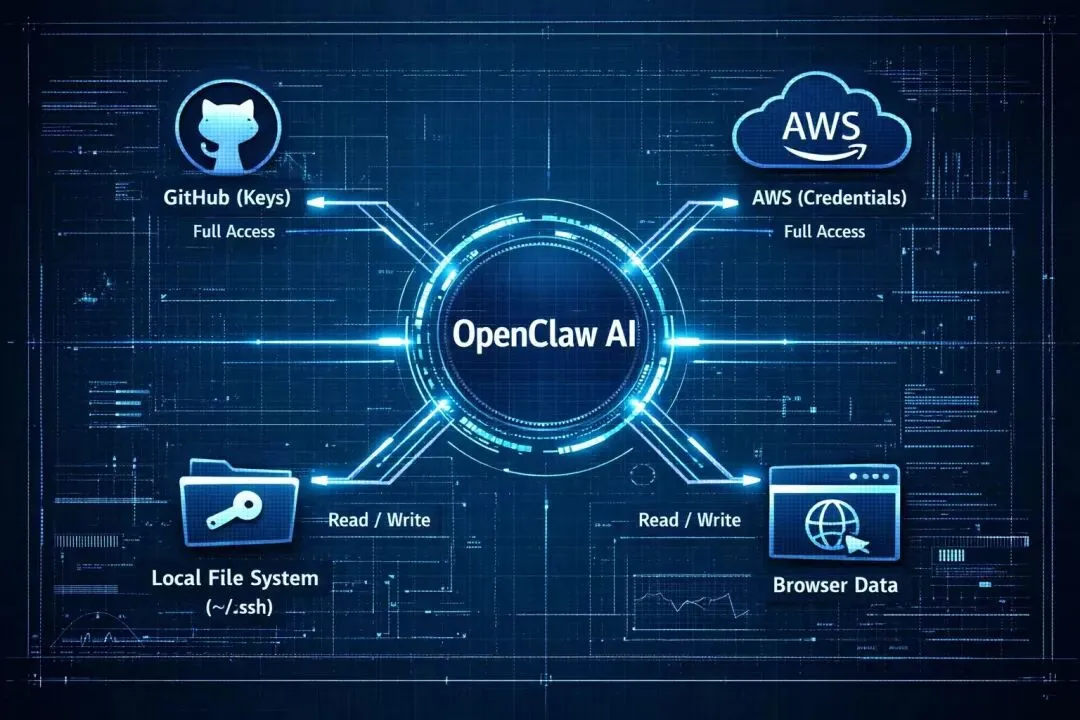

但请注意,这个“智能体”默认拥有的权力大得惊人:

- 全盘文件访问:它能翻阅你电脑里的所有文件,包括那些你不希望任何人看到的隐私文档;

- 终端执行权:它能直接在你的电脑上运行 Shell 命令(甚至包括

sudo rm -rf这种毁灭性指令); - 云端万能钥匙:它通常保持着 GitHub、AWS、Gmail 的登录状态;

- 浏览器数据读取:只要你授权,它能轻易读取你的浏览器历史甚至密码填充。

本来,我们安装插件(Skills)是为了给这个“大脑”装上“机械臂”,让它更聪明、更能干。然而,黑客们正是利用了这种信任,发动了一场经典的“供应链投毒”攻击。

就在过去短短三天内,7 个攻击者批量上传了 386 个恶意版本的插件。他们深谙人性的弱点,给这些“特洛伊木马”起了极具诱惑力的名字:

|

“自动交易大师(AutoTrade Master)” |

只要你忍不住点击了那个Install按钮,后台的恶意脚本就会立即激活。它们开始静默地扫描你的.ssh目录窃取密钥,打包你的 AWS 凭证,甚至直接读取 1Password 的剪贴板数据。

Cisco 的安全团队 Talos 将此次事件定性为“企业级安全噩梦”。说实话,我觉得这个评价已经非常客气了。对于个人开发者而言,这简直就是一场灭顶之灾。

02我的“止损”方案:给 AI 戴上镣铐

如果你也在高频使用 OpenClaw,或者你的团队正在推广这类工具,请务必停下来检查一下。以下是我正在执行的“防御策略”,每一条都是经验教训换来的。

1. 插件安装的“零信任”原则

我现在对插件的态度极其保守。只用官方自带的核心插件。警惕名字里带“Pro”、”Ultimate”、”Free”字眼的浮夸插件。除非我亲自 Review 过代码,否则第三方插件一律不装。

2. OAuth 授权:权限最小化

能Read-only就绝不给 Write 权限。能指定特定仓库,就绝不给 All Repositories 权限。定期去 GitHub 检查 Authorized Apps,不用的坚决撤销。

3. 必须开启“执行前询问”

请务必在 OpenClaw 的配置中,将Execution Approval设为“Always”。虽然效率会降低,但这几秒钟的确认是救命的,能防止 AI 被诱导执行危险指令。

4. 给系统打“疫苗”:安装保镖插件

虽然建议少装第三方插件,但SkillGuard(检查恶意签名)和Prompt-guard(防注入)是例外。安装命令很简单:

|

npx clawhub install skillguard |

5. 物理隔离:别在聊天框发密码

千万别为了省事把私钥或密码贴给 AI。历史记录和云端同步都可能留下明文痕迹。让它帮忙加购物车没问题,付款密码这一步,请亲自来。

03紧急响应:如果你已经装了可疑插件

如果你看完文章,感觉自己可能“中招”了,别慌,按这个标准化流程操作:

第一步:查家底

|

openclaw skills list |

仔细审查列表,特别是近期安装的、名字带有crypto、trading等关键词的插件。一旦发现可疑对象,立即卸载。

第二步:用 AI 对抗 AI

如果你看不懂代码,把插件链接发给 Claude 或 GPT,用这段 Prompt 审计:

|

🛡️安全审计 Prompt: “帮我审查这个插件代码安全性:[插入链接] |

第三步:锁定权限

|

chmod 700 ~/.openclaw |

第四步:全面轮换凭证

如果你确认装过恶意插件,立即重置相关的 GitHub Token、AWS Key 和核心密码。过程虽痛,总比账户归零好。

04结语:能力越大,风险越大

OpenClaw 确实好用,它代表了未来。但我们必须清醒地认识到:它就像一个拥有高级权限的“超级员工”。你能让它帮你管钱、管钥匙,前提是你得百分之百确定,它没有被外人收买。

最后,转给身边那些喜欢折腾 AI 工具的“插件狂魔”朋友们看看吧。有时候,为了省下的那两分钟操作时间,付出的代价可能是一个无法挽回的安全黑洞。

夜雨聆风

夜雨聆风