国防巨头机密职位简介暗网叫卖:一份招聘文档何以成为攻击者的“宝藏”?

一份标注“机密”的网络安全副总裁职位描述,正被明码标价于暗网论坛,它的价值远不止于几行岗位要求。

1月25日,一个名为“jrintel”的用户在暗网论坛发布了一条简短的帖子。没有夸张的标题,没有耸人听闻的数据量声明,只有一行看似平淡的说明:“一份为客户准备的网络安全副总裁职位专用PDF”。

然而,帖子里紧随其后的,是多个要求“支持我和泄密行为”的Telegram频道链接,一个Session ID,以及一个隐藏的下载地址。被点名的客户,是美国国防与航空航天巨头——雷神公司。

这份在普通人眼中可能仅是人力资源文件的“职位简介”,为何会被专门窃取,并在暗网上以如此方式“郑重”发布?当攻击者的目光从数据库转向内部文档,一种更隐蔽、更具战略价值的窃密模式正在浮现。

01 事件概述:非典型泄密,战略性目标

与以往动辄数GB、数百万条记录的数据泄露事件不同,此次事件在表面上显得颇为“克制”。

根据威胁行为者“jrintel”的帖子,泄露的数据体量仅为 “1 pdf”,数据类型为文件数据,内容指向雷神公司一个特定高级职位——“网络安全副总裁”的简介或简报。

这一泄密事件的核心特征,并非在于数据的“广度”或“容量”,而在于其极致的“精度”与“深度”。攻击者没有选择海量的员工信息或产品图纸作为首发,而是精准地挑中了一份关于核心安全管理职位的描述文件。

jrintel在帖子中使用了 “CONFIDENTIAL”(机密) 这一标签,并极力引导用户加入其多个Telegram频道以获得文件并“支持泄密”。这种操作模式,与此行为者过往的“专业化”形象一致。

此次事件可能被简单误解为“一份无关紧要的招聘启事泄露”。但若结合攻击者背景与目标性质分析,这种“非典型”泄密恰恰暴露了其背后的战略意图:攻击者的情报收集,已从“大规模数据扒取”进入“高价值目标精确刺探”的新阶段。

02 泄露主体:瞄准国防巨头的“神经中枢”

要理解一份职位简介的价值,必须先理解雷神公司究竟是谁。

雷神公司(Raytheon),现已并入雷神技术公司(Raytheon Technologies),是美国乃至全球国防工业的基础性支柱。其业务覆盖从爱国者导弹系统、军用雷达、太空传感器到网络安全解决方案的庞大体系。它不仅是武器制造商,更是美国国家安全网络的关键节点。

在此背景下,“网络安全副总裁”绝非普通的企业高管职位。这个角色很可能是雷神公司整个数字防务体系的核心设计与管理者,其职责范围可能涵盖:

-

保护涉及国家安全的机密武器研发数据;

-

防御针对关键国防基础设施(如军工生产网络)的国家级网络攻击;

-

管理公司内部庞大的涉密信息访问权限体系。

因此,一份为“客户”准备的、关于此职位的机密简报,其内容可能远超出常规的岗位职责描述(JD)。它极有可能包含:

-

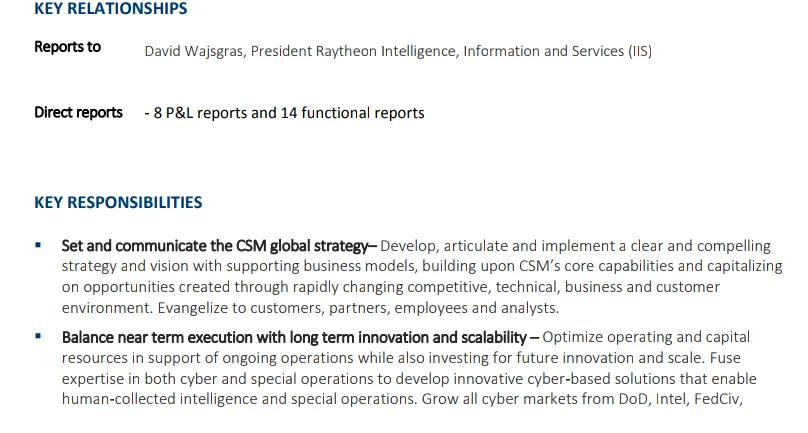

组织架构机密:揭示该公司网络安全团队的内部汇报关系、分支设置及与其他敏感部门(如情报部门、特定武器项目部)的协作接口。

-

安全战略优先级:透露出雷神公司当前最担忧的威胁领域、正在重点投入的防御方向以及未来的安全规划。

-

技术栈与供应商信息:列出该职位需管理的核心安全技术、正在使用的特定国防级安全产品及合作供应商,这为后续供应链攻击提供了精准地图。

-

人员要求与背景:对候选人安全权限级别(如需具备何种级别的政府安全许可)、特定领域经验的要求,间接反映了该职位所能接触的信息密级和业务范围。

攻击者jrintel选择将此文件作为针对雷神公司的“首发”泄露物料,意图非常明显:他们首先想摸清的,是这家国防巨头“守护者”的底牌。了解谁是安全的负责人、他将如何布局防御,往往比直接窃取数据更具前瞻性的攻击价值。

03 潜在危害:职位简介中的“关联键”与攻击蓝图

一份高级职位的简介,本身就是一个高度浓缩的“信息关联器”。它虽不直接包含用户密码或设计图纸,但其中散落的“关联键”,足以让专业的情报分析人员或攻击团伙拼凑出一幅极具行动价值的蓝图。

我们可以基于此类文件的一般特性,分析其可能蕴含的风险维度:

|

|

|

|

|---|---|---|

| 汇报关系与协作部门 |

|

🔑 定位关键人物与系统

|

| 预算与资源管辖范围 |

|

💰 评估防御规模与弱点

|

| 所需安全许可级别 |

|

📍 映射涉密等级

|

| 特定技术或标准要求 |

|

⚙️ 推断技术栈与合规框架

|

| 危机管理职责描述 |

|

🎯 洞察威胁认知与预案

|

更危险的在于“数据聚合”。jrintel并非孤立的攻击者。其历史记录显示,他长期贩卖全球多国政府、国防、情报数据。一旦这份雷神公司的职位信息,与其掌握的其他数据源(例如,从其他渠道获取的雷神员工邮箱、内部通讯录、合作伙伴信息)进行交叉比对和关联分析,所产生的“化学作用”将极其可怕。

攻击者可以:1. 精准鱼叉钓鱼:伪装成该职位招聘的猎头或内部HR,向潜在候选人发送携带恶意代码的“职位详细说明”或“面试安排”;2. 绘制攻击路径:结合组织架构,推演从边缘网络渗透至核心机密系统的可能路径;3. 策反或胁迫:识别并定位该职位的潜在候选人或相关团队成员,结合其他个人信息进行针对性操作。

04 深层思考:当“元数据”比数据更危险

雷神公司“职位简介”泄露事件,敲响了一记与众不同的警钟。它迫使我们必须重新审视“敏感数据”的定义边界。

在传统认知中,核心机密等于设计图纸、源代码、人员名单。但此次事件揭示,关于“如何保护机密”的元信息——安全团队的架构、策略、负责人的权限与视野——本身就是最高价值的机密之一。这好比两军对垒,一方的布防图、指挥官情报被对手窃取。

jrintel这类威胁行为者的出现,标志着网络犯罪与网络间谍活动的融合趋势加剧。他们兼具犯罪者的逐利性(通过频道运营、数据售卖获利)与间谍的战略眼光(持续锁定国防、政府等战略目标)。他们的存在,使得原本可能局限于国家行为体之间的高端情报刺探,以一种更泛滥、更商业化的形式扩散,极大地降低了针对关键基础设施发起高级别网络攻击的门槛。

对于雷神这样的国防承包商,乃至所有涉及敏感业务的组织,此次事件提出的尖锐问题是:我们对非结构化文档、内部流程文件的安全管控,是否与对核心数据库的保护同等严格? 一份HR与猎头之间的沟通邮件、一份内部会议纪要、一份岗位描述,是否都被纳入了数据防泄漏(DLP)体系的监控范围?

夜雨聆风

夜雨聆风