OpenClaw 源码漫游指南 (十):安全沙箱与权限控制机制 —— 给 AI 戴上“紧箍咒”

核心观点:在赋予 AI 操控真实世界的能力(如读写文件、执行命令)之前,必须先构建一套严密的“访问控制”体系。OpenClaw 遵循 “Access Control before Intelligence” (先安防,后智能) 的哲学,通过 Docker 容器化沙箱和 ACP 协议的即时审批机制,确保 Agent 的每一次“行动”都在人类的掌控之中。

1. 为什么 AI 需要“沙箱”?

当 Agent 仅用于聊天时,它最大的风险是“胡言乱语”;但当 Agent 变成能够执行 CLI 命令的“工程师”时,风险指数级上升:

-

• 误操作: rm -rf /或错误修改配置文件。 -

• 隐私泄露: cat ~/.ssh/id_rsa并发送到外部服务器。 -

• 环境污染: npm install安装恶意包或污染全局环境。

OpenClaw 的设计目标是让 AI 成为生产力工具,因此不仅不能“因噎废食”禁止执行命令,反而要鼓励 AI 使用工具,但前提是在笼子里跳舞。

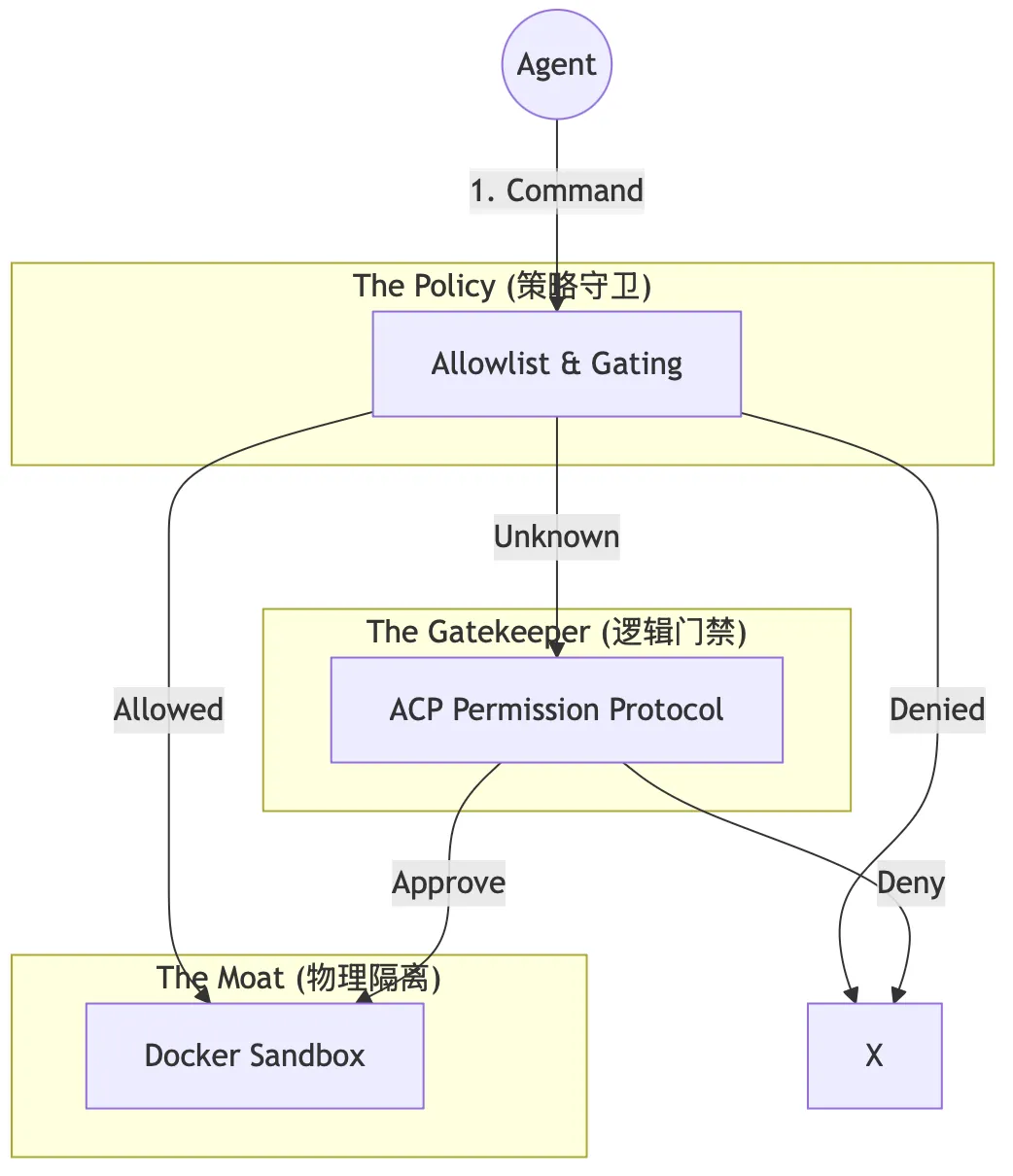

2. 防御体系概览 (The Defense Depth)

OpenClaw 构建了三道防线,如同一座中世纪城堡:

-

1. 物理隔离 (The Moat): Docker Sandbox。所有的副作用操作(文件写入、命令执行)都发生在隔离容器中,不接触宿主机核心系统。 -

2. 逻辑门禁 (The Gatekeeper): ACP Permission Protocol。敏感操作必须经过人类的“点击批准”。 -

3. 策略守卫 (The Policy): Allowlist & Gating。基于规则的静态防御,自动放行安全命令,拦截高危命令。

3. 深度解析:Docker 沙箱架构 (The Physics of Isolation)

在 OpenClaw 中,”沙箱”绝非一个抽象概念,而是基于 Docker 容器技术的物理隔离。当 Agent 请求执行 npm install 时,这个命令实际上是在一个经过严密配置的容器内运行,而非你的宿主机。

3.1 容器生命周期管理

核心逻辑位于 src/agents/sandbox/docker.ts。OpenClaw 不仅仅是启动一个容器,而是精细控制其权限和生命周期。

// src/agents/sandbox/docker.ts

exportfunctionbuildSandboxCreateArgs(params:{

name:string;

cfg: SandboxDockerConfig;

// ...

}){

const args =["create","--name", params.name];

// 1. 身份标记:明确标识这是 OpenClaw 的沙箱容器

args.push("--label","openclaw.sandbox=1");

// 2. 权限收敛 (Security Hardening)

// 禁止进程提升权限 (如 sudo)

args.push("--security-opt","no-new-privileges");

// 移除所有默认 Linux Capabilities,只按需添加

for(const cap of params.cfg.capDrop){

args.push("--cap-drop", cap);

}

// 3. 网络与挂载

// ...

return args;

}这段代码揭示了 OpenClaw 的最小权限原则 (Principle of Least Privilege):默认剥夺所有 Capability (cap-drop),并禁止权限提升 (no-new-privileges)。即使 Agent 在容器内被恶意代码攻破,攻击者也难以逃逸到宿主机。

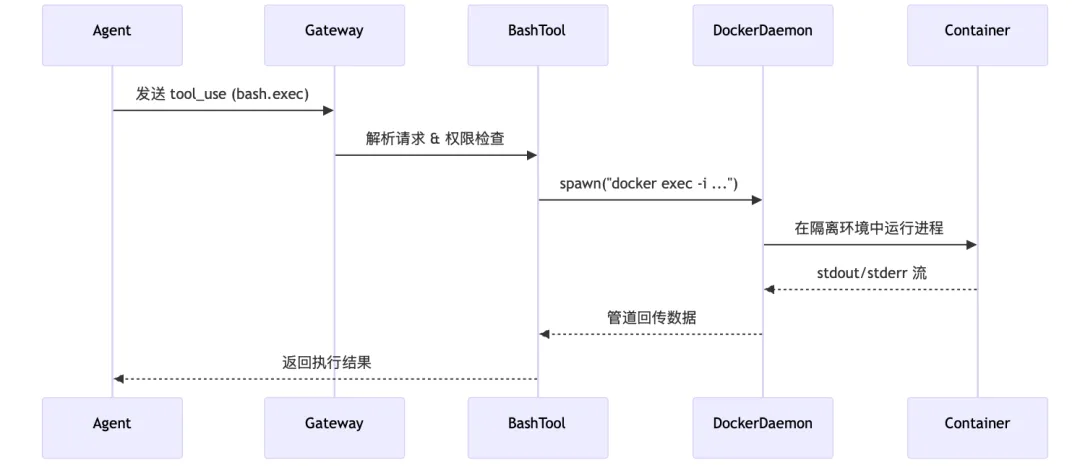

3.2 命令执行管道

当命令需要执行时,src/agents/bash-tools.shared.ts 会构建执行参数,通过 docker exec 将指令投递到容器中。

3.3 灵活的隔离模式 (Isolation Modes)

为了平衡安全性和开发体验,OpenClaw 提供了三种沙箱模式(详见 docs/gateway/sandboxing.md):

|

|

|

|

| Session Scope |

|

极高安全性

|

| Agent Scope |

|

开发连续性

npm install 的依赖缓存。 |

| Shared Scope |

|

资源受限环境

|

4. 核心机制:即时审批 (Just-in-Time Approval)

即使在沙箱中,我们也不希望 AI 随意提交糟糕的代码。OpenClaw 引入了 Human-in-the-Loop 的审批流,这套逻辑主要在 src/agents/bash-tools.exec.ts 中实现。

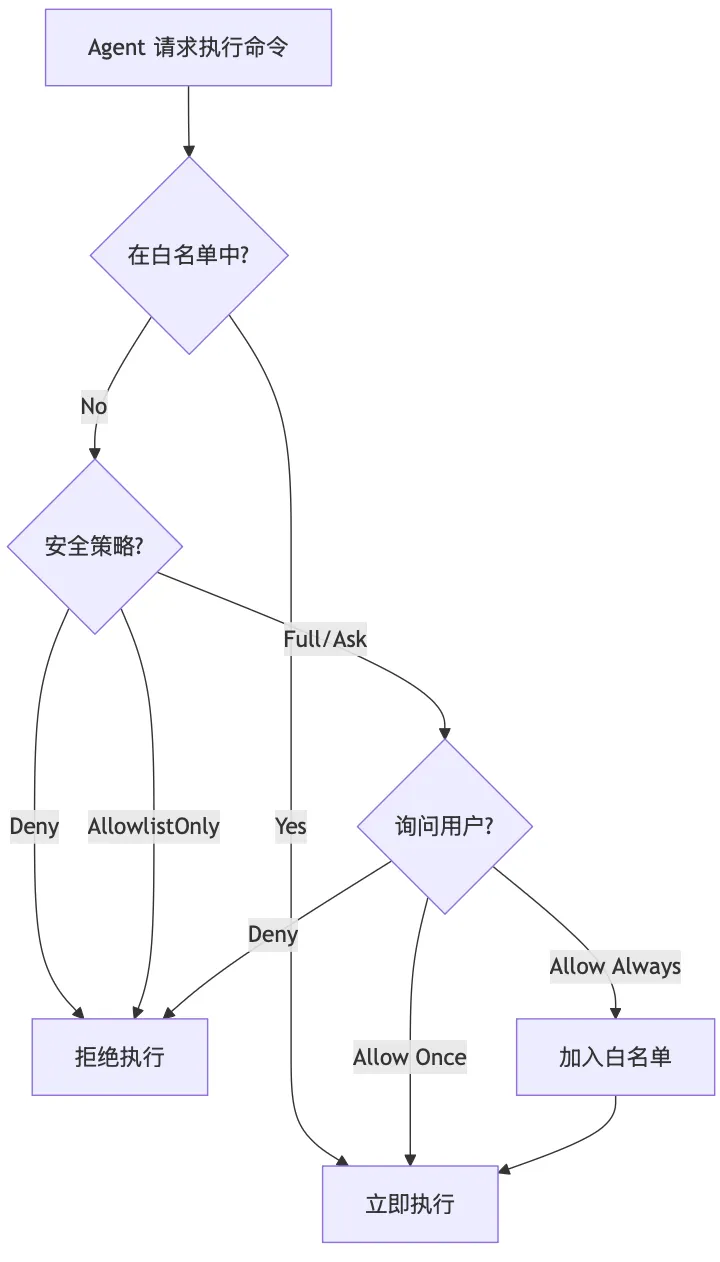

4.1 智能决策逻辑

OpenClaw 并非机械地拦截所有命令,而是基于一套“漏斗式”的决策算法。

4.2 核心代码实现

在 src/agents/bash-tools.exec.ts 中,requiresExecApproval 函数是决策的核心大脑:

// src/agents/bash-tools.exec.ts (简化版)

functionrequiresExecApproval(params:{

ask: ExecAsk;// 用户设置的询问模式 (off | on-miss | always)

security: ExecSecurity;// 安全级别 (deny | allowlist | full)

analysisOk:boolean;// 命令语法分析是否通过

allowlistSatisfied:boolean;// 是否命中白名单

}):boolean{

// 1. 如果安全级别是 "deny",直接拒绝,不需要询问

if(params.security ==="deny"){

returnfalse;// 这里的 false 意味着不进入询问流程,直接报错

}

// 2. 如果设置为 "always" (总是询问),则必须拦截

if(params.ask ==="always"){

returntrue;

}

// 3. 如果命中白名单,且分析通过,则放行 (无需询问)

if(params.allowlistSatisfied && params.analysisOk){

returnfalse;

}

// 4. 默认情况:如果在白名单之外 (on-miss),则需要询问

returntrue;

}4.3 交互式反馈闭环

当 requiresExecApproval 返回 true 时,OpenClaw 会暂停执行流,通过 ACP 协议向前端发送 exec.approval.request。

用户在界面上的操作会直接影响后续流程:

-

• Allow Once: 本次通过,不改变规则。 -

• Allow Always: 不仅通过,还会调用 addAllowlistEntry将该命令模式(Pattern)写入~/.openclaw/exec-approvals.json,实现“越用越顺手”的体验。 -

// ~/.openclaw/exec-approvals.json

{

"agents":{

"default":{

"security":"allowlist",

"ask":"on-miss",

"allowlist":[

{"pattern":"ls -la"},// 简单的完全匹配

{"pattern":"grep *"}// 支持通配符

]

}

}

}

这种机制确保了安全策略不是静态的死板规则,而是随着用户的信任度建立而动态进化的**“信任边界”**。

5. 记忆与隐私 (Memory & Privacy)

除了执行安全,数据安全同样重要。OpenClaw 坚持 Local-First 策略,确保你的知识库永远属于你。

5.1 本地存储与透明化

所有的记忆(Memory)、会话日志(Session Logs)都存储在用户本地的 ~/.openclaw 目录下。

核心代码 src/memory/internal.ts 展示了记忆文件的检索逻辑:

// src/memory/internal.ts

exportasyncfunctionlistMemoryFiles(

workspaceDir:string,

extraPaths?:string[],

):Promise<string[]>{

const result:string[]=[];

// 默认只读取 MEMORY.md 或 memory/ 目录下的 Markdown 文件

const memoryFile = path.join(workspaceDir,"MEMORY.md");

const memoryDir = path.join(workspaceDir,"memory");

// ... 遍历文件逻辑 ...

return result;

}这意味着用户可以随时用文本编辑器打开 MEMORY.md,查看、修改甚至删除 AI 记住的内容。没有黑盒数据库,没有云端同步(除非你主动配置),一切皆文本。

5.2 隐私承诺

-

• No Training: OpenClaw 承诺不使用用户的任何数据进行模型训练。 -

• Ephemeral Context: 上下文仅在推理请求期间发送给 LLM Provider,且通过 HTTPS 加密传输。 -

• Vector Database: 向量索引使用 SQLite ( node:sqlite) 本地存储,不上传云端向量库。

6. 安全生产指南 (Security & Production Guide)

-

• 敏感信息脱敏 (Redaction): -

• 生产环境中务必保持 logging.redactSensitive="tools"(默认开启)。它会自动识别并掩盖日志中工具调用参数里的敏感信息(如 API Key, Password, Token)。 -

• 可自定义 logging.redactPatterns正则表达式,覆盖业务特定的敏感数据格式。 -

• DM 策略 (Direct Message Policy): -

• 始终保持 channels.whatsapp.dmPolicy="pairing"。这会拦截未知用户的私信,要求输入配对码。 -

• 进阶: 对于企业内部 Bot,可配置 allowFrom白名单,仅允许特定员工 ID 交互,其他请求直接丢弃。 -

• 执行审批 (Just-in-Time Approval): -

• 定期审查 ~/.openclaw/exec-approvals.json。 -

• 对于 rm,dd,kubectl delete等高危命令,绝对禁止加入自动批准白名单。

7. 局限性

-

• 冷启动延迟: -

• Docker 容器的启动虽然比虚拟机快,但仍需秒级时间。对于高频短任务,这种延迟是可感知的 -

• 网络控制粒度: -

• 目前 Docker 的网络隔离相对粗糙(通/断)。难以实现“允许访问 GitHub 但禁止访问 Twitter”的精细化域名白名单。可集成 eBPF 技术,在内核层对 Agent 的网络流量进行精细化审计和拦截。

8. 总结:Access Control before Intelligence

OpenClaw 的安全机制并非为了束缚 AI,而是为了解放 AI。

正是因为有了 Docker 沙箱的“兜底”和即时审批的“把关”,我们才敢放心地让 Agent 去重构整个模块、去操作数据库、去执行复杂的自动化脚本。

安全,是自动化的基石。

下一篇预告:OpenClaw 源码漫游指南 (十一):工程化揭秘 —— Monorepo 治理,看看管理 2 万行 TypeScript 代码的“养生之道”。

夜雨聆风

夜雨聆风