SRC必备的SSRF插件

o75

书站的未授权漏洞,忆校园青春阅edu证书站的未授权漏洞,忆校园青春

点击蓝字 关注我 共筑信息安全

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任!

1

背景

本次实战的案例,源于某高校的人脸采集系统,听着都感觉危害很大,因为全是敏感信息,如身份证、人脸等,拿到就是高危漏洞。从无账号到登录系统,靠的就是fuzz,详细的过程见实战过程。

2

实战过程

通过一系列的信息收集,高校的人脸采集系统引起了作者注意,为什么?因为有敏感信息。

连Hunter、Fofa都没索引到这个系统,作者靠灯塔拿到了,灯塔确实好使,关键还免费,需要的师傅可以文末获取下载链接!

系统的首页如下图,可以看到,只用一个登录按钮。

看下findsomething,也没有找到“注册”功能相关的关键字,同时也跑了下接口,并无接口未授权问题。

本次案例的关键操作来了,首先抓包观察下登录系统的数据包情况,随意输入账号密码,点击登录。

可以看到登录的数据包中有个login关键字,秉着试试的心态!

作者将login改为register,惊喜时刻,注册账号成功。

使用注册成功的账号登录系统。

可以看到获取到了身份凭证。

登录到了个人信息首页。

任意用户注册账号漏洞拿下,这个fuzz操作确实有点妙。都登录系统,肯定得把全量的功能测一遍,一般可以测试sql注入、越权、文件上传等漏洞。

co

点击蓝字 关注我 共筑信息安全

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息、工具等造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任!

1

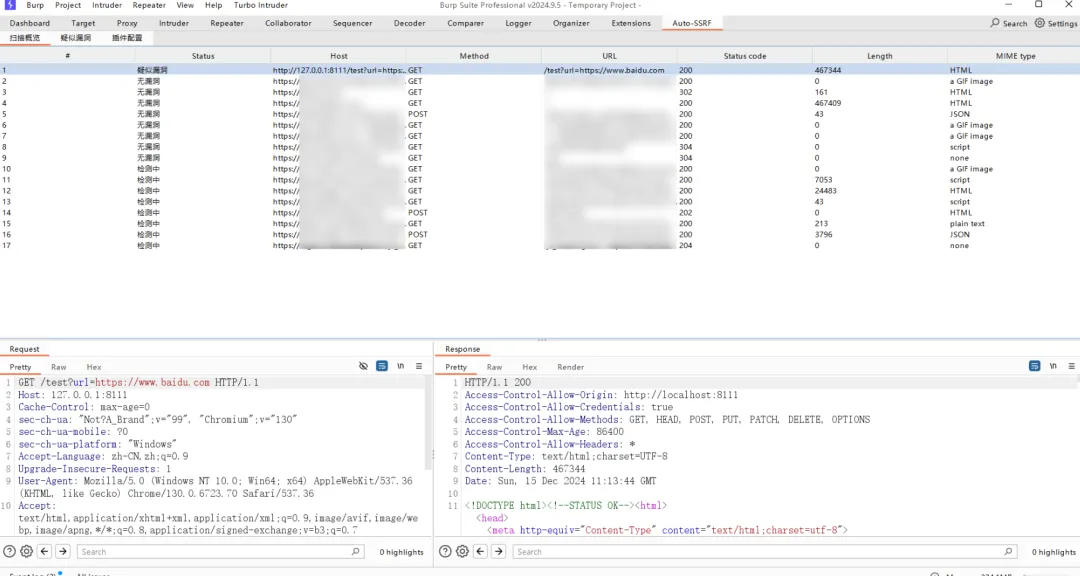

工具概述

Auto-SSRF是一款基于BurpSuite MontoyaApi的自动SSRF漏洞探测插件, 捕获BurpSuite 流经Passive Audit、Proxy、Repeater的流量进行SSRF漏洞探测分析。

工作原理

-

捕获参数中存在URL链接特征的请求包

-

参数值替换为BurpSuite Collaborator的payload(类似DNSLOG)

-

重新发包, 并监听BurpSuite Collaborator

-

如果BurpSuite Collaborator收到目标站点发出的请求(HTTP请求),则疑似存在SSRF漏洞

-

手动确认

核心功能

1. 插件的启动/关闭取决于BurpSuite的被动扫描状

2.支持扫描Proxy、Repeater

3.可疑点使用dnslog探测

4.线程池大小可配置

5.支持JSON请求体的扫描

6.支持XML请求体的扫描

7.重复流量过滤

8.重复流量过滤器的缓存

持久化

9.配置持久化

10.接入SRC厂商提供的SSRF靶子

11.探测127.0.0.1消除误报

12.自动 Bypass

更多资源,请前往知识库中的“资源中心”获取,点击下方链接直达。

期待您的关注

往期好文推荐

入交流群请扫码:

下载方式:关注公众号,回复”260215″获取下载链接

夜雨聆风

夜雨聆风