redext扩展插件-地址劫持&密码劫持

完整版(其实已经是完整版了)指路demondelap1ace.github.io,插件在主页明天多加几轮测试。能看出来自己好多基础知识都忘了,只能一边做一边查漏补缺……

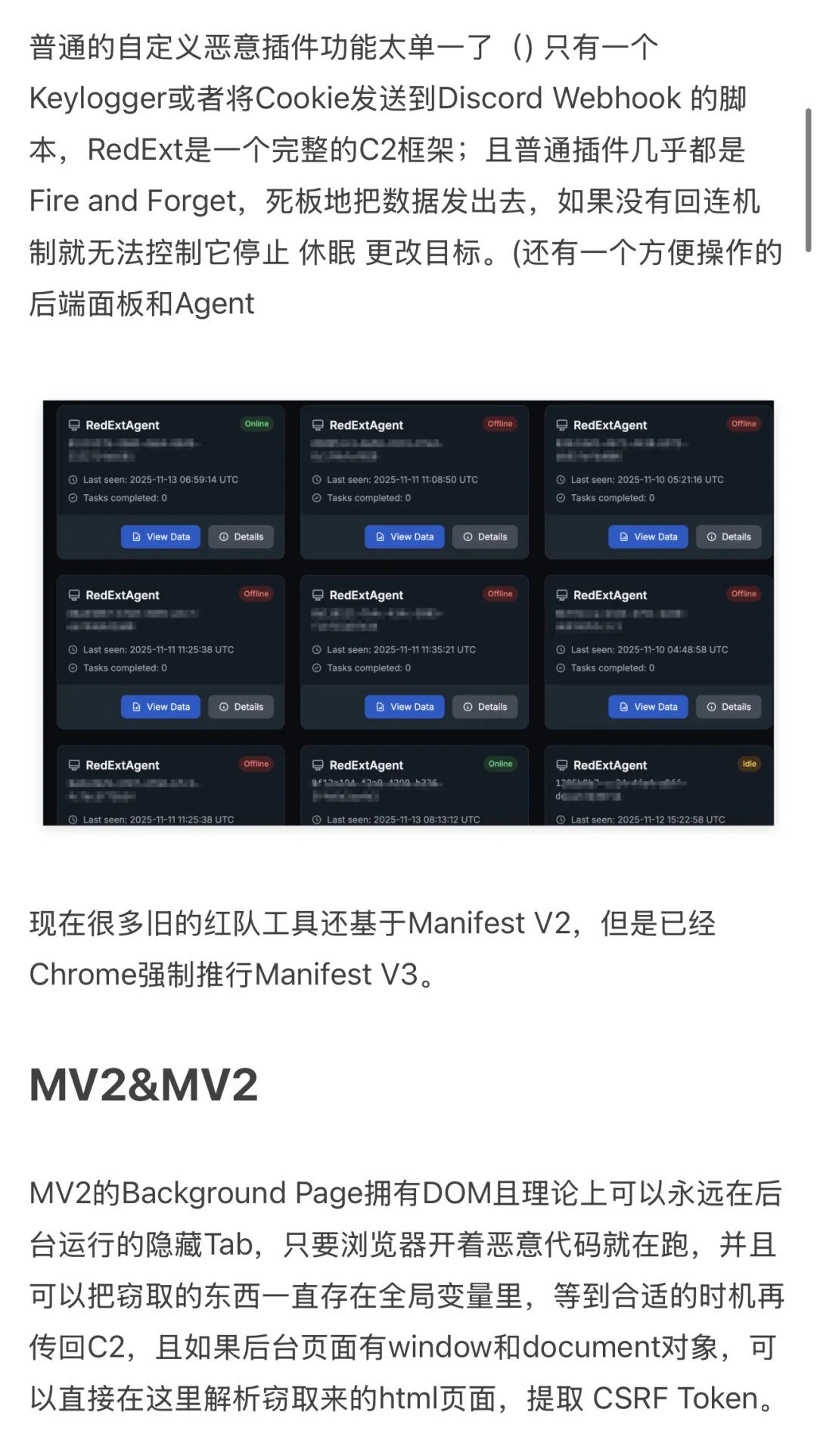

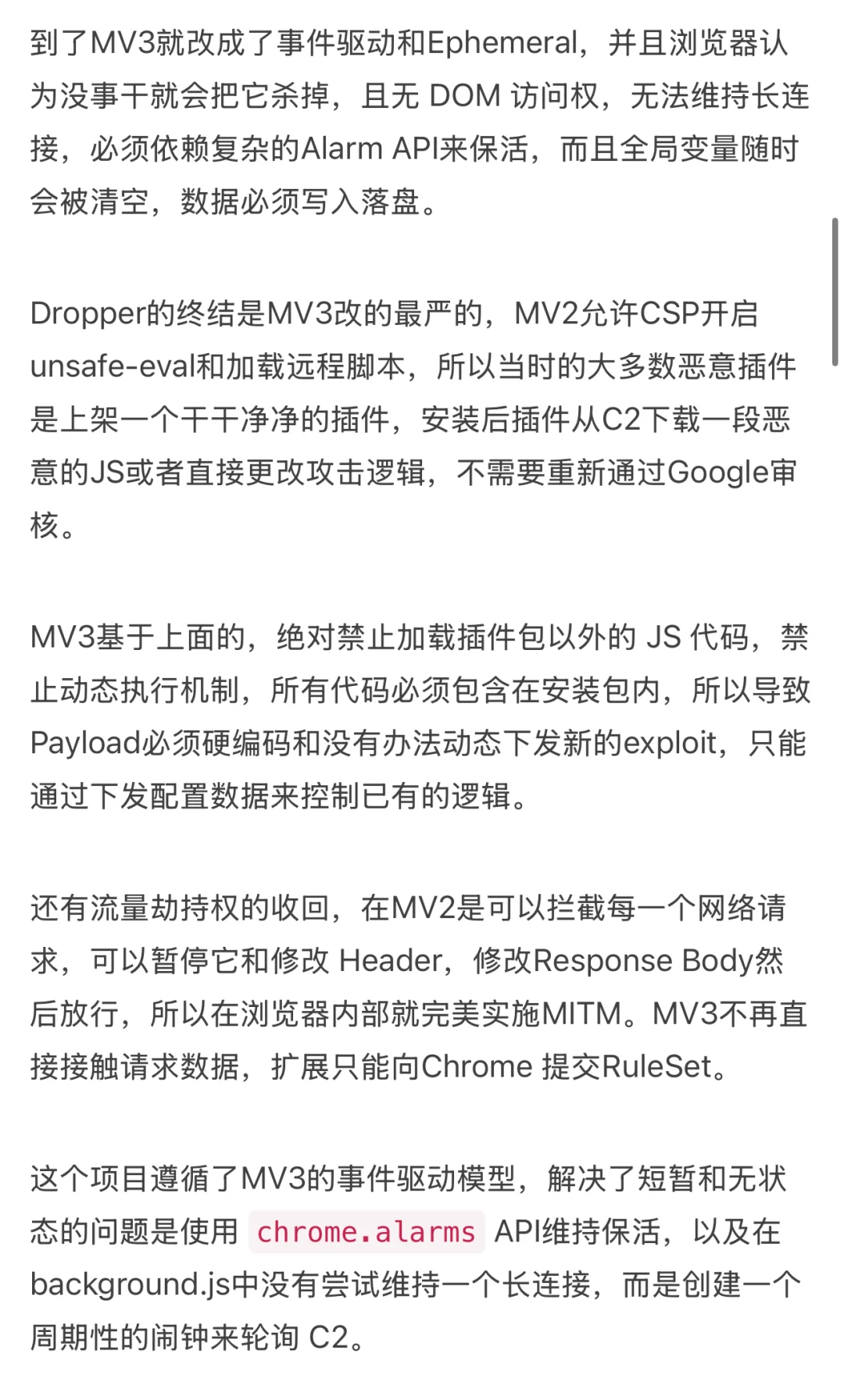

MV2的Background Page拥有DOM且理论上可以永远在后台运行的隐藏Tab,只要浏览器开着恶意代码就在跑,并且可以把窃取的东西一直存在全局变量里,等到合适的时机再传回C2,且如果后台页面有window和document对象,可以直接在这里解析窃取来的html页面,提取CSRF Token。

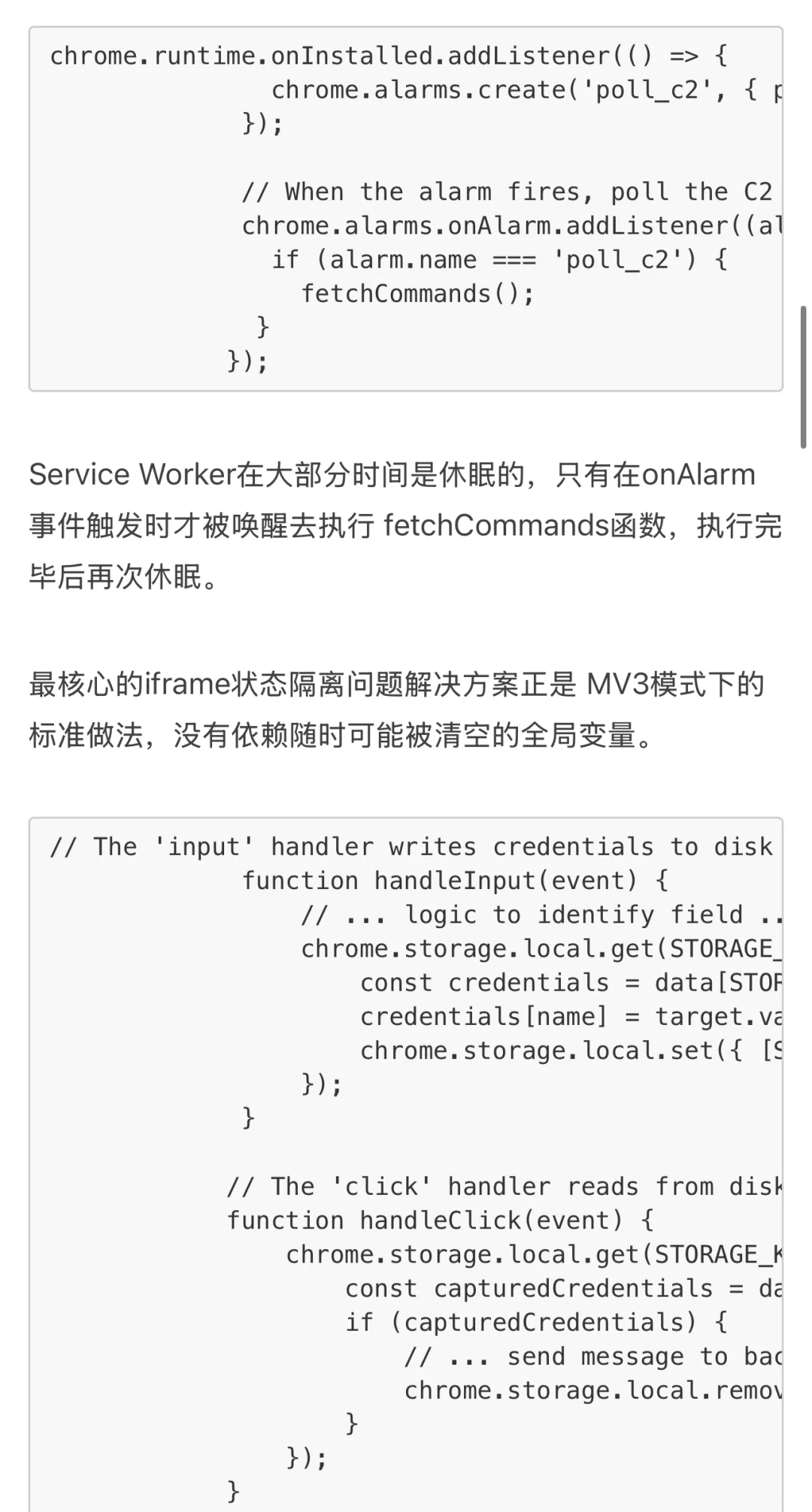

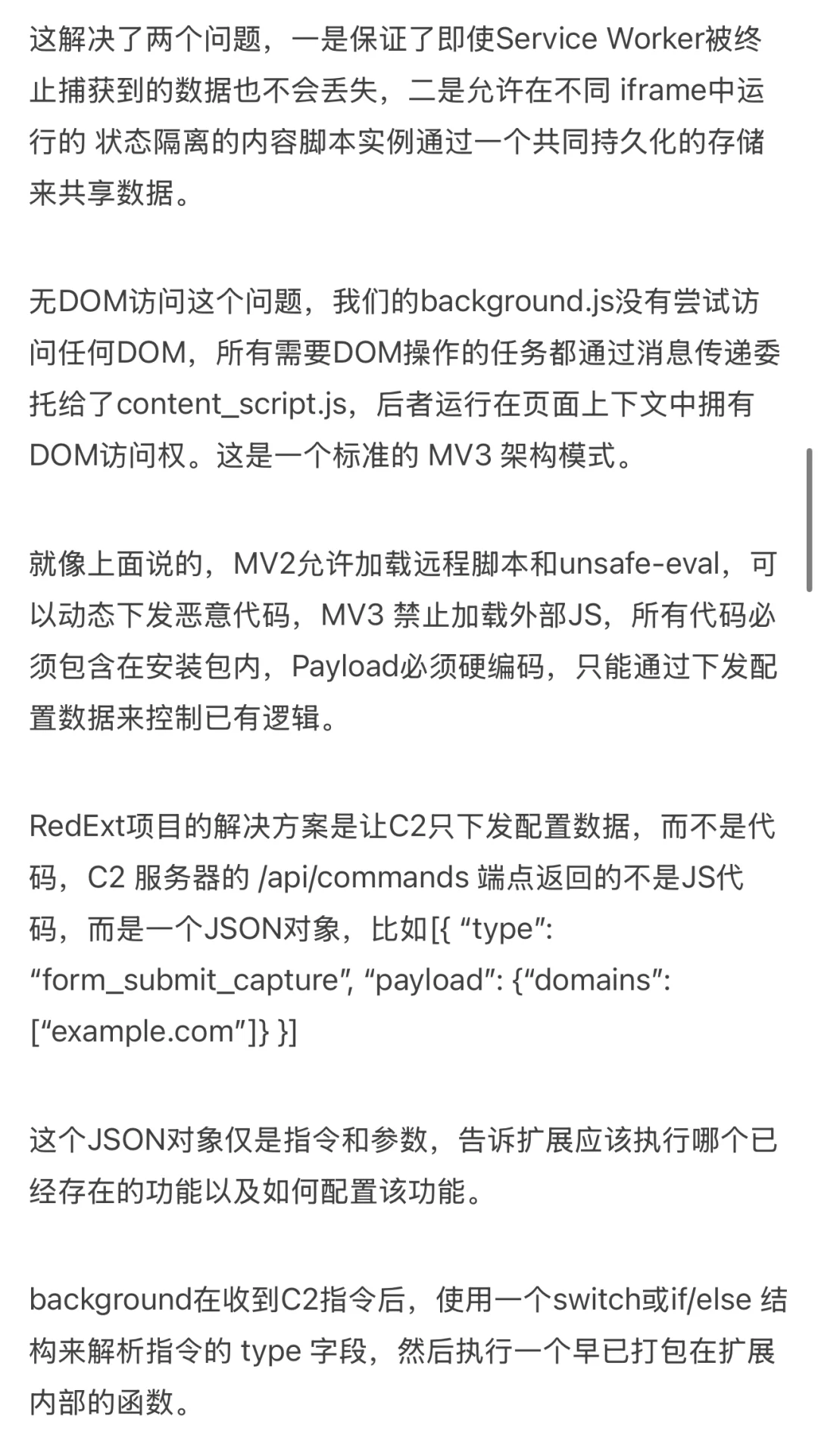

到了MV3就改成了事件驱动和Ephemeral,并且浏览器认为没事干就会把它杀掉,且无 DOM 访问权,无法维持长连接,必须依赖复杂的Alarm API来保活,而且全局变量随时会被清空,数据必须写入落盘。

Dropper的终结是MV3改的最严的,MV2允许CSP开启unsafe-eval和加载远程脚本,所以当时的大多数恶意插件是上架一个干干净净的插件,安装后插件从C2下载一段恶意的JS或者直接更改攻击逻辑,不需要重新通过Google审核。

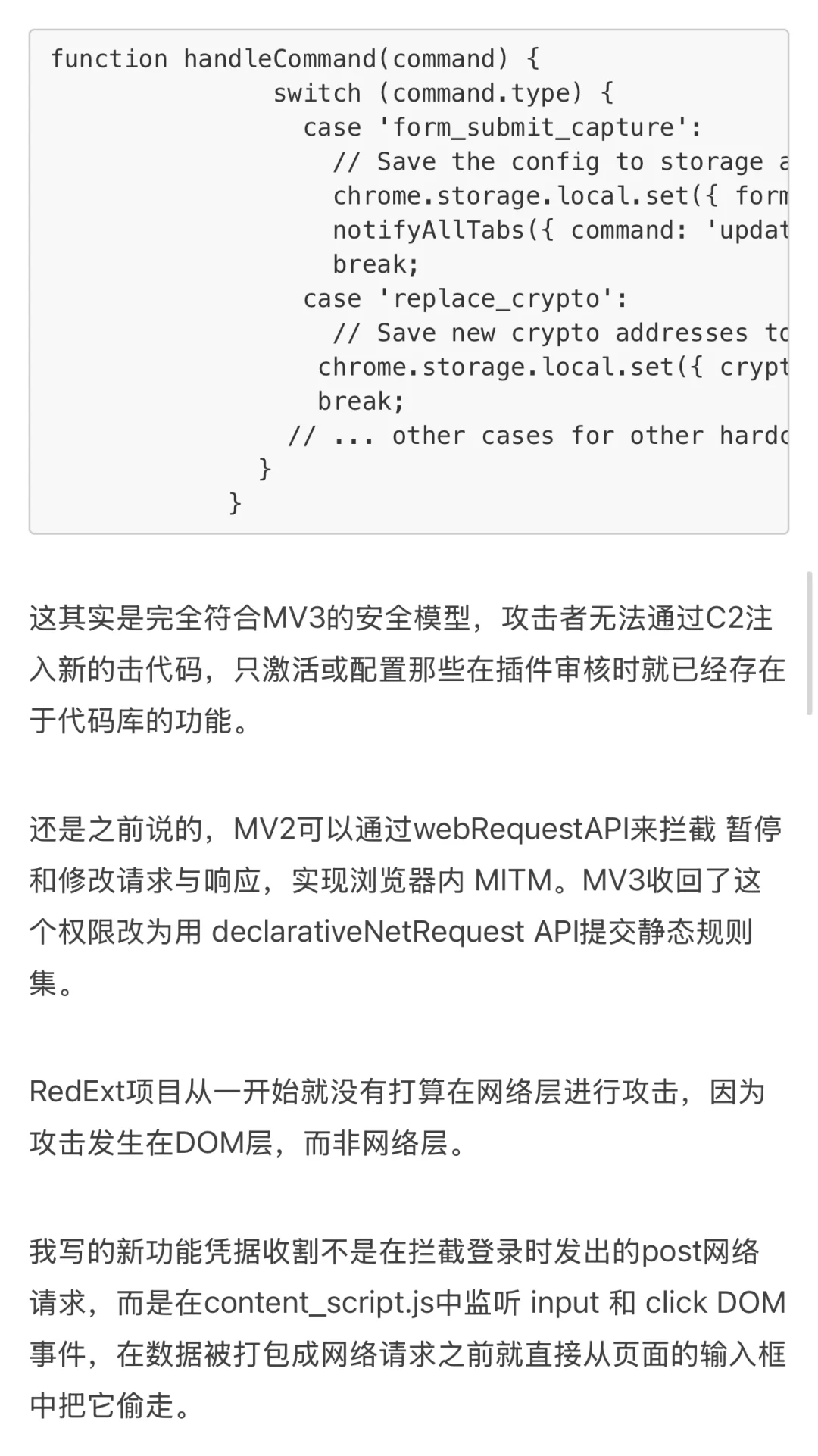

MV3基于上面的,绝对禁止加载插件包以外的 JS 代码,禁止动态执行机制,所有代码必须包含在安装包内,所以导致Payload必须硬编码和没有办法动态下发新的exploit,只能通过下发配置数据来控制已有的逻辑。

还有流量劫持权的收回,在MV2是可以拦截每一个网络请求,可以暂停它和修改 Header,修改Response Body然后放行,所以在浏览器内部就完美实施MITM。MV3不再直接接触请求数据,扩展只能向Chrome 提交RuleSet。

#网络安全 夜雨聆风

夜雨聆风