2款 Chrome 插件被发现窃取 90 万用户的 ChatGPT 和 DeepSeek 聊天内容

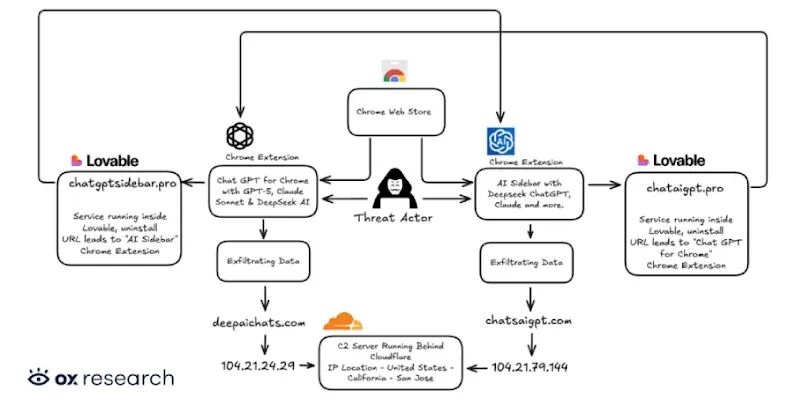

网络安全研究人员发现,Chrome 网上应用商店上出现了两个新的恶意扩展程序,其设计目的是将 OpenAI ChatGPT 和 DeepSeek 的对话内容以及浏览数据外泄到攻击者控制的服务器上。

这两个扩展程序累计拥有超过 90 万用户,其名称如下:

-

“Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI” -

“Chat GPT Sidebar with GPT-5, Claude, DeepSeek”

这一发现是在 Urban VPN Proxy 事件几周后得出的。Urban VPN Proxy 是另一款在 Google Chrome 和 Microsoft Edge 上拥有数百万安装量的扩展程序,此前已被发现在监视用户与人工智能 (AI) 聊天机器人的对话。安全公司 Secure Annex 已将这种利用浏览器扩展程序秘密捕获 AI 对话的策略命名为Prompt Poaching (提示词窃取)。

OX Security 的研究员 Moshe Siman Tov Bustan 表示,这两个新发现的扩展程序”被发现每 30 分钟就将用户的对话和所有 Chrome 标签页的 URL 外泄到一个远程 C2 服务器”。”该恶意软件通过请求用户同意收集’匿名、非身份识别的分析数据’来添加恶意功能,但实际上却是在外泄来自 ChatGPT 和 DeepSeek 会话的完整对话内容。”

据发现,这些恶意的浏览器扩展程序冒充了一款来自 AITOPIA 的合法扩展程序”Chat with all AI models (Gemini, Claude, DeepSeek…) & AI Agents”,该扩展拥有约 100 万用户。截至撰稿时,它们仍可在 Chrome 网上应用商店下载,不过”Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI” 的”精选”徽章已被移除。

一旦安装,这些恶意扩展会要求用户授予权限,以收集匿名的浏览器行为,据称是为了改善侧边栏体验。如果用户同意这种做法,其中嵌入的恶意软件就会开始收集有关已打开浏览器标签页和聊天机器人对话数据的信息。

为了实现后一个目的,它会在网页内查找特定的 DOM 元素,提取聊天信息,并将其存储在本地,随后再外泄到远程服务器 (“chatsaigpt[.]com” 或 “deepaichats[.]com”)。

此外,研究人员还发现,威胁行为者利用了一个名为 Lovable 的人工智能 (AI) 驱动的网页开发平台,来托管其隐私政策和其他基础设施组件 (“chataigpt[.]pro” 或 “chatgptsidebar[.]pro”),试图以此混淆其行为。

安装此类扩展程序的后果可能很严重,因为它们有可能外泄各种敏感信息,包括与 ChatGPT 和 DeepSeek 等聊天机器人共享的数据,以及网页浏览活动,包括搜索查询和内部公司 URL。

“这些数据可以被武器化,用于企业间谍活动、身份盗窃、定向钓鱼攻击,或者在地下论坛出售,” OX Security 表示。”那些有员工安装了这些扩展程序的组织,可能已经在不知不觉中暴露了知识产权、客户数据和机密商业信息。”

合法扩展程序也加入提示词窃取

此消息披露之际,Secure Annex 表示,其已发现合法的浏览器扩展程序,例如 Similarweb和 Sensor Tower 的 Stayfocusd—— 分别拥有 100 万和 60 万用户 —— 也参与了提示词窃取。

据悉,Similarweb 在 2025 年 5 月引入了监控对话的功能,并在 2026 年 1 月 1 日的一次更新中,添加了一个完整的服务条款弹窗,明确指出输入 AI 工具的数据正在被收集,以”提供对流量和参与度指标的深入分析”。2025 年 12 月 30 日的隐私政策更新也阐明了这一点:

-

此信息包括提示、查询、内容、上传或附加的文件(例如,图像、视频、文本、CSV 文件)以及您可能输入或提交给某些人工智能 (AI) 工具的其他输入,以及您可能从此类 AI 工具收到的结果或其他输出(包括此类输出中包含的任何附加文件)(”AI 输入和输出”)。 -

考虑到 AI 工具典型的 AI 输入和输出以及 AI 元数据的性质和一般范围,可能会无意中收集或处理到一些敏感数据。然而,处理的目的并非收集个人数据以识别您的身份。虽然我们无法保证所有个人数据都被移除,但我们确实会尽可能采取措施,移除或过滤掉您可能输入或提交给这些 AI 工具的标识符。

进一步的分析显示,Similarweb 通过加载一个包含针对 ChatGPT、Anthropic Claude、Google Gemini 和 Perplexity 的自定义解析逻辑的远程配置文件,使用 DOM 抓取或劫持了原生浏览器 API(如 fetch() 和 XMLHttpRequest())—— 类似于 Urban VPN Proxy 的情况 —— 来收集对话数据。

Secure Annex 的 John Tuckner 还提到,这种行为在 Similarweb 扩展的 Chrome 和 Edge 版本中都存在。Similarweb 的 Firefox 附加组件上次更新是在 2019 年。

Tuckner 表示:”很明显,提示词窃取已经到来,目的是捕获你最敏感的对话,而浏览器扩展程序就是其利用的载体。目前尚不清楚这是否违反了谷歌关于扩展程序应为单一目的构建且不应动态加载代码的政策。”

“这只是这一趋势的开始。更多公司将开始意识到这些洞察力是有利可图的。寻求变现途径的扩展程序开发者将会把类似营销公司提供的这类复杂库添加到他们的应用中。”

建议已安装这些扩展程序并担心隐私的用户,将其从浏览器中移除,并避免安装来自未知来源的扩展程序,即使它们带有’精选’标签。

原文:https://thehackernews.com/2026/01/two-chrome-extensions-caught-stealing.html

– END –

夜雨聆风

夜雨聆风