Burpsuite插件:autorize实现抓包实时越权漏洞检测

更多干货 点击蓝字 关注我们

注:本文仅供学习,坚决反对一切危害网络安全的行为。造成法律后果自行负责!

往期回顾

autorize介绍

插件概述

Autorize是BurpSuite 的一款专门用于检测越权漏洞的扩展插件,能够自动化测试 Web 应用中的水平越权和垂直越权问题。越权漏洞是 Web 应用中常见且危害较大的安全问题,Autorize通过模拟不同权限用户的访问行为,快速识别权限控制缺陷。

安装方法

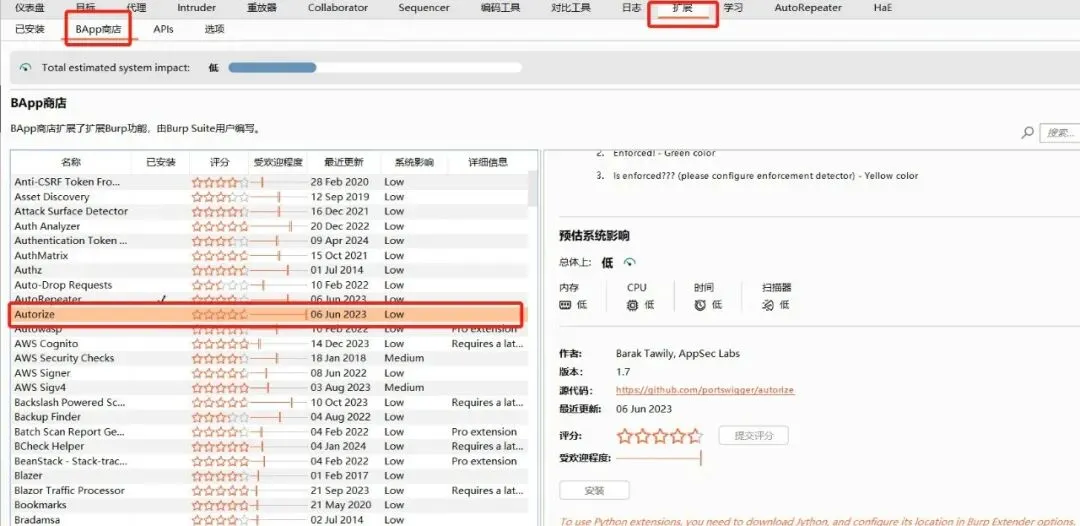

从 BAppStore 安装

1. 打开 Burp Suite2. 导航到 Extender → BApp Store3. 在搜索框中输入 "Autorize"4. 点击 "Install" 按钮安装插件

手动安装

1. 从 GitHub 或其他可靠来源下载 Autorize 插件的 JAR 文件2. 打开 Burp Suite3. 导航到 Extender → Extensions4. 点击 "Add" 按钮5. 选择下载的 JAR 文件并点击 "Next" 完成安装

autorize配置与使用

基本配置

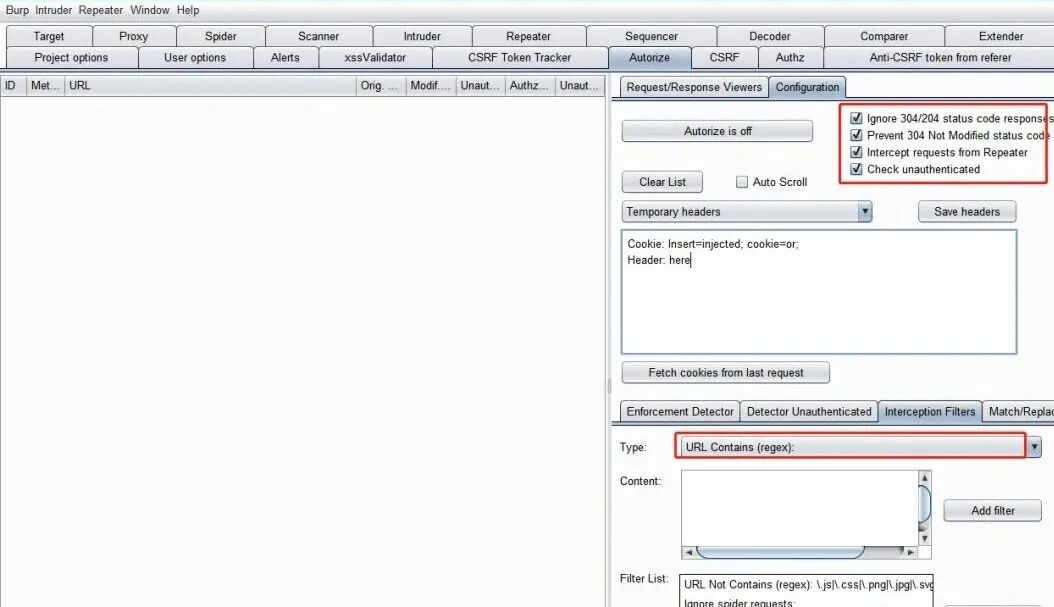

1. 安装完成后,在 Burp Suite 中会出现 “Autorize” 标签页

2. 配置以下核心参数:

Proxy Mode :选择代理模式,通常使用 "Intercept requests based on rules"Authorization Header :设置授权头,通常为 "Authorization"Unauthenticated Response :设置未认证响应的特征,用于识别未授权访问Forbidden Response :设置禁止访问响应的特征,用于识别权限不足

检测流程

1. 登录多个账号 :

使用不同权限的账号登录目标应用(如管理员账号和普通用户账号)分别获取这些账号的认证凭证(如 Cookie、Token 等)

2. 配置认证状态 :

在 Autorize 标签页中,设置 "Authorized Requester" 为高权限用户的凭证设置 "Unauthorized Requester" 为低权限用户或匿名用户的凭证

3. 开始检测 :

启用 Autorize 插件(点击 "Intercept is on")正常浏览目标应用,执行各种操作Autorize 会自动拦截请求并使用不同权限的凭证重新发送分析响应差异,识别越权漏洞

例如:

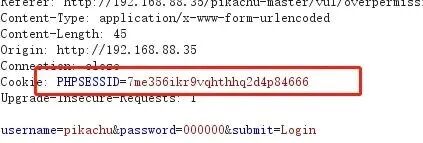

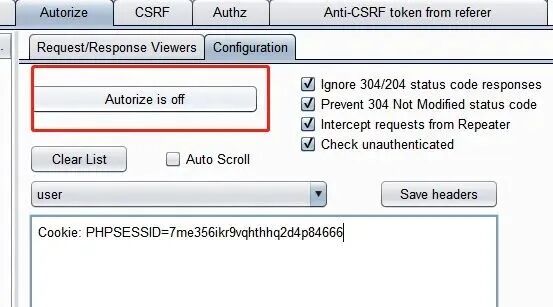

登录低权限用户获取cookie

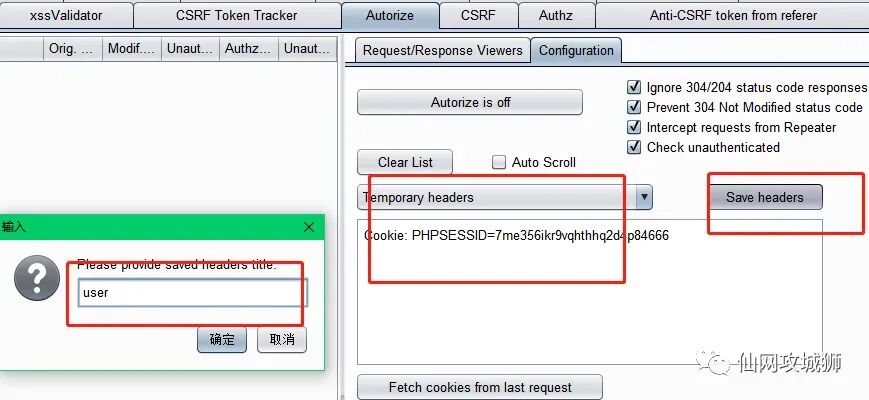

把cookie值复制到Autorize插件中并保存,随意命名一下。

开启捕获功能,点击一下

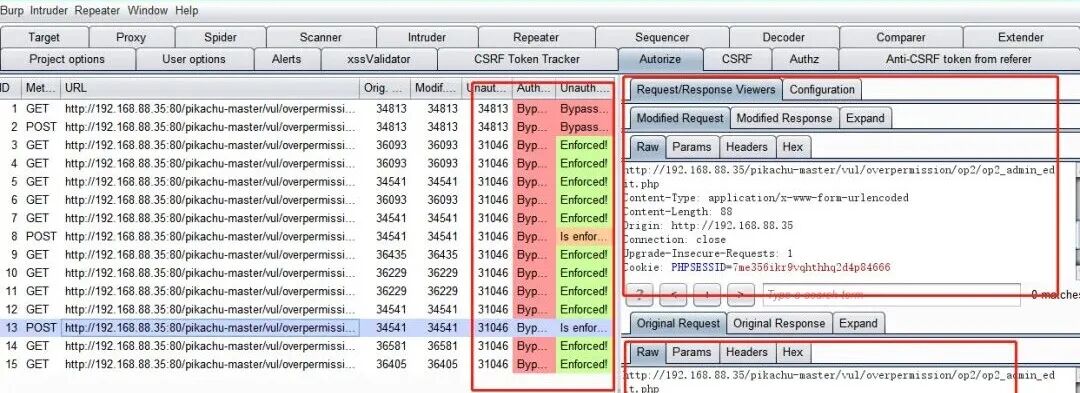

通过点击进行不同的操作来发送流量,登录管理员用户并浏览:

检测原理

Autorize 的核心检测原理是 对比不同权限用户对同一资源的访问结果 :

1. 请求拦截 :拦截通过 Burp Proxy 的 HTTP 请求2. 凭证替换 :使用配置的不同权限凭证替换原始请求中的认证信息3. 响应对比 :对比不同权限用户访问同一资源的响应4. 漏洞识别 :根据响应差异判断是否存在越权漏洞- 水平越权 :相同权限级别但不同用户间的资源访问- 垂直越权 :低权限用户访问高权限资源

结果分析

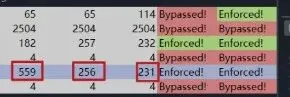

Autorize 使用颜色编码直观显示检测结果:

绿色 :请求正常,无越权问题黄色 :存在潜在越权问题,需要进一步验证红色 :确认存在越权漏洞蓝色 :请求被过滤或未处理

详细结果查看

点击具体请求可查看详细的请求/响应对比可导出检测结果为 CSV 或其他格式,便于后续分析

参考:https://developer.aliyun.com/article/1326542

夜雨聆风

夜雨聆风