K8s集群网络插件:Flannel/Calico/Cilium原理和使用场景

在K8s集群中,网络插件就像“交通指挥官”,负责让不同节点的Pod顺畅通信。Flannel、Calico、Cilium是最常用的三款插件,虽然是插件,但是必选项,否则pod之间无法通信。

在 Kubernetes 集群中,网络插件(Flannel/Calico/Cilium)是底层通信基石,Service、Ingress、Gateway API 是上层流量管理组件,二者是 **“地基” 与 “上层建筑”** 的依赖关系 —— 没有网络插件的 Pod 互通能力,Service 和 Ingress 就成了 “空中楼阁”。

👉 1. 轻量入门:Flannel

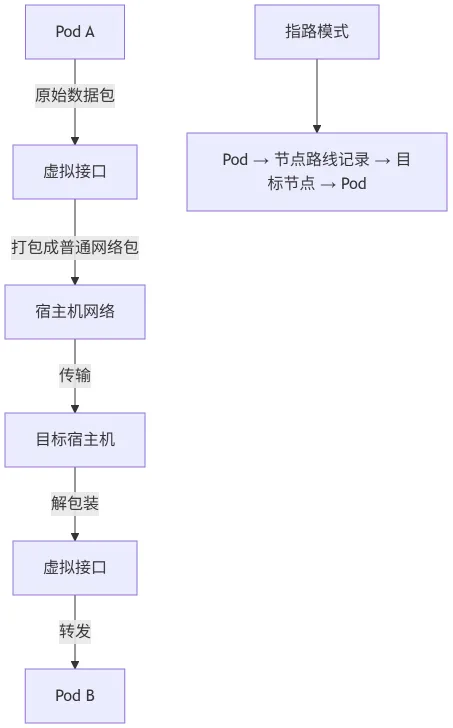

Flannel的核心思路是“简单能通就行”,主要有两种工作方式:默认的“包裹模式”(VXLAN)和更快速的“指路模式”(Host-GW)。

-

“包裹模式”会把Pod的数据包打包成普通网络包,通过宿主机网络传输,到目标节点后再解开包装;

-

“指路模式”则直接在节点上记录其他节点的Pod位置,不用打包直接转发,但要求所有节点在同一网络环境下。

👉 2. 稳定性能:Calico

-

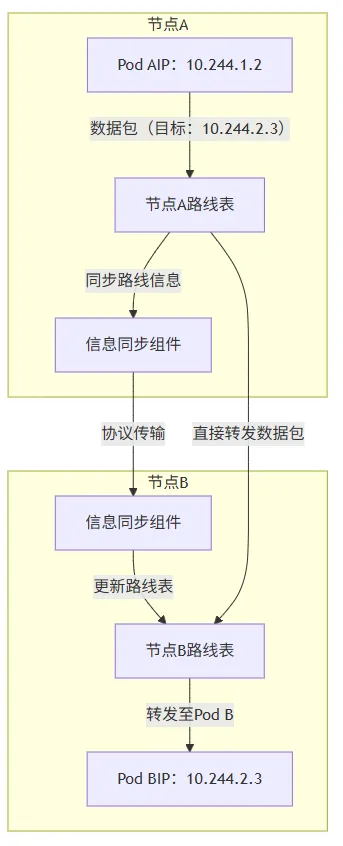

Calico追求“快速且安全”,核心是让Pod之间直接通信。它会让每个节点都变成“信息中转站”,通过专门的协议(BGP)互相同步Pod的位置信息,所有节点都知道整个集群的Pod分布,数据包不用打包就能直接找到目标Pod。

-

如果节点不在同一网络环境,也能开启“包裹模式”(IPIP/VXLAN),适配复杂环境。同时,它能精准控制哪些Pod可以互相访问,适合对安全要求高的场景。

-

可通过

NetworkPolicy管控 Service 后端 Pod 的访问权限(比如限制只有特定 Pod 能访问 Service),但仍依赖kube-proxy做负载均衡。

👉 3. 高效全能:Cilium

-

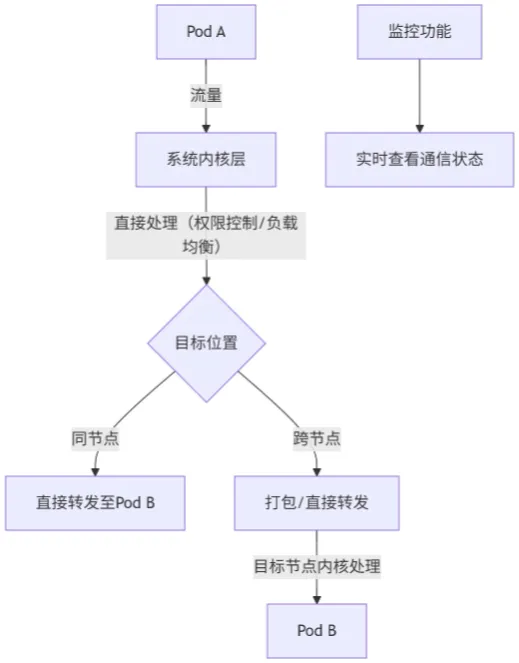

Cilium是新一代插件,靠“内核层直接处理”实现高速通信。传统插件处理流量要在系统不同层级切换,耗时较长;

-

可直接替代 kube-proxy,基于 eBPF 技术在内核层实现 Service 转发,相比传统 iptables 延迟降低 30% 以上; -

不仅支撑基础通信,还能对 Ingress 的七层流量(如 HTTP/GRPC)做细粒度策略管控(比如限制某个 HTTP 路径只能被特定 IP 访问),同时通过 eBPF 优化 Ingress Controller 与后端 Pod 的通信延迟。同时内置监控工具(Hubble),能实时看到Pod之间的通信状态,方便排查问题。

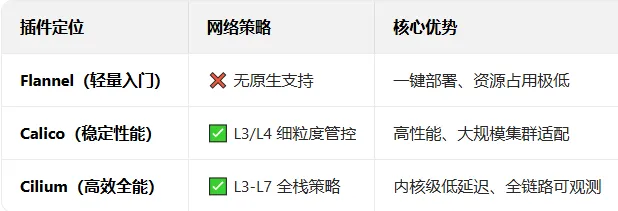

二、功能和场景对比

适合场景

-

Flannel:适合测试环境、PoC 验证、轻量业务集群,追求部署快、运维成本低。

-

Calico:适合金融、政务等核心业务,兼顾大规模集群扩展性与细粒度流量管控,物理网络可控时优先 BGP 直连模式。

-

Cilium:适合直播、实时支付、流处理等高并发场景,或需要 L7 层策略、Service Mesh 架构的进阶云原生集群,是未来趋势性选择。

-

刚接触K8s、搭建测试环境:选Flannel,简单省心,快速搞定网络

-

部署生产业务、需要控制Pod访问权限:选Calico,稳定可靠,支持大规模集群

-

业务并发高、需要低延迟,或想监控流量:选Cilium,性能强、功能全

-

同一机房简单环境:优先选Flannel指路模式或Calico直接通信模式;跨机房/复杂云环境:选Calico或Cilium

总结:选插件不用追新,匹配自己的需求就好。Flannel求快、Calico求稳、Cilium求优,根据集群规模和业务要求选择,就能搭建高效的K8s网络。

夜雨聆风

夜雨聆风