实战利器:Burp微信小程序解包插件

在移动应用安全渗透测试领域,微信小程序因轻量化、高普及率的特性,成为安全检测的重要目标。但小程序的wxapkg包加密、接口分散、敏感信息隐蔽等问题,往往让测试工作效率低下。今天给大家分享一款适配Burp的微信小程序渗透测试工具,一站式解决wxapkg解包、API提取、敏感数据检测等核心需求,大幅提升小程序安全测试效率。

一、工具核心能力

这款工具针对微信小程序渗透测试的痛点做了全方位优化,核心功能覆盖测试全流程:

|

|

|

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

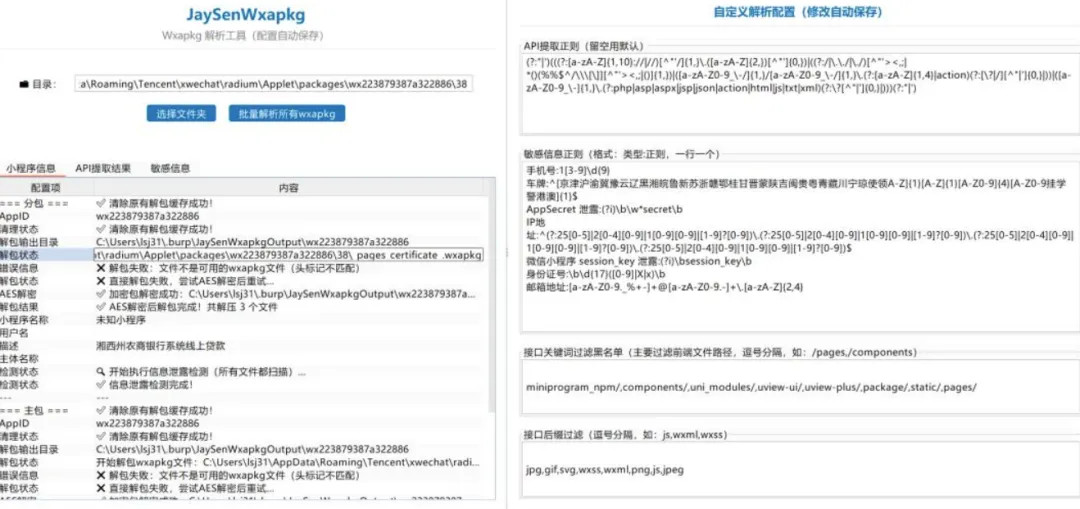

二、快速上手操作步骤

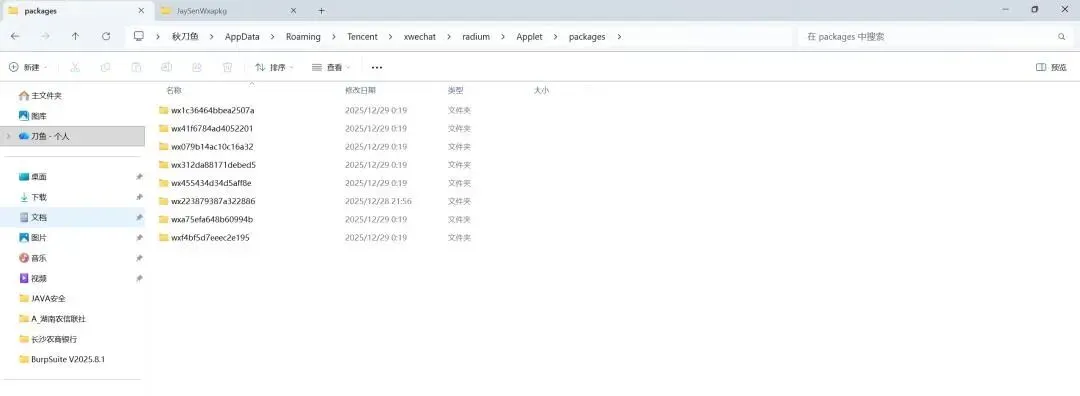

1. 定位微信小程序包存储路径

PC端微信小程序包默认存储路径为:

C:\Users\你的用户名\AppData\Roaming\Tencent\xwechat\radium\Applet\packages\

若未找到,可全局搜索“packages”文件夹。

2. 清理历史缓存包

该目录下会存储多个小程序的wxapkg包,为精准提取目标小程序信息,先删除所有历史包文件。

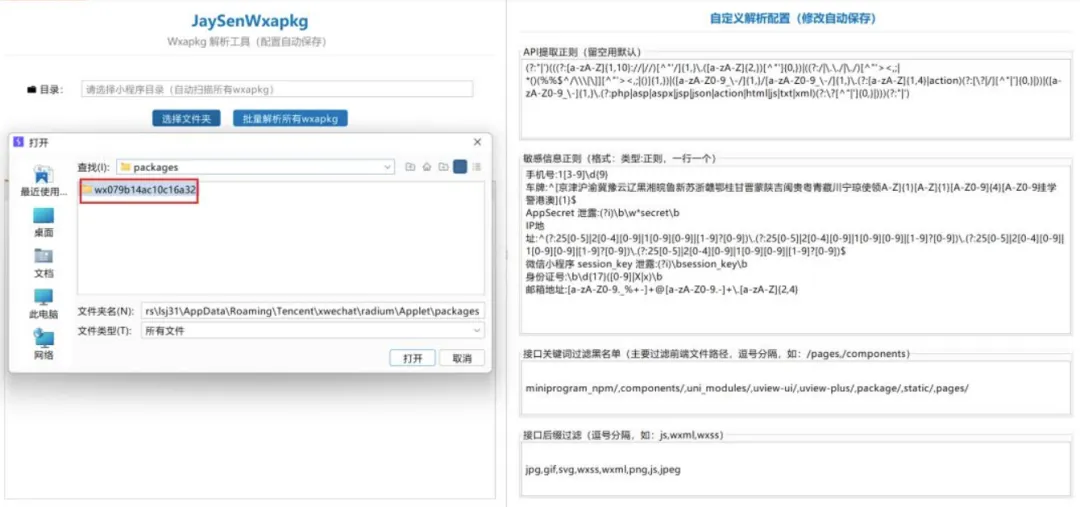

3. 加载目标小程序包

打开微信,启动需要检测的目标小程序,此时微信会重新生成该小程序的wxapkg包文件。

4. Burp插件提取分析

在Burp中打开该工具插件,选择小程序包所在文件夹,工具会自动批量解包所有主包/分包,提取API接口并检测敏感数据。

三、实用配置示例

1. 敏感信息检测正则

可直接复用以下规则,也可自定义扩展:

手机号:1[3-9]\d{9}车牌:^[京津沪渝冀豫云辽黑湘皖鲁新苏浙赣鄂桂甘晋蒙陕吉闽贵粤青藏川宁琼使领A-Z]{1}[A-Z]{1}[A-Z0-9]{4}[A-Z0-9挂学警港澳]{1}$AppSecret 泄露:(?i)\b\w*secret\bIP地址:^(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9]?[0-9])$微信小程序 session_key 泄露:(?i)\bsession_key\b身份证号:\b\d{17}([0-9]|X|x)\b邮箱地址:[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,4}2. API提取正则

(?:"|')(((?:[a-zA-Z]{1,10}://|//)[^"'/]{1,}\.([a-zA-Z]{2,})[^"']{0,})|((?:/|\.\./|\./)[^"'><,;| *()(%%$^/\\\[\]][^"'><,;|()]{1,})|([a-zA-Z0-9_\-/]{1,}/[a-zA-Z0-9_\-/]{1,}\.(?:[a-zA-Z]{1,4}|action)(?:[\?|/][^"|']{0,}|))|([a-zA-Z0-9_\-]{1,}\.(?:php|asp|aspx|jsp|json|action|html|js|txt|xml)(?:\?[^"|']{0,}|)))(?:"|')3. 前后缀黑名单(过滤前端无关路径/文件)

-

前缀黑名单: /pages/,/components/,/static/,/uni_modules/,uview-ui/ -

后缀黑名单: jpg,gif,svg,wxss,wxml,png,js,jpeg

四、使用注意事项

-

该工具仅用于合法合规的渗透测试场景,禁止用于未授权的攻击行为; -

不同版本微信的小程序包路径可能略有差异,若路径不符可自行排查; -

针对部分特殊加密的wxapkg包,解密成功率可能受加密方式影响,可结合其他工具辅助分析。

这款工具将微信小程序渗透测试的核心环节进行了自动化、可视化封装,能有效降低测试门槛,提升工作效率。无论是安全测试工程师还是渗透测试爱好者,都可以尝试将其融入日常测试流程中,挖掘小程序潜在的安全风险。

往期好文

往期好文

工具开源地址:https://github.com/Jaysen13/jaysenwxapkg

夜雨聆风

夜雨聆风