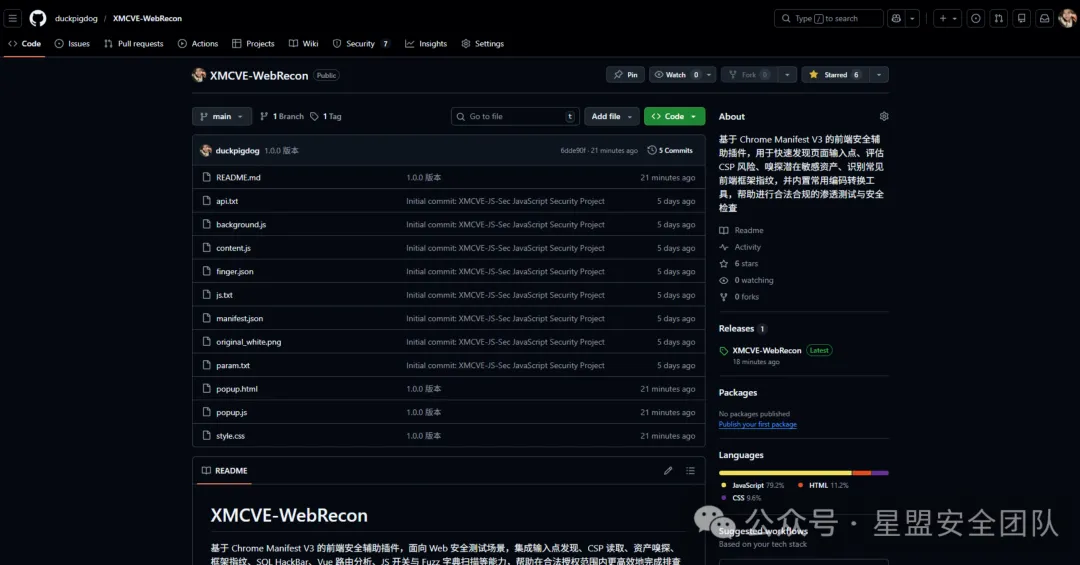

星盟安全团队自研集成化渗透测试插件

https://github.com/duckpigdog/XMCVE-WebRecon

HackBar(HackBar 交互与请求拼装思路)

Wappalyzer(前端技术栈/框架指纹思路)

VueCreak(Vue 路由守卫绕过)

FindSomething(从前端资源中提取接口、敏感信息)

幻影(参数/路径字典探测的思路)

User-Agent Switcher(UA 快捷切换的思路)

Disable JavaScript(按站点开关 JS 的思路)

AntiDebug_Breaker(JS 逆向神器)

功能总览(按标签页)

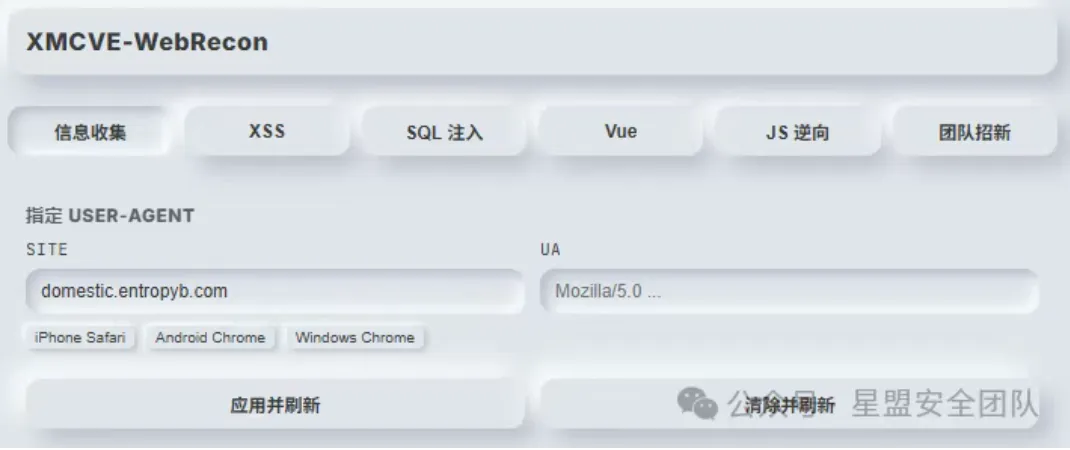

信息收集

1) 指定 User-Agent

预置 UA:iPhone Safari / Android Chrome / Windows Chrome

应用并刷新:将 UA 应用于当前站点并刷新页面

清除并刷新:恢复默认 UA 并刷新页面

显示当前站点(SITE)与当前 UA

2) 敏感信息收集

扫描资源:汇总当前页面 HTML 与已引用脚本 URL,并在后台抓取文本进行模式匹配

输出类别(并附带来源文件与行号):

IP:端口、完整 URL、绝对路径(/api/…)、相对路径(./../…)

域名、JWT、疑似 Key/Token、邮箱、手机号

加密/算法关键词(AES/RSA/MD5/SHA256/bcrypt 等)

敏感字段/凭据线索(password/token/access_token 等)

导出:JSON / TXT / CSV / XLSX

说明:XLSX 实际以 CSV 内容保存为 .xlsx,便于 Excel 直接打开

3) 框架指纹

识别指纹:识别常见前端框架/库及版本线索

输出版本来源:优先从全局对象/特征字段推断,其次从脚本文件名等线索推断

4) 蜜罐识别

检测蜜罐:对页面特征做快速检查,给出“可能存在蜜罐/无明显特征”的提示

5) Fuzz 扫描

用于基于字典批量探测资源/接口是否存在(以状态码与 Content-Length 作为线索),支持暂停/继续

JS 文件 Fuzz

字典:js.txt

目标:常见脚本路径/文件名组合

API Fuzz

字典:api.txt

目标:常见接口路径

接口 Fuzz

字典:param.txt

可填写 PATH:作为探测起点/前缀(例如 /web/pv)

结果展示

状态码:常见关注 200 / 302 / 403

Size:从响应头 Content-Length 提取

点击结果:在新标签打开对应 URL

XSS

1) 批量填充

批量填充:向当前页写入测试载荷

内置测试载荷为固定字符串,便于快速回归与对比

2) CSP 读取

读取 CSP:从后台缓存的响应头中读取 Content-Security-Policy(覆盖主文档与子帧),并展示拆分后的策略项

解析 Set-Cookie:从响应头中解析 Set-Cookie,区分 HttpOnly / 非 HttpOnly,辅助判断 Cookie 窃取/前端可见性

读取前端 Cookie:同时读取 document.cookie,展示页面当前前端可见的 Cookie 条目

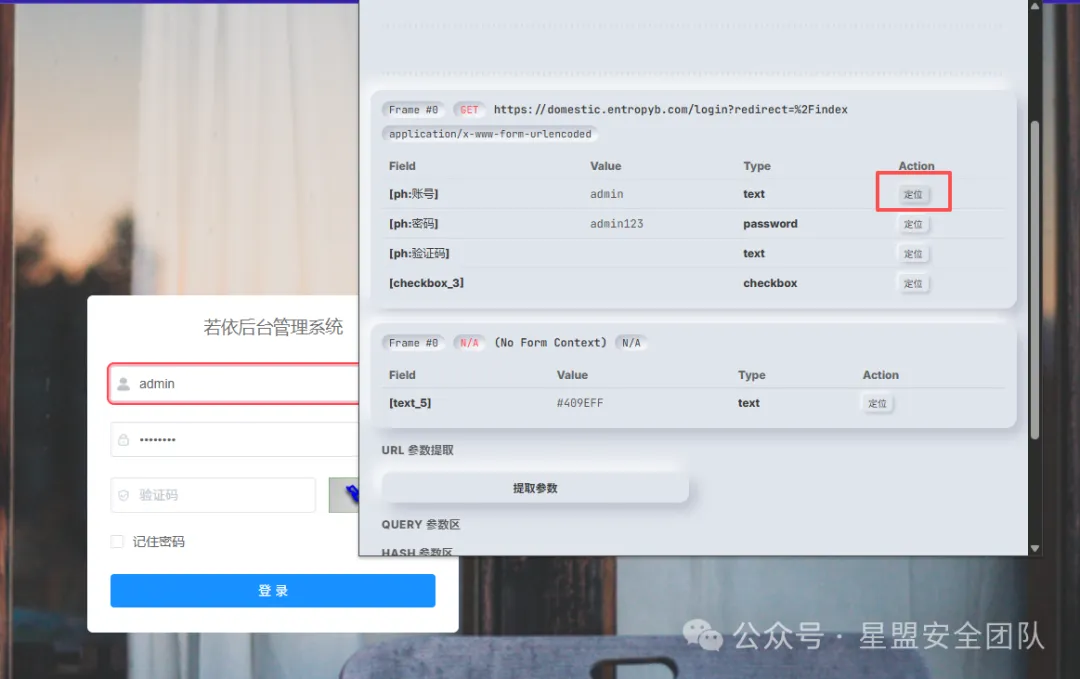

3) 表单/输入点分析

用于结构化展示页面表单与字段,便于快速定位可控参数:

展示:Frame 编号、Method、Action、Enctype

字段列表:Field、Value、Type、Hidden 标记

定位:点击“定位”联动到页面对应输入点并高亮

4) URL 参数提取

提取参数:从当前标签页 URL 中拆分并展示:

Query 参数区

Hash 参数区

Path 参数区

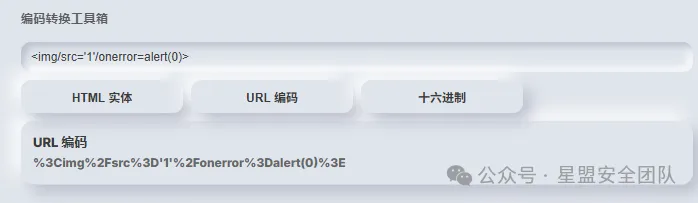

5) 编码转换工具箱

HTML 实体:对 payload 做 HTML entity 编码

URL 编码:对 payload 做 URL 编码

十六进制:生成十六进制转义形式

SQL 注入

用于快速构造并发送 HTTP 请求,配合“注入入口”做拼接/替换,辅助验证 SQLi 与边界行为

基础请求

METHOD:GET/POST/PUT/PATCH/DELETE

URL:目标 URL

从当前页填充:自动填充当前标签页 URL 等基础信息

发送请求:通过后台发起请求并回显结果(避免前端 CORS 限制)

注入入口

ENTRY:URL 参数 / POST 表单 / JSON / Cookie / Header

KEY:要注入/替换的参数名

PAYLOAD:注入载荷

ACTIONS:追加 / 替换

请求编辑区

Headers:自定义请求头

Cookie:自定义 Cookie

Body:支持 none / x-www-form-urlencoded / application/json / raw

TOOLS:复制 Curl、清空

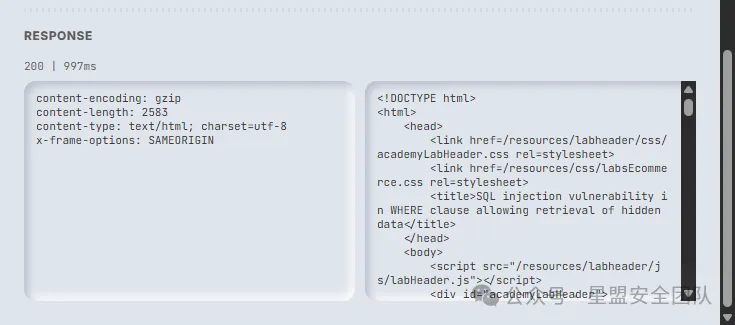

Response 回显

Meta:状态码与耗时

Headers:响应头

Body:响应体(超长会截断标注)

Vue

用于快速判断站点是否使用 Vue,并尽可能拿到更具体的版本线索与路由 URL 清单,以及辅助绕过前端路由守卫

检测 Vue 版本:通过 DevTools App 与挂载 DOM 属性等方式识别 Vue 版本号(Vue2/3 均支持)

导出路由:尝试从运行时路由器中导出路由并生成 URL 列表

复制 URL 列表:将导出的 URL 列表复制到剪贴板

Open All:批量在新标签打开导出的 URL(用于在授权范围内做快速面巡/对比)

绕过路由守卫:一键注入脚本拦截全局前置/解析守卫注册,缓解前端路由拦截(适合配合 DevTools 观察受保护路由)

JS 逆向

用于按站点开关 JavaScript,并注入多种 Anti-Debug 绕过脚本(便于观察 SSR 结果、降低前端干扰、辅助逆向分析与调试)

SITE:当前站点

JS STATUS:当前 JS 开关状态

禁用 JS:对当前站点禁用 JavaScript

启用 JS:对当前站点恢复 JavaScript

窗口尺寸检测绕过

无限 Debugger 绕过

Eval Debugger 绕过

toString 环境检测绕过

安装

打开 `chrome://extensions`

开启右上角“开发者模式”

点击“加载已解压的扩展程序”,选择本项目目录(例如 `d:\HackerTools\XMCVE-JS-Sec`)

固定扩展图标,便于随时打开弹窗

关于项目

本项目属于开源项目,将由星盟安全团队长期维护更新

夜雨聆风

夜雨聆风