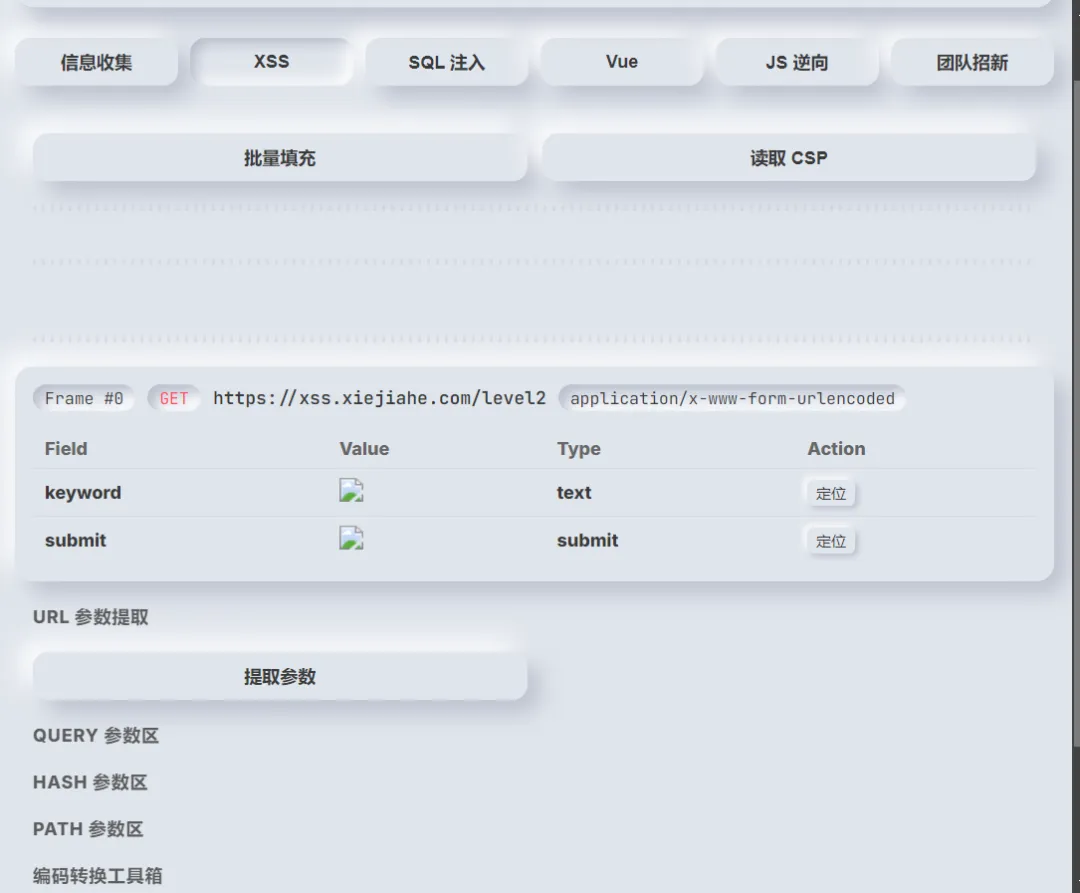

渗透测试辅助插件—XMCVE-WebRecon

免责声明

本文只做学术研究使用,不可对真实未授权网站使用,如若非法他用,与平台和本文作者无关,需自行负责!

-

地址:https://github.com/duckpigdog/XMCVE-WebRecon -

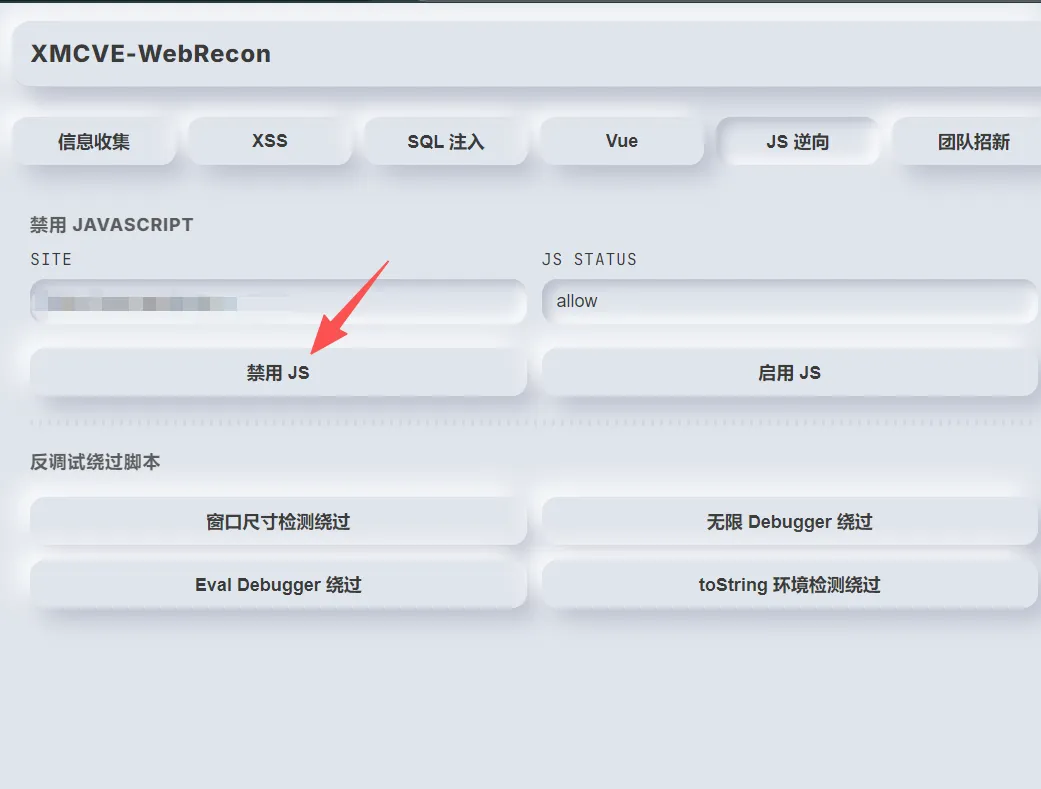

基于 Chrome Manifest V3 的前端安全辅助插件,面向 Web 安全测试场景,集成输入点发现、CSP 读取、资产嗅探、框架指纹、SQL HackBar、Vue 路由分析、JS 开关与 Fuzz 字典扫描等能力,帮助在合法授权范围内更高效地完成排查与验证 -

安装: -

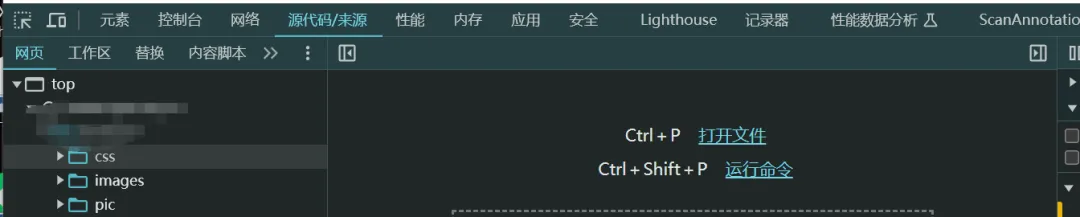

打开 chrome://extensions

-

开启右上角“开发者模式”

-

点击“加载已解压的扩展程序”

-

使用体验:

-

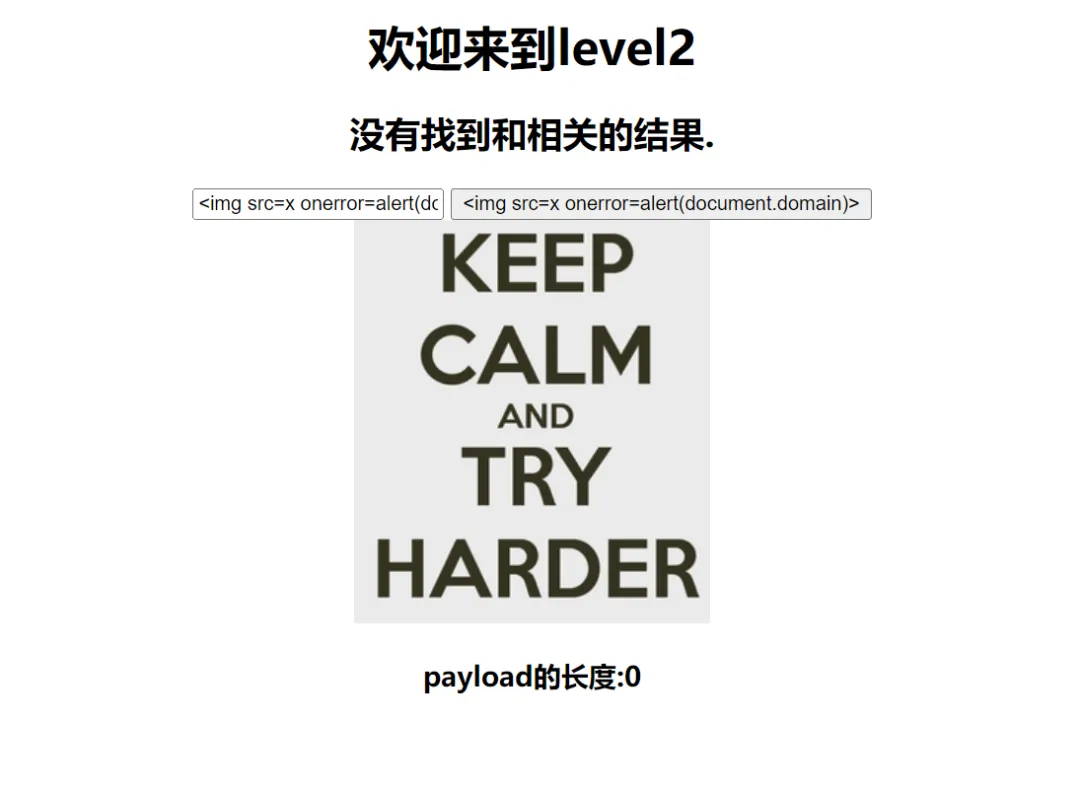

可能是新插件,所以感觉功能目前来说没那些成熟的插件好

-

或者是自己使用原因,导致插件没好好利用起来,具体的只有自己使用之后才能知道

-

指定User-Agent

-

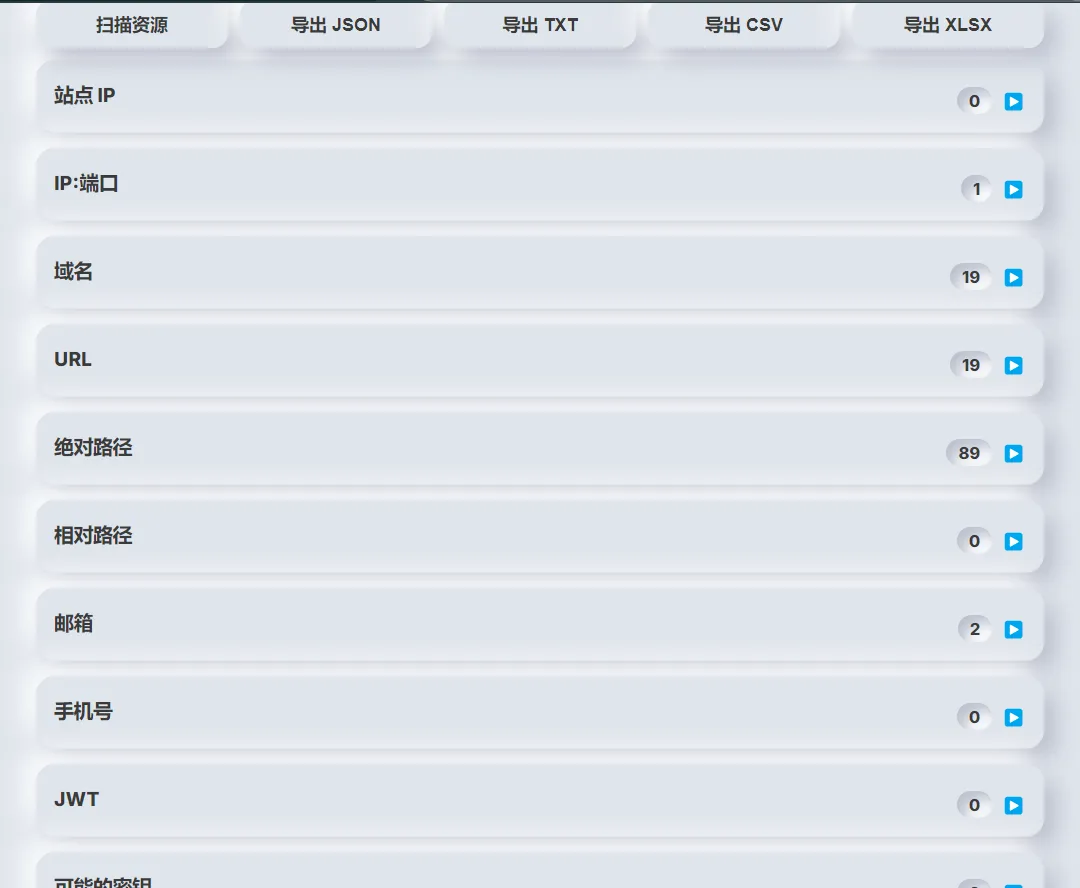

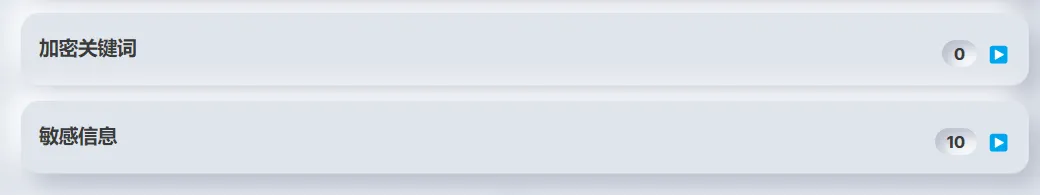

敏感信息收集(深度嗅探)

-

扫描资源:汇总当前页面 HTML 与已引用脚本 URL,并在后台抓取文本进行模式匹配

-

输出类别(并附带来源文件与行号):

-

IP:端口、完整 URL、绝对路径(/api/…)、相对路径(./../…)

-

域名、JWT、疑似 Key/Token、邮箱、手机号

-

加密/算法关键词(AES/RSA/MD5/SHA256/bcrypt 等)

-

敏感字段/凭据线索(password/token/access_token 等)

-

导出:JSON / TXT / CSV / XLSX

-

说明:XLSX 实际以 CSV 内容保存为 .xlsx,便于 Excel 直接打开

-

CSV格式:导出乱码

-

XLSX格式:导出打不开

-

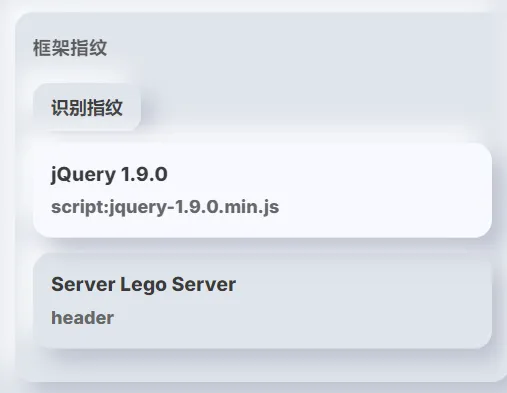

框架指纹

-

蜜罐识别

-

Fuzz 扫描(字典探测)

-

JS 文件 Fuzz

-

字典:js.txt

-

目标:常见脚本路径/文件名组合

-

可自行DIY

-

API Fuzz

-

字典:api.txt

-

目标:常见接口路径

-

可自行DIY

-

接口 Fuzz

-

字典:param.txt

-

可填写 PATH:作为探测起点/前缀(例如 /web/pv)

-

可自行DIY

-

结果展示

-

状态码:常见关注 200 / 302 / 403

-

Size:从响应头 Content-Length 提取

-

点击结果:在新标签打开对应 URL(扫描完成之后看不到内容)

-

目前感觉没那么好用,可能方法不对

-

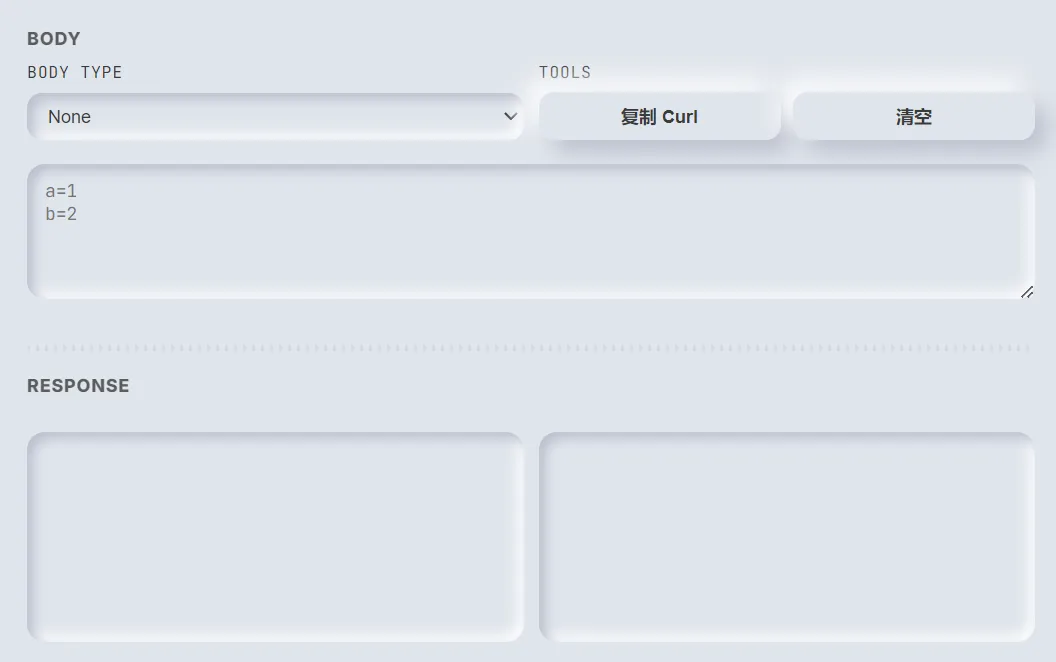

CSP读取

-

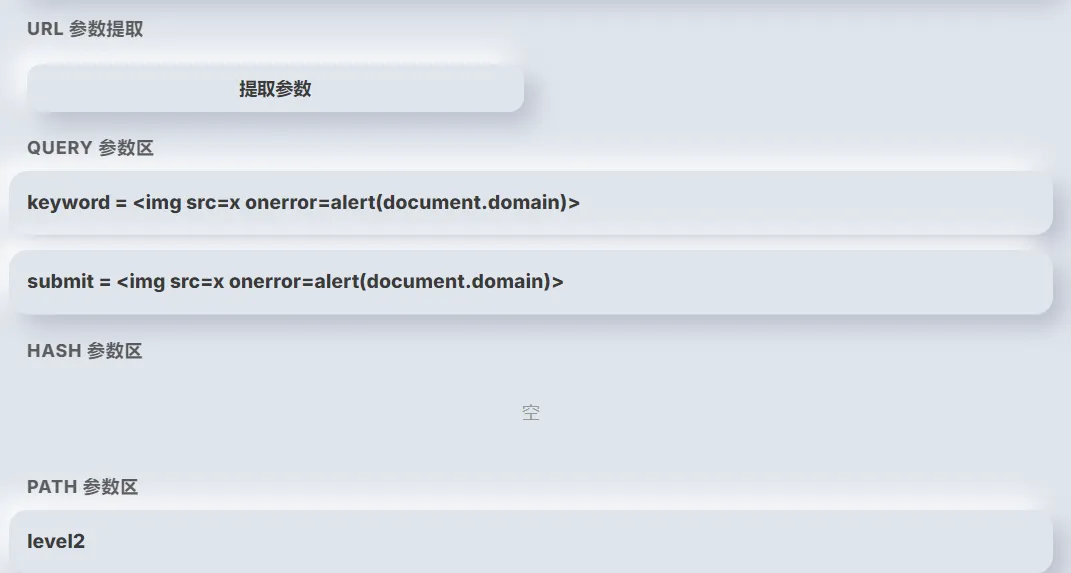

URL 参数提取

-

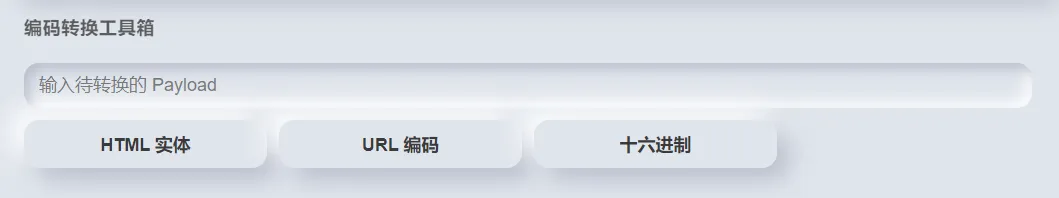

编码转换工具箱

-

具体实际效果没看到,找了十几个Vue的都没看到实际效果,可能方法不对

夜雨聆风

夜雨聆风