软件开发与互联网行业源代码防泄密解决方案

行业背景与挑战

对于软件外包、游戏开发、互联网平台及系统集成商而言,源代码不仅仅是数据,更是企业的核心资产与竞争壁垒。然而,由于研发人员流动性大、外包协作频繁、技术交流多,企业面临着严峻的泄密风险:

-

人员流动风险: 核心开发离职拷贝代码,带到竞争对手公司。

-

外包监管盲区: 外包人员权限难以管控,私自留存项目源码。

-

传输途径多样: 通过Git私有库、网盘、IM工具(微信/钉钉)或邮件随意发送代码片段。

-

缺乏审计证据: 泄密事件发生后,无法追溯是谁、在什么时候、通过什么方式泄露了数据。

核心保护对象

本方案重点对以下核心资产实施“透明化”与“强管控”:

-

源代码文件: 覆盖 Java, C++, Python, Go, JavaScript, Swift 等主流开发语言源文件。

-

核心算法与模型: AI模型文件、算法逻辑文档、数据库结构设计。

-

技术文档: 需求规格说明书、技术架构图、API 接口文档。

洞察眼MIT系统:场景化解决方案

针对研发环境的特殊性(需要频繁编译、调试、使用Git/SVN),洞察眼MIT系统提供“无感加密 + 行为审计”的双重防护策略,既保障安全,又不影响开发效率。

A. 核心策略:源代码透明加密(无感防护)

-

进程级智能加密:

-

原理: 指定开发工具(如 IntelliJ IDEA, Eclipse, VS Code, Visual Studio, Xcode 等)为受控进程。

-

效果: 程序员编写的代码在保存时自动加密。在公司内部电脑上,打开、编译、运行一切正常(透明无感);一旦非法拷贝出公司(如通过U盘、QQ发送),文件将显示乱码或无法打开。

-

编译兼容: 完美解决加密后代码编译报错的问题,支持各类编译器和版本管理工具(Git, SVN)。

B. 行为管控:封堵泄密漏洞

-

剪贴板控制: 禁止将加密的源代码片段复制/粘贴到非受控程序(如个人微信、网页邮件)中,但允许在IDE内部互相复制。

-

截屏/录屏管控: 对敏感窗口(如代码编辑器)添加屏幕水印(显示员工姓名+时间),震慑拍照泄密行为;同时禁止第三方软件截屏。

-

外设与端口管理: 禁用或只读USB存储设备,禁止手机MTP连接传输文件。

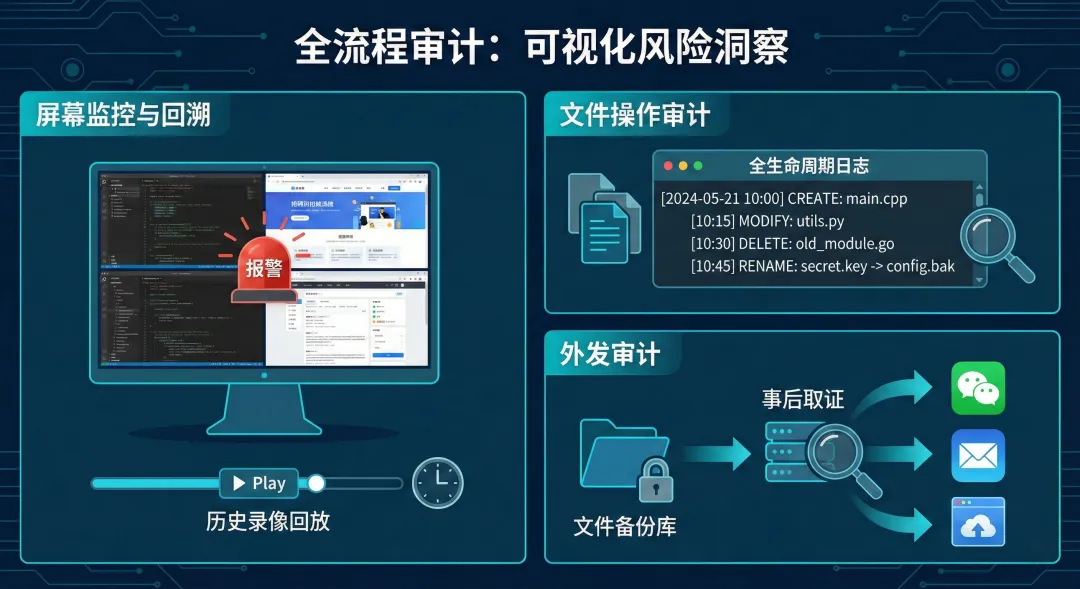

C. 全程审计:可视化风险洞察

-

屏幕监控与回溯: 实时查看员工屏幕画面,支持历史屏幕录像回放。当监测到敏感操作(如大量删除代码、频繁访问招聘网站)时,系统自动触发报警并截屏。

-

文件操作审计: 记录所有源代码文件的创建、修改、删除、复制、重命名等全生命周期日志。

-

外发审计: 监控并记录通过IM工具、邮件、浏览器上传的代码文件,支持文件备份,便于事后取证。

典型应用场景

| 场景 | 痛点描述 | 洞察眼MIT系统对策 |

| 场景一:离职交接 | 员工离职前通过U盘或网盘恶意拷贝核心代码。 | U盘管控 + 离线策略:禁止U盘使用;即使电脑离线,加密策略依然生效,拷贝出去的文件全是乱码。 |

| 场景二:外包协作 | 外包人员自带电脑接入内网,难以管理。 | 准入控制 + 落地加密:外包电脑必须安装客户端才能接入网络/拉取代码;拉取到本地的代码自动加密,且无法再次传出。 |

| 场景三:远程办公 | 员工在家办公,家庭网络环境不可控。 | 远程监控 + 屏幕水印:开启屏幕水印防止拍照;所有操作日志实时上传服务器,管理端可随时查看工作状态。 |

| 场景四:Git/SVN协作 | 代码上传到GitHub/GitLab私有库时的安全。 | 加密上传/明文上传配置:可配置上传到服务器自动解密(确保服务器代码可用),下载到本地自动加密(确保终端安全)。 |

方案价值

守住底线: 确保核心源代码“拿不走、看不懂、改不了”。

效率无损: 采用内核驱动层透明加密技术,不改变开发人员原有编码习惯,不降低编译速度。

合规免责: 详尽的日志审计功能,为企业应对法律纠纷提供强有力的电子证据。

夜雨聆风

夜雨聆风