ParamX 插件重磅发布!助力未授权测试,参数提取与Fuzz构造一步到位

0x01 工具介绍

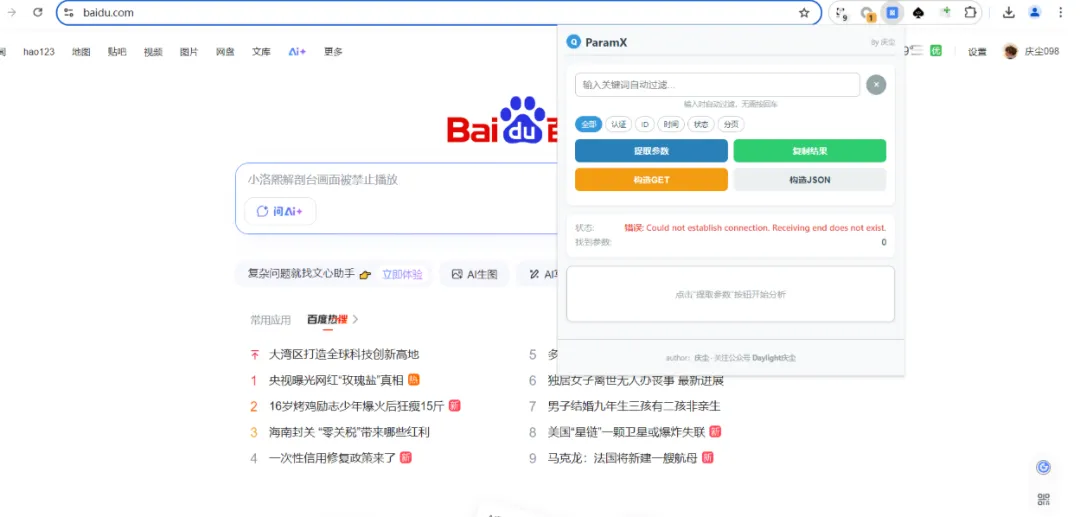

未授权测试中,参数缺失往往成为突破卡点——路由与接口已锁定,却因缺少关键参数或有效值被迫停滞,大量潜在漏洞难以挖掘。基于长期测试痛点,ParamX 插件应运而生。插件以 JS 静态分析为核心,精准适配对象属性、解构变量、API 请求参数等多元场景,全量提取目标 JS 中的参数特征。无需依赖复杂流程或历史数据,一键即可完成参数归集与 Fuzz payload 构造,完美解决“无参可测”的行业困境。无论是 POST JSON、键值对传参还是 GET 请求,均能高效适配,90% 以上场景覆盖度大幅提升测试效率,让未授权测试不再折戟于参数关,为安全测试人员提供更高效的突破工具。

注意:现在只对常读和星标的公众号才展示大图推送,建议大家把渗透安全HackTwo“设为星标⭐️“否则可能就看不到了啦!

下载地址在末尾 #渗透安全HackTwo

0x02 功能简介

✨ 主要特性

-

历史数据包泄露 -

定位js中接口所在的代码块 -

同源功能点参数 -

参数fuzz——利用json多加参数不会报错的特性

以上手法失效时,可尝试使用本插件

定位到缺少参数的接口所在的js文件

Tips:如果用的是findsomething捕获到的接口,可以直接右键对应接口,findsomething会自动复制,再左键点击箭头,直接追进接口所在的js文件

再ctrl+f。ctrl+v,回车就能直接定位到对应代码块了

再ctrl+f。ctrl+v,回车就能直接定位到对应代码块了

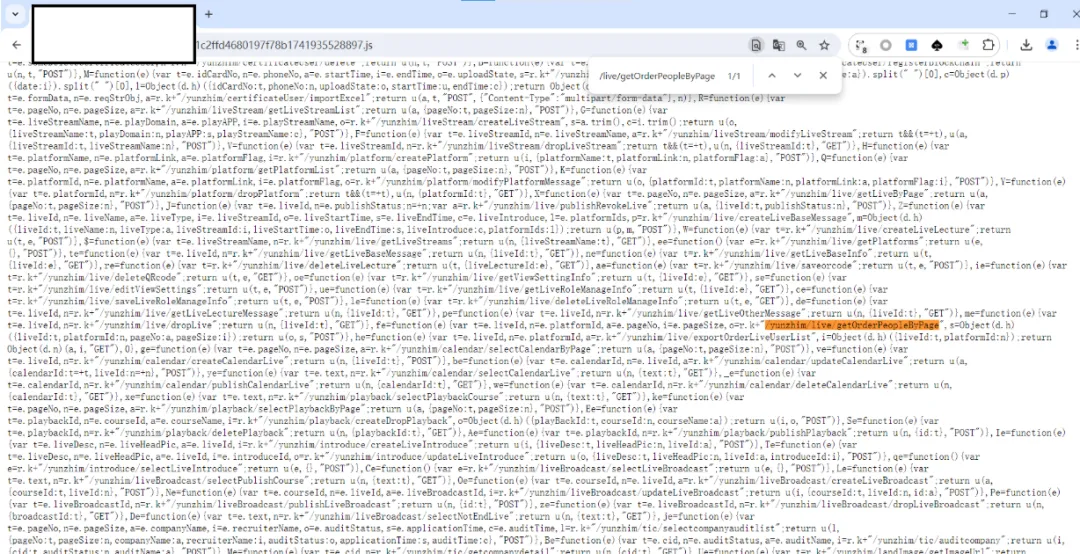

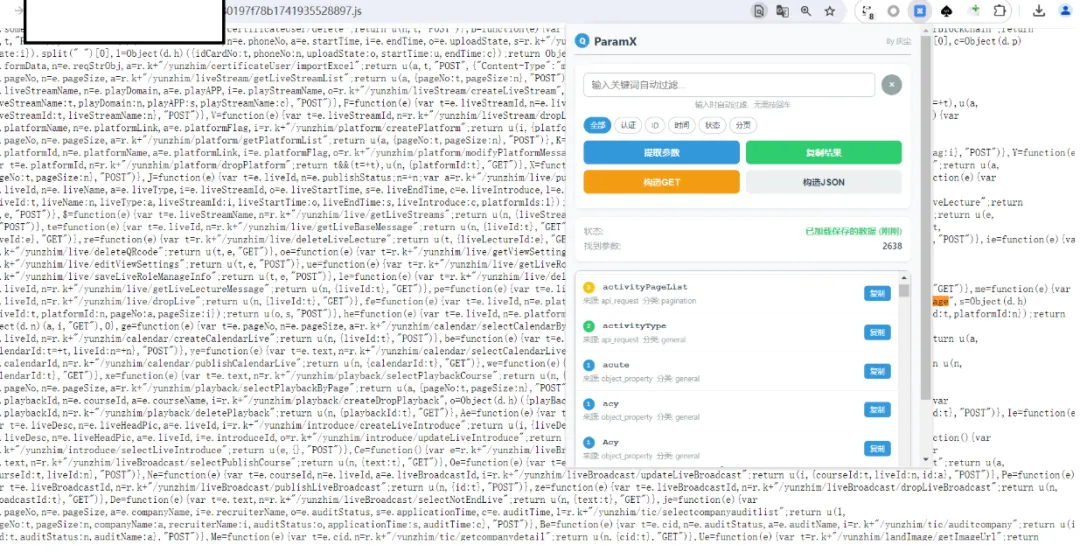

这里是随便找个js举个例子,这个接口可以看到是有标明参数的,我们正常演示插件即可,打开插件,点击提取参数

-

如果是POST-JSON传参,就直接点构造json就行,会自动给所有参数值赋1,并改为json体格式 -

如果是POST-键值对传参,就直接点击GET,全部放上去也行 -

如果是GET请求,也是点击构造GET,但注意:GET传参有大小限制,基本只能支持小几百个参数,可以选择分批构造,或优先测试高优先级提取结果参数

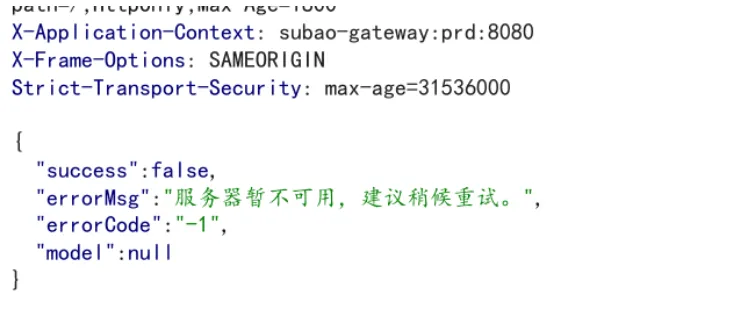

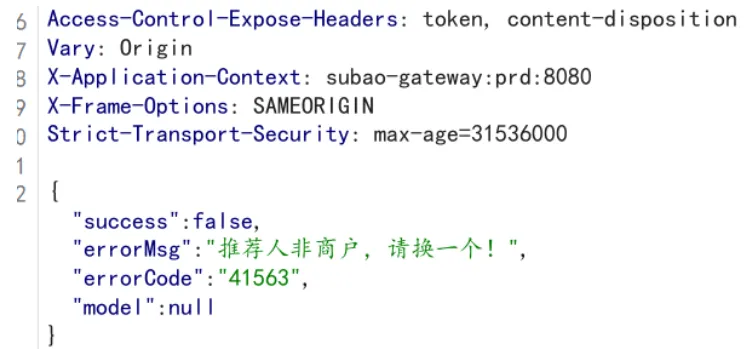

携带构造好的参数访问时,回显如下

说明我们构造的参数中,存在某个参数代表推荐人信息,且这个参数是接口所需参数。然后再去二分法找到这个参数,进行后续测试即可

0x03更新说明

修复bug0x04 使用介绍

📦使用指南

打开Chrome扩展管理页:打开Google Chrome浏览器,在地址栏输入 chrome://extensions/ 并回车,或通过浏览器右上角“三个点”→“更多工具”→“扩展程序”进入管理页面。

TIPS

首次加载报错

首次加载后,点击提取出现该报错,是由于页面没有加载js,只需要刷新一下页面即可,后续就不会出现这个问题了

0x05 内部VIP星球介绍-V1.4(福利)

如果你想学习更多渗透测试技术/应急溯源/免杀工具/挖洞SRC赚取漏洞赏金/红队打点等欢迎加入我们内部星球可获得内部工具字典和享受内部资源和内部交流群,每天更新1day/0day漏洞刷分上分(2026POC更新至5212+),包含全网一些付费扫描工具及内部原创的Burpsuite自动化漏洞探测插件/漏扫工具等,AI代审工具,最新挖洞技巧等。shadon/Zoomeye/Quake/Fofa高级会员,CTFShow等各种账号会员共享。详情点击下方链接了解,觉得价格高的师傅后台回复” 星球 “有优惠券名额有限先到先得❗️啥都有❗️全网资源最新最丰富❗️(🤙截止目前已有2400+多位师傅选择加入❗️早加入早享受)

免责声明

获取方法

公众号回复20260206获取下载

最后必看-免责声明

文章中的案例或工具仅面向合法授权的企业安全建设行为,如您需要测试内容的可用性,请自行搭建靶机环境,勿用于非法行为。如用于其他用途,由使用者承担全部法律及连带责任,与作者和本公众号无关。本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用。如您在使用本工具或阅读文章的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。本工具或文章或来源于网络,若有侵权请联系作者删除,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

往期推荐

渗透安全HackTwo

微信号:关注公众号获取

后台回复星球加入:知识星球

扫码关注 了解更多

夜雨聆风

夜雨聆风