警报!OpenClaw插件生态惊现“核弹级”漏洞,你的AI助手可能正在被操控

安全防线正在崩塌

近日,安全团队对OpenClaw插件生态系统进行深度安全审计,结果触目惊心:51项已验证漏洞中,18项被判定为严重级别,其中甚至包含两个CVSS 10.0满分的远程代码执行漏洞。这意味着,你的AI助手可能正在被恶意插件操控,而你还浑然不知。

01 架构缺陷:一荣俱荣,一损俱损

OpenClaw的插件架构存在致命的设计缺陷。409个组件共享单一Node.js进程,这意味着整个系统处于“零隔离”状态。一旦某个插件被攻破,攻击者就能像多米诺骨牌一样,轻松接管整个系统。

更可怕的是,250多个SDK API没有任何权限控制。插件可以像拥有“上帝视角”一样,随意调用敏感操作,包括执行系统命令、覆盖核心配置。而凭据信息通过 process.env 全局暴露,内存和文件系统完全共享,这无疑是为攻击者打开了方便之门。

02 高危漏洞:核弹级威胁

在发现的漏洞中,有几个“核弹级”威胁尤为引人关注:

ECO-001/002(CVSS 10.0):模板引擎和Cron调度器存在远程代码执行漏洞,攻击者无需任何权限即可在服务器上执行任意代码。

ECO-003(CVSS 9.8):Coding Agent的 –yolo 模式允许无确认系统命令执行,这相当于给了恶意代码一张“免检通行证”。

ECO-007(CVSS 9.8):区块链支付模块无金额限制和审批流程,资金安全面临直接威胁。

03 AI特有威胁:防不胜防的“软肋”

除了传统漏洞,AI系统还面临着特有的安全挑战:

提示词注入:攻击者通过精心构造的输入,直接操控Agent的行为逻辑。审计中发现了1,108例此类攻击。

记忆投毒:攻击者通过污染LanceDB向量数据库,实现跨会话的持久化攻击,让恶意行为“阴魂不散”。

角色覆盖:通过覆盖Agent的角色指令,攻击者可以完全劫持其决策逻辑,让AI“叛变”。

04 供应链风险:信任危机

ClawHub插件市场的供应链安全状况同样令人担忧。24.9%的Skill(1,126个)被判定为恶意。攻击者利用仿冒命名诱导用户安装,一旦得手,便通过base64编码植入Atomic Stealer等恶意载荷,窃取凭据和数据。

05 修复建议:亡羊补牢,犹未晚矣

面对如此严峻的安全形势,建议立即采取以下措施:

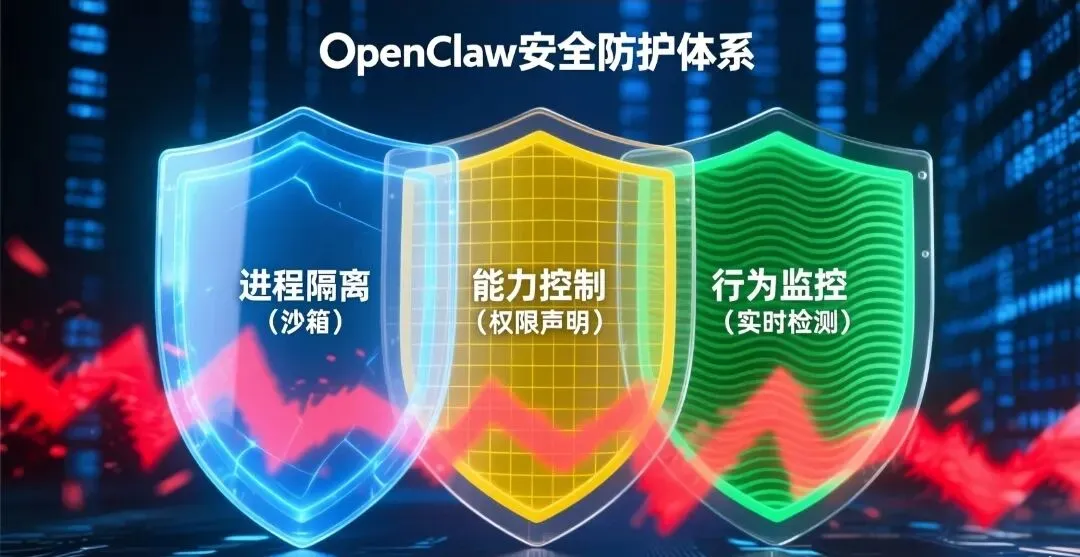

实施进程隔离:引入bwrap或gVisor沙箱技术,将插件运行在隔离环境中,避免“一损俱损”。

引入能力声明模型:遵循最小权限原则,插件只能访问其声明过的资源。

部署行为监控:实时检测凭据访问、指令注入等异常行为。

强制内容签名:对SKILL.md内容进行签名和完整性校验,确保插件未被篡改。

结语:当前OpenClaw系统在处理敏感数据或生产部署方面存在巨大风险。在修复这些架构级缺陷之前,建议用户谨慎使用,并密切关注官方安全更新。安全无小事,防范于未然才是上策.

夜雨聆风

夜雨聆风