App 接口安全:被低估的系统安全边界

点击蓝字 关注我们

前言

在一些安全认知中,App 安全往往被理解为“反编译”“加固”“防抓包”等客户端能力。但在真实攻防场景中,安全事件的根源却常常不在 App 本身,而在它背后那些被长期忽视的接口。

这些接口承载着用户身份、业务逻辑和核心数据,本应是系统最重要的安全边界,却在实际工程中被当作“前端已经限制过的能力”,默认处于一种被信任的状态。正是这种隐形信任,让接口从数据通道,演变成攻击者最稳定、最高效的入口。

一

App 接口到底“危险”在什么地方?

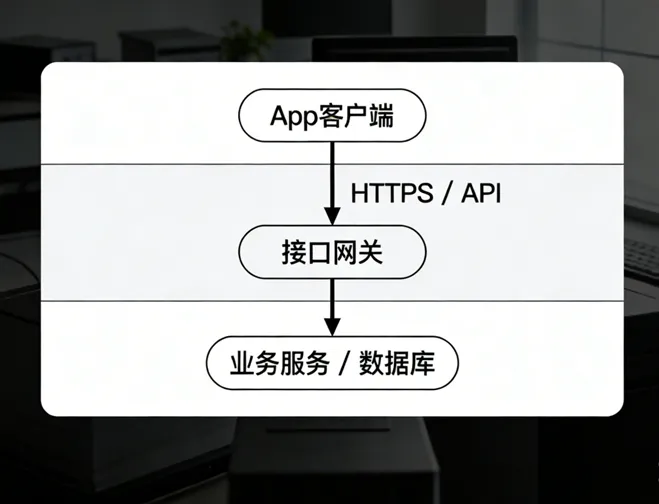

从架构上看,App 接口是客户端与服务端之间最主要的通信通道。所有登录、下单、转账、配置变更、数据查询,最终都会被抽象为一次接口调用。

理论上,接口层应该是权限判断最严格、逻辑最完整的地方。但在实际项目中,接口往往承担了“被调用就执行”的角色,而不是“先判断是否有资格调用”。

一个常见的开发心态是:“这个按钮前端已经控制了,普通用户点不到。” 但攻击者从来不会“点按钮”,他们只关心:这个接口能不能被我直接调用?

二

为什么接口会被默认“信任”?

在大量 App 项目中,权限判断的环节被拆散在多个位置,且关键校验环节缺失:1、登录状态仅在客户端存储,未在接口层做有效校验;2、按钮可见性仅在前端做控制;3、接口仅实现基础功能,未嵌入任何权限、状态校验逻辑。这种设计在功能实现上是可用的,但在安全层面却存在极大隐患。

一旦攻击者绕过 App 直接调用接口,所有前端的限制手段都会完全失效。

POST /api/user/updateRoleAuthorization: Bearer user_token{"userId": "10086","role": "admin"}

如果接口本身没有校验调用者是否具备管理员权限,那么 “角色变更” 这个核心能力,本质上就是对所有登录用户开放的

同时,很多接口在设计时隐含了大量业务假设:1. 假设接口调用顺序合法;2. 假设请求参数来自可信页面;3. 假设接口调用频率为正常用户行为。但这些假设在真实的攻防对抗中,几乎都会被攻击者逐一打破。

// 正常流程:// 创建订单 -> 支付 -> 发货// 攻击者行为:// 直接调用“发货接口”{"orderId": "123456"}

如果接口没有校验订单的当前状态,攻击者就能直接触发越权的业务行为,造成业务流程混乱。

三

接口问题是如何演变成业务风险?

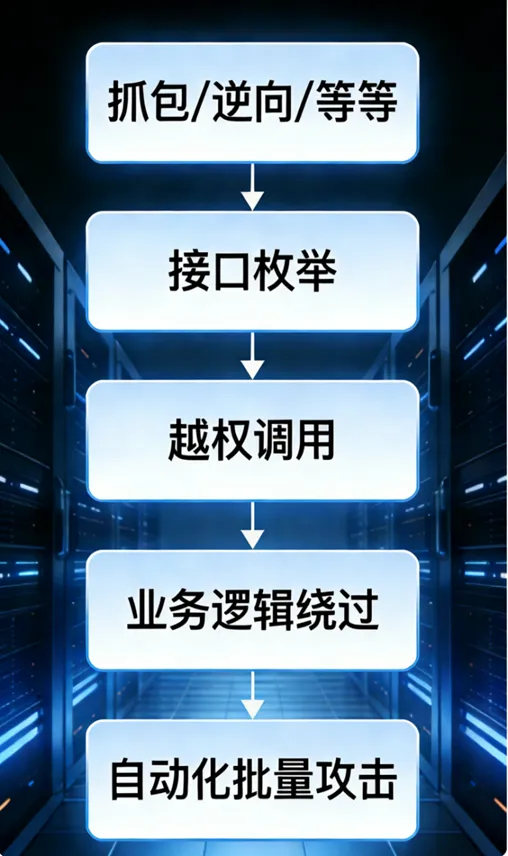

在真实的攻击链路中,接口漏洞往往并非单点致命,而是会逐步放大影响范围。攻击者会通过抓包、逆向、日志泄露等方式,快速梳理系统的接口功能,获取如下所示的接口清单:

/api/user/info/api/user/update/api/order/export/api/admin/config

接口一旦暴露,就等于向攻击者对外公布了一份系统的 “能力清单”,为后续的恶意攻击提供了明确方向。

当接口缺少权限校验与对象归属校验时,最先发生的就是越权访问问题:

GET /api/order/detail?orderId=98765如果接口仅校验调用者 “是否登录”,而不校验该订单是否归属于当前调用者,就会导致任意订单查询的漏洞,造成用户订单数据泄露。

比单纯的数据泄露更严重的,是接口漏洞对正常业务流程的破坏,甚至会直接造成资金损失:

// 本应仅允许后台管理员调用的退款接口POST/api/finance/refund{"orderId": "123","amount": 1000}

一旦这类核心业务接口被普通用户恶意调用,给企业带来的将是直接的资金损失和严重的业务混乱。

其次,接口天然具备被自动化调用的属性,一旦攻击者确认某一接口存在漏洞且稳定可用,就会编写自动化脚本进行批量利用,攻击影响会从单个用户迅速扩大到整个业务系统层面。

攻击链流程图:

四

如何把接口真正变成“安全边界”?

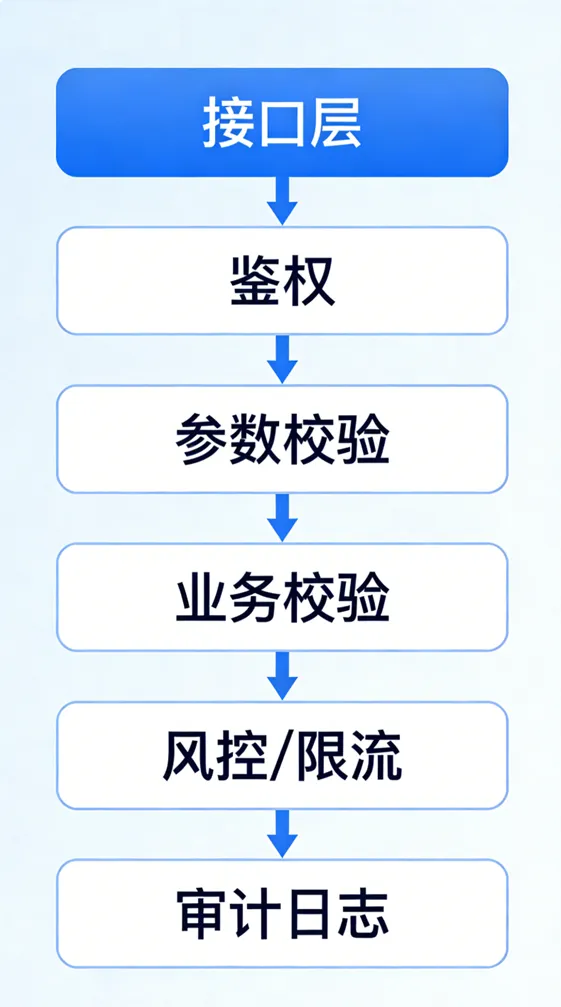

接口安全并非简单地为接口增加几个校验规则,而是一套完整的工程能力建设。接口必须具备独立的权限判断能力,完全不依赖前端的状态控制,在接收到请求后,应完整判断三个核心问题:1. 调用者是谁,身份是否合法;2. 调用者是否具备当前操作的权限;3. 当前操作是否符合业务状态的合法性要求。

if(!currentUser.isAdmin()) {throw new ForbiddenException();}

同时,所有关键业务接口都应进行对象级校验,确保用户只能操作自己有权限访问和处理的数据,从底层杜绝越权问题。

SELECT * FROM ordersWHERE order_id = ?AND user_id = current_user_id;

此外,应将接口视为企业可被攻击的核心资产,为接口搭建完善的安全防护体系,具备日志记录、行为审计、风控检测与限流管控能力,形成多层级的纵深防御体系,实现对接口全生命周期的安全管控。

防御伪代码示例:

// 1. 鉴权:验证调用者身份是否合法,确保登录态有效User user =authService.authenticate(token);if (user == null) {throw new UnauthorizedException();}// 2. 参数校验:校验参数格式、合法性,防止越界、注入、逻辑污染if (!OrderValidator.isValid(orderId)) {throw new BadRequestException("Invalid orderId");}// 3. 业务校验:对象归属校验 + 业务状态合法性校验Order order =orderService.getOrder(orderId);// 校验订单是否归属于当前调用用户if(!order.getUserId().equals(user.getId())) {throw new ForbiddenException();}// 校验订单当前状态是否支持退款操作if (!order.isRefundable()) {throw new BusinessException("Order status not allowed");}// 4. 风控与限流:检测异常行为,防止接口被自动化滥用if (riskEngine.isHighRisk(user,request)) {throw new TooManyRequestsException();}// 限流规则:单个用户60秒内最多调用退款接口10次rateLimiter.check(user.getId(),"refund_api",10, // 最大调用次数60 // 时间窗口(秒));// 5. 审计日志:关键接口操作全量记录,确保行为可追溯auditLogger.log(user.getId(),"REFUND_ORDER",orderId,request.getIp());

五

结语

接口安全并不神秘,也不是靠修几个漏洞就能彻底解决的问题。它背后反映的是一个技术团队是否真正把接口视为系统的核心安全边界,而不是前端功能的附属品。

当接口被当作一种核心能力来设计,从设计之初就融入安全校验、权限管控、风险检测的思维时,很多安全问题会自然消失;而如果接口继续被团队隐形信任,缺少必要的安全防护,那么安全事件的发生就只是时间问题。真正成熟的系统安全建设,从来不是事后修漏洞,而是让每一次接口调用,都处在可控、可追溯、可防御的范围内。

—— Ending ——

往期精彩合集

长

按

关

注

联想GIC全球安全实验室(中国)

chinaseclab@lenovo.com

夜雨聆风

夜雨聆风