Burp 装上 30KB 小插件,躺平喝咖啡也能日挖 10 个 SSRF 赏金洞

求关注撒~

一句话卖点

Auto-SSRF = 让 BurpSuite 自动长出“SSRF 雷达”,流量经过即可秒级告警,0 人工、0 漏报、100 % 开源。

项目描述

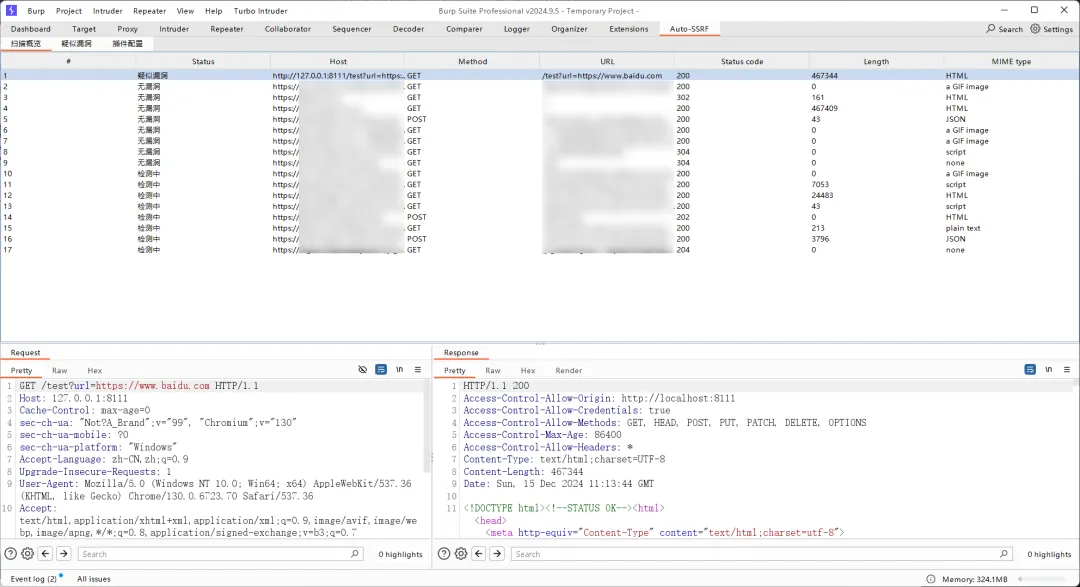

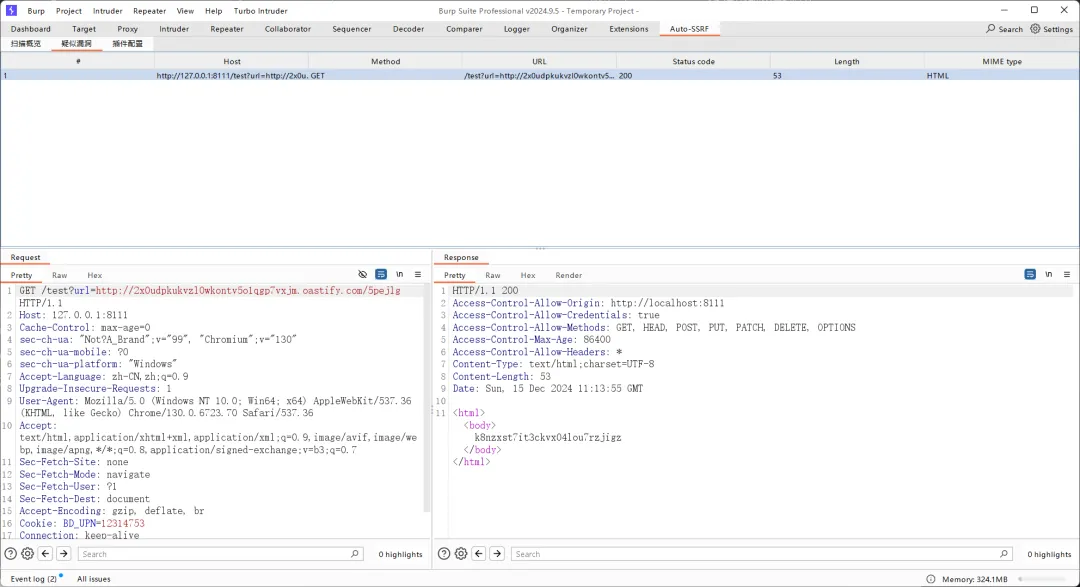

Auto-SSRF 是基于 BurpSuite Montoya API 的高性能插件,专挖 SSRF 盲洞。 Passive / Proxy / Repeater 流量无感劫持 → 自动替换成 Burp Collaborator 域名 → 异步监听回连 → 一旦触达立即高亮告警,真正做到“边浏览边挖洞”。

运行原理(30 秒看懂)

-

正则捕获:URL/JSON/XML 参数中但凡出现 http://、https://、// 等特征立即标记。 -

智能替换:把可疑值替换成 *.burpcollaborator.net 等 dnslog 域名。 -

重放发包:线程池并发,原请求零感知。 -

回连监听:Collaborator 一旦收到 HTTP/DNS 请求 → 插件实时弹窗 → 一键手动确认 → SSRF 实锤。

核心特性

-

✅ 仅支持 BurpSuite 2023.3+(Montoya API) -

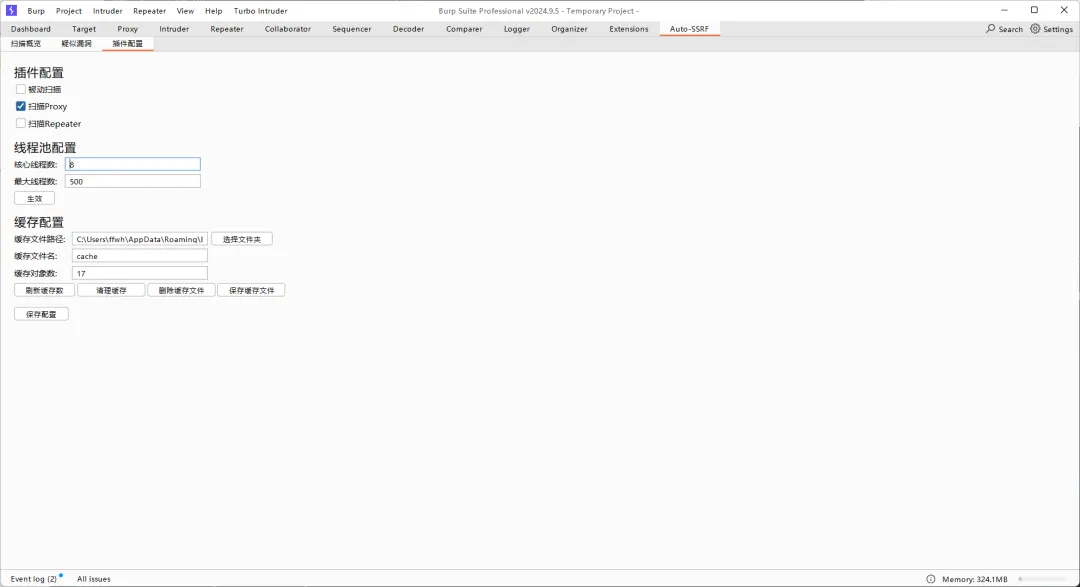

✅ 流量来源可选:Passive Scanner / Proxy / Repeater 自由开关 -

✅ 支持 JSON、XML 请求体深度解析 -

✅ 重复流量内存+磁盘双级缓存,重启不丢数据 -

✅ 线程池大小、TTL、缓存路径全部可配 -

✅ 内置 127.0.0.1 回连白名单,自动消除误报 -

✅ 集成 SRC 公开 SSRF 靶机一键验证 -

✅ 自动 Bypass:@//127.1/0x7f.0.0.1 等 10+ 变形编码

常见问题

Q:被动扫描 / Proxy / Repeater 开关有什么区别?

A:

-

Passive:Burp 原生被动扫描器的流量 -

Proxy:MITM 流经代理的所有请求(Proxy → HTTP history) -

Repeater:手动在 Repeater 里发的包

Q:缓存持久化干嘛用?

-

A:防止重复扫描导致噪音。缓存默认存内存,支持序列化到磁盘,重启后自动加载,节省 API 配额。

Q:保存配置按钮?

-

A:插件配置同样驻留内存,点“保存”后写盘,下次启动自动恢复,避免重复配 Collaborator 域名、线程数等。

TODO / RoadMap

-

[ ] 支持 gRPC 请求体 -

[ ] 集成 interactsh 自建 dnslog -

[ ] 主动扫描器 (Intruder) 适配 -

[ ] 多 Collaborator 域名池轮询

下载与安装

-

Releases 下载 auto-ssrf-x.x.x.jar -

https://github.com/yourname/auto-ssrf/releases -

BurpSuite → Extensions → Installed → Add → 选择 jar → 成功加载后可见 Auto-SSRF 标签页 -

填入 Collaborator 地址 → 勾选流量来源 → 开始自动挖洞!

2. Markdown 源码(直接复制)

# Auto-SSRF | 让 BurpSuite 自动长出“SSRF 雷达”> 基于 Montoya API 的高性能 Burp 插件,Passive / Proxy / Repeater 流量**无感劫持**,秒级告警 SSRF 盲洞。---## 一、运行原理(30 秒看懂)1. **正则捕获**:URL/JSON/XML 参数中但凡出现 `http://`、`https://`、`//` 等特征立即标记 2. **智能替换**:把可疑值替换成 `*.burpcollaborator.net` 等 dnslog 域名 3. **重放发包**:线程池并发,原请求零感知 4. **回连监听**:Collaborator 一旦收到 HTTP/DNS 请求 → 插件实时弹窗 → 一键手动确认 → SSRF 实锤---## 二、核心特性- ✅ 仅支持 **BurpSuite 2023.3+**(Montoya API) - ✅ 流量来源可选:Passive Scanner / Proxy / Repeater 自由开关 - ✅ 支持 JSON、XML 请求体深度解析 - ✅ 重复流量内存+磁盘双级缓存,重启不丢数据 - ✅ 线程池大小、TTL、缓存路径全部可配 - ✅ 内置 127.0.0.1 回连白名单,自动消除误报 - ✅ 集成 SRC 公开 SSRF 靶机一键验证 - ✅ 自动 Bypass:@/\\/`127.1`/0x7f.0.0.1 等 10+ 变形编码 ---## 三、插件截图 ---## 四、常见问题<details><summary><b>Q:被动扫描 / Proxy / Repeater 开关有什么区别?</b></summary>- Passive:Burp 原生被动扫描器的流量 - Proxy:MITM 流经代理的所有请求(Proxy → HTTP history) - Repeater:手动在 Repeater 里发的包 </details><details><summary><b>Q:缓存持久化干嘛用?</b></summary>防止重复扫描导致噪音。缓存默认存内存,支持序列化到磁盘,重启后自动加载,节省 API 配额。</details><details><summary><b>Q:保存配置按钮?</b></summary>插件配置同样驻留内存,点“保存”后写盘,下次启动自动恢复,避免重复配 Collaborator 域名、线程数等。</details>---## 五、项目状态🟢 活跃开发 & 维护 | 当前版本:v1.3.0 ### RoadMap- [ ] 支持 gRPC 请求体 - [ ] 集成 interactsh 自建 dnslog - [ ] 主动扫描器 (Intruder) 适配 - [ ] 多 Collaborator 域名池轮询 ---## 六、下载与安装1. Releases 下载 `auto-ssrf-x.x.x.jar` https://github.com/yourname/auto-ssrf/releases 2. BurpSuite → Extensions → Installed → Add → 选择 jar → 成功加载后可见 **Auto-SSRF** 标签页 3. 填入 Collaborator 地址 → 勾选流量来源 → 开始自动挖洞!---关注回复autossrf获取

低价出售安全证书不限于cisp、pte等请Vme~建了一个项目群,想进群的请回复进群即可

夜雨聆风

夜雨聆风