APT28 利用微软 Office 漏洞(CVE-2026-21509)实施间谍类恶意攻击

更多全球网络安全资讯尽在邑安全

与俄罗斯有关联的国家支持的威胁组织APT28(又名 UAC-0001)被指控利用微软 Office 中新披露的安全漏洞发起攻击,该攻击是代号为“Neusploit行动”的一部分。

Zscaler ThreatLabz表示,他们观察到黑客组织于 2026 年 1 月 29 日利用该漏洞对乌克兰、斯洛伐克和罗马尼亚的用户发动攻击,而就在三天前,微软公开披露了该漏洞的存在。

该漏洞为CVE-2026-21509(CVSS 评分:7.8),是 Microsoft Office 中的一个安全功能绕过漏洞,未经授权的攻击者可以通过发送特制的 Office 文件来触发该漏洞。

微软威胁情报中心 (MSTIC)、微软安全响应中心 (MSRC) 和 Office 产品组安全团队,以及谷歌威胁情报组 (GTIG) 因发现并报告该漏洞而受到赞扬。

安全研究人员 Sudeep Singh 和 Roy Tay 表示:“攻击者精心设计了英语和本地化语言(罗马尼亚语、斯洛伐克语和乌克兰语)的社交工程诱饵,以针对相应国家的用户。攻击者采用了服务器端规避技术,仅当请求来自目标地理区域且包含正确的 User-Agent HTTP 标头时,才会响应恶意 DLL。”

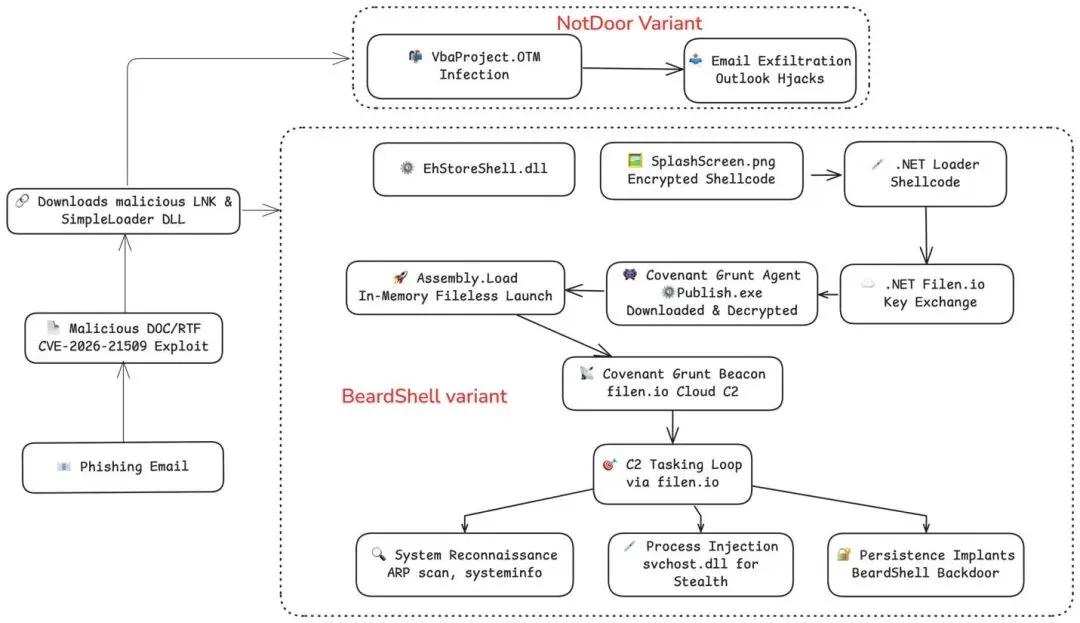

简而言之,攻击链涉及利用恶意 RTF 文件来利用安全漏洞,从而投放两个不同版本的投放器,一个用于投放名为MiniDoor 的Outlook 电子邮件窃取程序,另一个称为PixyNetLoader,用于部署 COVENANT Grunt 植入程序。

第一个投放器充当 MiniDoor 的传播路径。MiniDoor 是一个基于 C++ 的 DLL 文件,它会窃取用户在不同文件夹(收件箱、垃圾邮件和草稿箱)中的电子邮件,并将它们转发到两个预先硬编码的攻击者电子邮件地址:ahmeclaw2002@outlook[.]com 和 ahmeclaw@proton[.]me。MiniDoor 被评估为NotDoor(又名 GONEPOSTAL)的精简版,后者由 S2 Grupo LAB52 于 2025 年 9 月记录在案。

相比之下,第二个投放器,即 PixyNetLoader,用于发起更为复杂的攻击链,该攻击链涉及投放嵌入其中的其他组件,并利用COM 对象劫持在主机上建立持久化。提取的有效载荷包括一个 shellcode 加载器(“EhStoreShell.dll”)和一个 PNG 图像(“SplashScreen.png”)。

加载器的主要职责是解析镜像中利用隐写术隐藏的 shellcode 并执行它。也就是说,只有当受感染的机器并非分析环境,且启动 DLL 的主机进程为“explorer.exe”时,加载器才会激活其恶意逻辑。如果这些条件不满足,恶意软件则保持休眠状态。

最终,提取出的 shellcode 会加载一个嵌入式 .NET 程序集,而这个程序集实际上就是一个 Grunt 植入程序,它与开源的 .NET COVENANT 命令与控制 (C2) 框架相关联。值得注意的是,Sekoia在 2025 年 9 月的一次名为“幻影网络体素行动”(Operation Phantom Net Voxel) 的活动中重点提及了 APT28 对 Grunt Stager 的使用。

Zscaler表示:“PixyNetLoader感染链与‘幻影网络体素行动’有显著的重叠之处。虽然之前的行动使用了VBA宏,但这次的行动用DLL文件取而代之,同时保留了类似的技术,包括:(1)COM劫持执行;(2)DLL代理;(3)XOR字符串加密技术;以及(4)通过隐写术将Covenant Grunt及其shellcode加载器嵌入PNG文件中。”

此次披露与乌克兰计算机应急响应小组 (CERT-UA) 的一份报告不谋而合。该报告也警告称,APT28 利用 CVE-2026-21509 漏洞,通过 Word 文档攻击该国 60 多个与中央行政机构相关的电子邮件地址。元数据分析显示,其中一个诱饵文档的创建日期为 2026 年 1 月 27 日。

CERT-UA表示:“调查发现,使用Microsoft Office打开该文档会导致使用WebDAV协议与外部资源建立网络连接,然后下载一个带有快捷方式文件名的文件,该文件包含旨在下载和运行可执行文件的程序代码。”

这反过来又会触发与 PixyNetLoader 相同的攻击链,从而部署 COVENANT 框架的 Grunt 植入程序。

Trellix 在 2026 年 2 月 4 日发布的一份新报告中表示,他们观察到 APT28 在公开披露后的 24 小时内利用 Microsoft Office 1-day 攻击欧洲军事和政府实体,特别是针对波兰、斯洛文尼亚、土耳其、希腊、阿联酋和乌克兰的海事和运输组织。

研究人员 Pham Duy Phuc 和 Alex Lanstein表示: “此次攻击活动采用了多阶段感染链和新型有效载荷,包括一个简单的初始加载器、一个 Outlook VBA 后门程序(NotDoor)以及一个名为‘BEARDSHELL’的定制 C++ 植入程序。攻击者滥用合法的云存储(filen[.]io)作为命令与控制 (C2) 基础设施,将恶意流量与正常用户活动混杂在一起。”

去年,乌克兰计算机应急响应小组 (CERT-UA) 和 Sekoia都曾详细描述过这种攻击链的变体。

在这些攻击中,带有地缘政治色彩的钓鱼邮件,内容涉及跨国武器走私、军事训练计划和气象紧急公告,其中包含武器化的文档,这些文档一旦被打开就会利用 CVE-2026-21509 漏洞,触发恶意代码的执行,而无需宏或用户交互。

这包括下载 Microsoft Shortcut (LNK) 和代号为 SimpleLoader 的 DLL,它们负责投放 NotDoor 或 COVENANT Grunt Beacon,然后 COVENANT Grunt Beacon 联系 filen[.]io 端点以提供 BEARDSHELL 后门。

Trellix表示:“整个攻击链的设计旨在增强弹性并规避检测,它利用加密载荷、合法的云服务进行C2通信、内存执行以及进程注入,以最大限度地减少取证痕迹。这种多层防御方法展现了APT28在企业环境中保持持久访问并规避检测方面不断精进的攻击技巧。”

原文来自: thehackernews.com

原文链接: https://thehackernews.com/2026/02/apt28-uses-microsoft-office-cve-2026.html

推荐文章

1

2

夜雨聆风

夜雨聆风